2025年7月15日Ravie Lakshmananサイバー諜報活動 / 脅威インテリジェンス

東南アジアの政府機関が、HazyBeaconと名付けられた、これまで文書化されていなかったWindowsバックドアを用いた新たなキャンペーンの標的となっており、機密情報の収集が狙われています。

この活動はPalo Alto Networks Unit 42によってCL-STA-1020という名称で追跡されており、「CL」は「クラスター」、「STA」は「国家支援の動機」を指しています。

「このクラスターの背後にいる脅威アクターは、政府機関から機密情報、特に最近の関税や貿易紛争に関する情報を収集してきました」と、セキュリティ研究者のLior Rochbergerは月曜日の分析で述べています。

東南アジアは、機微な貿易交渉、軍事の近代化、米中間の戦略的な力学における役割から、サイバー諜報活動の焦点となりつつあります。この地域の政府機関を標的とすることで、外交方針、インフラ計画、地域および世界市場に影響を与える内部規制の変化に関する貴重なインテリジェンスが得られます。

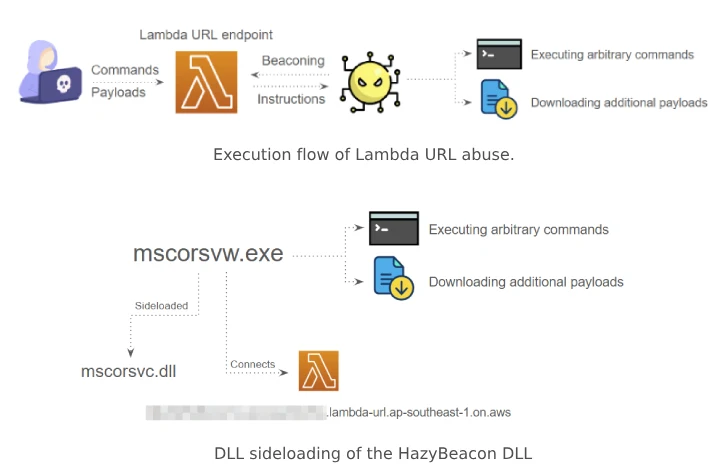

マルウェアを配布するために使用された正確な初期アクセス経路は現在不明ですが、DLLサイドローディング技術が侵害されたホストへの展開に使われている証拠があります。具体的には、「mscorsvc.dll」と呼ばれる悪意のあるDLLと、正規のWindows実行ファイル「mscorsvw.exe」を一緒に配置する手法です。

バイナリが起動されると、DLLは攻撃者が管理するURLと通信を確立し、任意のコマンドの実行や追加ペイロードのダウンロードを可能にします。永続性はサービスによって確保され、システム再起動後もDLLが起動されるようになっています。

HazyBeaconの特徴は、コマンド&コントロール(C2)目的でAmazon Web Services(AWS)のLambda URLを利用している点であり、脅威アクターが正規サービスを悪用して検知を回避し続けていることを示しています。

「AWS Lambda URLは、AWS Lambdaの機能の一つで、ユーザーがサーバーレス関数をHTTPS経由で直接呼び出すことを可能にします」とRochbergerは説明します。「この手法は、正規のクラウド機能を利用して目立たずに隠れ、信頼性が高く拡張性があり、検知が困難な通信チャネルを作り出します。」

防御側は、*.lambda-url.*.amazonaws.comのようなあまり使われないクラウドエンドポイントへの外向き通信、特に異常なバイナリやシステムサービスによって開始された場合に注意を払うべきです。AWSの利用自体は不審ではありませんが、プロセスの起源や親子プロセスの実行チェーン、エンドポイントの挙動を相関させるなど、コンテキストを考慮したベースライン化により、正規の活動とクラウドネイティブな回避を行うマルウェアを区別するのに役立ちます。

ダウンロードされるペイロードの中には、特定の拡張子(例:doc、docx、xls、xlsx、pdf)および期間内のファイルを収集するファイルコレクターモジュールが含まれています。これには、米国による最近の関税措置に関連するファイルを検索しようとする試みも含まれます。

脅威アクターは、Google DriveやDropboxなど他のサービスも流出チャネルとして利用し、通常のネットワークトラフィックに紛れて収集したデータを送信しようとしています。Unit 42が分析したインシデントでは、これらクラウドストレージサービスへのファイルアップロードの試みはブロックされたとされています。

最終段階では、攻撃者は自身の活動の痕跡を残さないようクリーンアップコマンドを実行し、ステージングされたファイルのアーカイブや攻撃中にダウンロードした他のペイロードをすべて削除します。

「脅威アクターは、影響を受けた政府機関で足場を維持し、機密情報を収集する主要なツールとしてHazyBeaconを使用しました」とRochbergerは述べています。「このキャンペーンは、攻撃者が正規で信頼されたクラウドサービスを悪用する新たな手法を見つけ続けていることを浮き彫りにしています。」

HazyBeaconは、信頼されたプラットフォームを隠れた通信チャネルとして利用する高度な持続的脅威(APT)の広範な傾向、すなわち「信頼サービスの活用(LOTS)」と呼ばれる戦術を反映しています。このクラウドベースのマルウェアクラスターの一環として、Google Workspace、Microsoft Teams、Dropbox APIなどを利用し、検知を回避し持続的なアクセスを実現する脅威でも同様の手法が観察されています。

翻訳元: https://thehackernews.com/2025/07/state-backed-hazybeacon-malware-uses.html