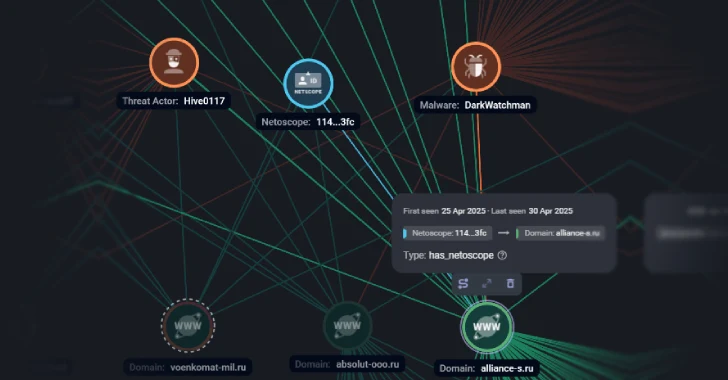

ロシアの企業は、既知のマルウェアであるDarkWatchmanを配信することを目的とした大規模なフィッシングキャンペーンの一環として標的にされています。

攻撃の標的には、メディア、観光、金融・保険、製造、小売、エネルギー、通信、輸送、バイオテクノロジー部門の企業が含まれると、ロシアのサイバーセキュリティ企業F6が述べました。

この活動は、IBM X-Forceによって、リトアニア、エストニア、ロシアの通信、電子、産業部門のユーザーを狙った攻撃に関連付けられた、Hive0117と呼ばれる金銭的動機を持つグループの仕業と評価されています。

その後、2023年9月に、DarkWatchmanマルウェアが再び使用され、ロシア、カザフスタン、ラトビア、エストニアに拠点を置くエネルギー、金融、輸送、ソフトウェアセキュリティ業界を標的としたフィッシングキャンペーンが行われました。

ロシアの銀行、小売業者、マーケットプレイス、通信事業者、農工業企業、燃料・エネルギー会社、物流企業、IT企業は、2023年11月に再びDarkWatchmanによって、宅配便をテーマにした誘引で狙われました。

JavaScriptベースのリモートアクセス型トロイの木馬であるDarkWatchmanは、キーロギング、システム情報の収集、二次ペイロードの展開が可能です。これは2021年12月に初めて文書化されました。

“DarkWatchmanマルウェアのファイルレスの性質、JavaScriptとC#で書かれたキーロガーの使用、および指示されたときに侵害されたシステム上の存在の痕跡を削除する能力は、ある程度洗練された能力の証拠です”とIBMは2023年に指摘しました。

最新の攻撃セットでは、パスワードで保護された悪意のあるアーカイブを含むフィッシングメールを送信し、一度開かれると、検出を回避する能力が向上したDarkWatchmanのバリアントを配信します。

ウクライナは新しいSheriffバックドアの標的に#

この開示は、IBM X-Forceが2024年の前半に、ウクライナの防衛部門内の未指定のエンティティが、以前に文書化されていないWindowsバックドアであるSheriffによって標的にされたと述べたことに伴います。

“脅威アクターは、ウクライナの人気ニュースポータルであるukr.netを使用してSheriffバックドアをホストしました”と、セキュリティ研究者のGolo Mührが2025年3月末に発表したレポートで述べました。”このモジュラーバックドアは、アクターが指示したコマンドを実行し、スクリーンショットを収集し、DropboxクラウドストレージAPIを使用して被害者のデータを密かに流出させることができます。”

“このマルウェアは、データの流出とスクリーンショットの取得に焦点を当て、長期的な妥協を目的とした低プロファイルを維持します。”

このウェブサイトは、2024年3月初めにマルウェアを仕込むために侵害された可能性があると疑われています。Sheriffは、スクリーンショットモジュールを含む複数のコンポーネントをダウンロードおよび管理する機能を備えており、コマンドと設定値はZIPファイルのコメントとして受け取ります。

“脅威アクターがウクライナ最大のニュースポータルにアクセスできることは、高影響の攻撃を行い、強化された難読化で操作する位置に彼らを置くでしょう”とMührは述べました。”この特定の事件では、脅威アクターは信頼されたドメインを悪用して、疑いを持たれることなくマルウェアを仕込んだ可能性があります。”

バックドアには、リモートでオペレーターによって呼び出されたときにすべての活動を停止し、マルウェアを含むディレクトリとコマンド・アンド・コントロール(C2)通信に使用されるDropbox上のフォルダを削除する「自殺」機能も備えています。

IBMは、マルウェアの特定の側面がTurlaのKazuarおよびCrutch、さらにOperation GroundbaitのPrikormkaとBad MagicのCloudWizardと重なると指摘しました。

“CloudWizardとSheriffの両方には、各モジュールの設定を取得するための’GetSettings’/’get_Settings’という機能があります”と同社は述べました。”CloudWizard、Prikormka、Sheriffは、15分間隔でのスクリーンショット取得を共有しています。CloudWizardとPrikormkaのファイルリストモジュールは’tree’と呼ばれ、Sheriffがファイルのリストの流出に使用する名前です。”

バックドアの発見は、ウクライナの国家特別通信情報保護局(SSSCIP)からの報告に続くもので、2024年後半のインシデント数が前の6か月間(1,739件)に比べて48%増加し、2,576件に達したと警告しています。

2024年には合計4,315件のサイバーインシデントが登録され、2021年の1,350件、2022年の2,194件、2023年の2,543件から増加しました。一方、重大度の高いインシデントの数は、2022年の1,048件、2023年の367件から大幅に減少し、59件となりました。

“ロシアのハッカーは、オートメーションを積極的に実装し、ソフトウェアベンダーを通じた浸透のためにサプライチェーン攻撃を利用し、スパイ活動と破壊工作の技術を組み合わせています”とSSSCIPは述べました。”攻撃の主な焦点は、前線での作戦状況に影響を与える可能性のある情報の収集です。特に、敵は状況認識システムと専門の防衛企業を標的にしています。”