中国に関連する高度な持続的脅威(APT)グループであるTheWizardsは、敵中間者(AitM)攻撃を容易にする横移動ツールであるSpellbinderに関連付けられています。

「Spellbinderは、IPv6ステートレスアドレス自動設定(SLAAC)スプーフィングを通じて、侵害されたネットワーク内で横移動し、パケットを傍受し、攻撃者が制御するサーバーから悪意のある更新をダウンロードするように正当な中国のソフトウェアのトラフィックをリダイレクトすることができます」とESETの研究者Facundo MuñozはThe Hacker Newsに共有されたレポートで述べました。

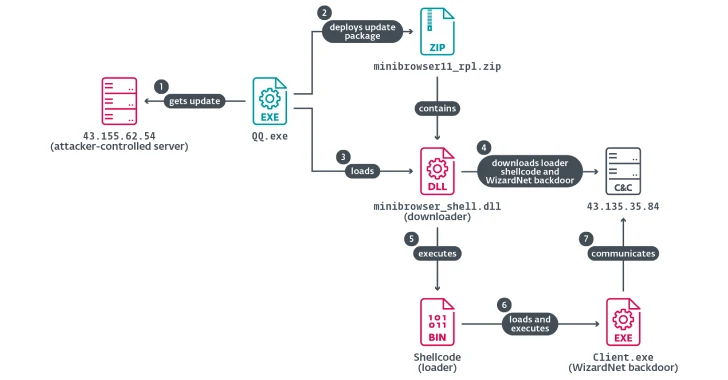

この攻撃は、Sogou Pinyinに関連するソフトウェア更新メカニズムをハイジャックすることで配信される悪意のあるダウンローダーの道を開きます。ダウンローダーはその後、WizardNetというコードネームのモジュール型バックドアを落とすための導管として機能します。

中国の脅威アクターがSogou Pinyinのソフトウェア更新プロセスを悪用して自らのマルウェアを配信したのはこれが初めてではありません。2024年1月、ESETは中国の入力方法ソフトウェアアプリケーションの更新メカニズムを利用してNSPX30というインプラントを展開したBlackwoodと呼ばれるハッキンググループを詳述しました。

その後、今年初めにスロバキアのサイバーセキュリティ会社は、同じ手法を利用してLittleDaemonというカスタムダウンローダーを配布したPlushDaemonとして知られる別の脅威クラスターを明らかにしました。

TheWizards APTは、カンボジア、香港、中国本土、フィリピン、アラブ首長国連邦の個人およびギャンブルセクターを標的にしていることで知られています。

証拠によれば、Spellbinder IPv6 AitMツールは少なくとも2022年から脅威アクターによって使用されていることが示されています。攻撃で使用される正確な初期アクセスベクトルはこの段階では不明ですが、成功したアクセスの後には、4つの異なるファイルを含むZIPアーカイブが配信されます:AVGApplicationFrameHost.exe、wsc.dll、log.dat、およびwinpcap.exe。

脅威アクターはその後、「winpcap.exe」をインストールし、「AVGApplicationFrameHost.exe」を実行します。後者はDLLをサイドロードするために悪用されます。DLLファイルはその後、「log.dat」からシェルコードを読み取り、メモリ内で実行し、Spellbinderをプロセス内で起動させます。

「Spellbinderは、WinPcapライブラリを使用してパケットをキャプチャし、必要に応じてパケットに応答します」とMuñozは説明しました。「これは、IPv6対応ルーターがネットワーク内に存在することを広告するICMPv6ルーター広告(RA)メッセージを利用して、IPv6をサポートするホストやIPv6対応ルーターを求めるホストが広告デバイスをデフォルトゲートウェイとして採用できるようにします。」

2024年に観察された攻撃ケースの1つでは、脅威アクターはこの方法を利用してTencent QQのソフトウェア更新プロセスをDNSレベルでハイジャックし、その後WizardNetを展開するトロイの木馬化されたバージョンを提供しました。

Spellbinderは、ソフトウェア更新ドメイン(「update.browser.qq[.]com」)のDNSクエリを傍受し、攻撃者が制御するサーバー(「43.155.62[.]54」)のIPアドレスを持つDNS応答を発行することでこれを実現します。

具体的には、処理するパケットを見つけるために独自のパーサーを実装し、DNSクエリが見つかった場合、クエリからのドメイン名がハードコードされたサブドメインのリストに存在するかどうかを確認します。対象ドメインのリストは、Tencent、Baidu、Xunlei、Youku、iQIYI、Kingsoft、Mango TV、Funshion、Yuodao、XiaomiおよびXiaomiのMiui、PPLive、Meitu、Quihoo 360、Baofengなどのいくつかの人気のある中国のプラットフォームに属しています。

TheWizardsの武器庫におけるもう1つの注目すべきツールはDarkNightsで、Trend MicroによってDarkNimbusとも呼ばれ、中国のハッキンググループとして追跡されているEarth Minotaurに帰属しています。とはいえ、両方のクラスターは独立したオペレーターとして扱われており、ツール、インフラストラクチャ、ターゲティングフットプリントの違いが指摘されています。

それ以来、明らかになったのは、四川電科網絡安全技術有限公司(別名UPSEC)という中国の公安省の請負業者がDarkNimbusマルウェアの供給者であるということです。

「TheWizardsはWindows用に異なるバックドア(WizardNet)を使用していますが、ハイジャックされたサーバーはAndroidデバイス上で動作するアプリケーションを更新するためにDarkNightsを提供するように設定されています」とMuñozは述べました。「これは、電科網絡安全がTheWizards APTグループのデジタル四分衛であることを示しています。」