脅威アクターが、ユニコード文字を利用してフィッシングリンクを正規のBooking.comリンクのように見せかけ、マルウェアを配布する新たなキャンペーンを展開しています。

この攻撃では、日本語のひらがな「ん」文字が利用されています。一部のシステムでは、これがスラッシュのように表示され、フィッシングURLが一見本物のように見える場合があります。

BleepingComputerはさらに、Intuitのフィッシングキャンペーンにも遭遇しており、Intuitの「i」の代わりに「L」を使った類似ドメインが使用されています。

日本語ホモグリフを使ったBooking.comフィッシングリンク

この攻撃は、セキュリティ研究者JAMESWTによって最初に発見されました。日本語のひらがな「ん」(Unicode U+3093)が悪用されており、フォントによってはラテン文字の「/n」や「/~」に非常によく似ています。この視覚的な類似性により、詐欺師は本物のBooking.comドメインのように見えるURLを作成し、ユーザーを悪意のあるサイトへ誘導します。

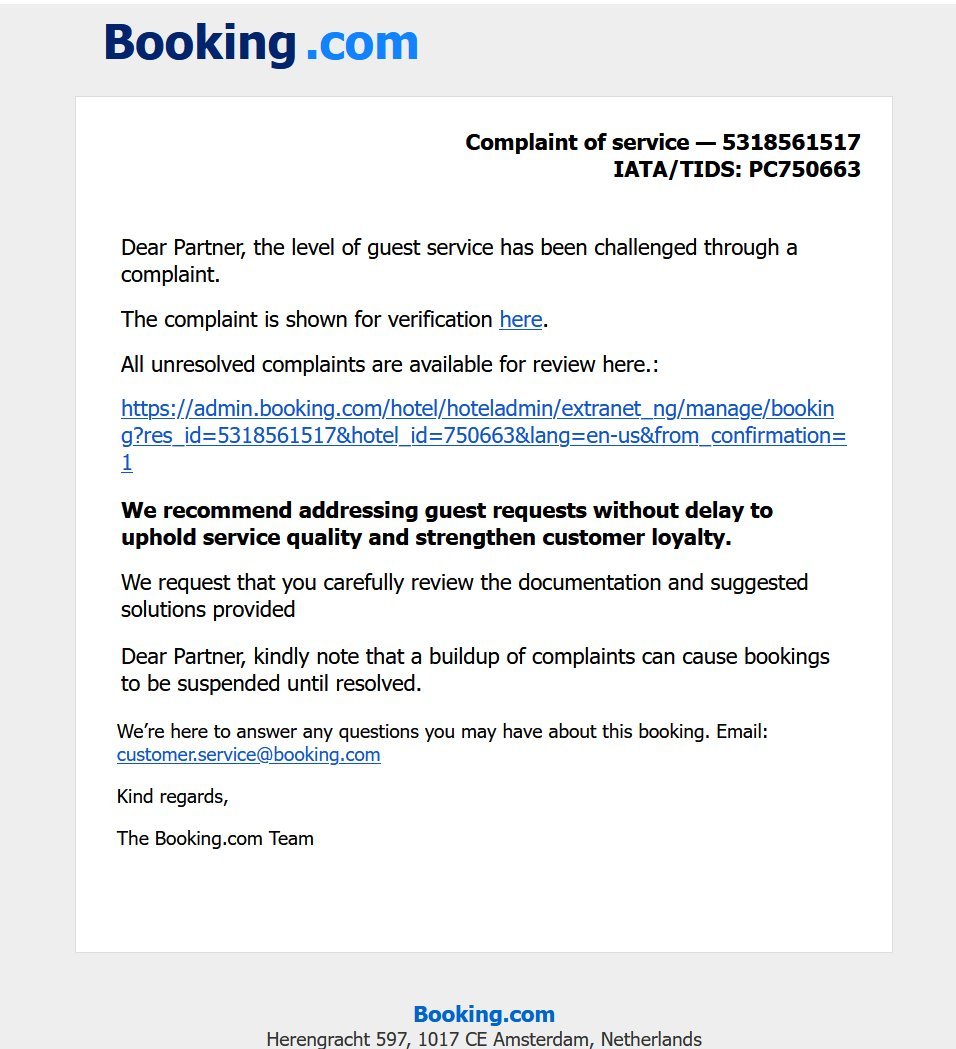

以下は、セキュリティ研究者が共有したフィッシングメールのコピーです:

メール内のテキスト、https://admin.booking.com/hotel/hoteladmin/…自体が欺瞞的です。一見Booking.comのアドレスのように見えますが、実際のハイパーリンクは以下を指しています:

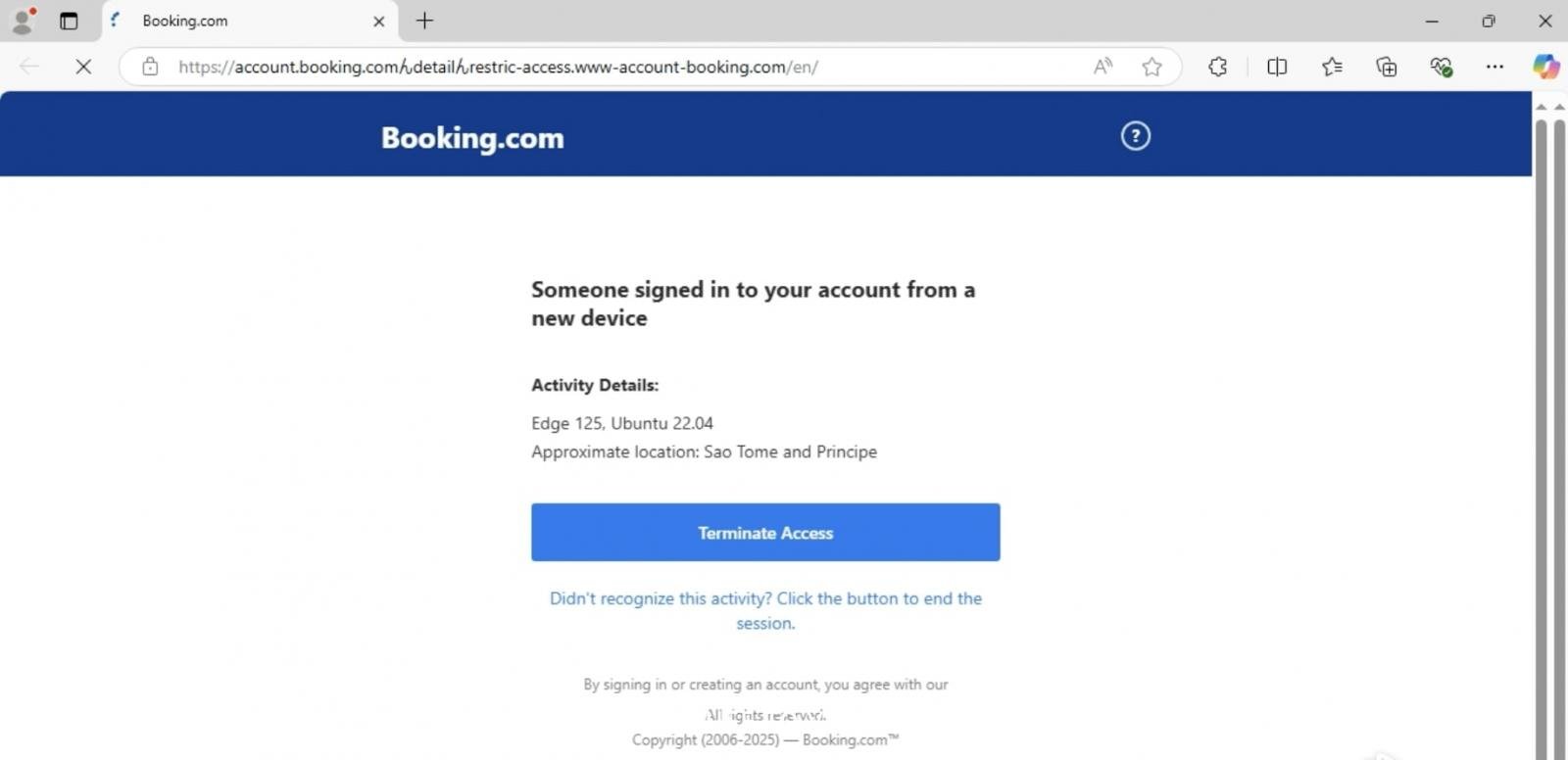

https://account.booking.comんdetailんrestric-access.www-account-booking.com/en/

ウェブブラウザのアドレスバーで表示されると、「ん」文字がユーザーを騙し、あたかもbooking.comのサブディレクトリを移動しているかのように思わせます。

実際には、登録されている本当のドメインはwww-account-booking[.]comという悪意のある類似ドメインであり、それ以前の部分はすべて偽のサブドメイン文字列です。

クリックした被害者は最終的に以下にリダイレクトされます:

www-account-booking[.]com/c.php?a=0

これにより、CDNリンクから悪意のあるMSIインストーラーが配布されます。https://updatessoftware.b-cdn[.]net/john/pr/04.08/IYTDTGTF.msi

悪意のあるサイトのサンプルはabuse.chのMalwareBazaarで入手でき、any.runの解析では感染の流れが示されています。このMSIファイルはさらにペイロードを落とし、情報窃取型マルウェアやリモートアクセス型トロイの木馬などが含まれる可能性があります。

このフィッシング手法はホモグリフ(似ているが異なる文字)の悪用です。ホモグリフとは、見た目が似ているが異なる文字セットやアルファベットに属する文字のことです。これらの視覚的に似ている文字は、フィッシング攻撃や誤解を招くコンテンツの作成に悪用されることがあります。例えば、キリル文字の「О」(U+041E)はラテン文字の「O」(U+004F)と人間の目には同じに見えますが、異なる文字です。

このような視覚的な類似性から、ホモグリフは何度も脅威アクターによってホモグラフ攻撃やフィッシングメールに利用されてきました。防御側やソフトウェア開発者も、ここ数年で区別しやすくするセキュリティ対策を導入しています。

幸いなことに、BleepingComputerのテストでは、ひらがなの「ん」はAndroidやiPhoneのウェブブラウザ(標準のラテン文字セットと英語キーボード使用時)では簡単には表示されず、このトリックはデスクトップでの方が脅威アクターにとって実行しやすいことが分かりました。

なお、脅威アクターがBooking.comの顧客を標的にしたのはこれが初めてではありません。

今年3月、Microsoftは、Booking.comになりすましたClickFixソーシャルエンジニアリング攻撃によるフィッシングキャンペーンで、ホスピタリティ業界の従業員がマルウェアに感染する危険性を警告しました。

2023年には、Akamaiがハッカーがホテルの宿泊客を偽のBooking.comサイトにリダイレクトし、クレジットカード情報を盗んでいたことを明らかにしました。

「Lntuit」はIntuitではない

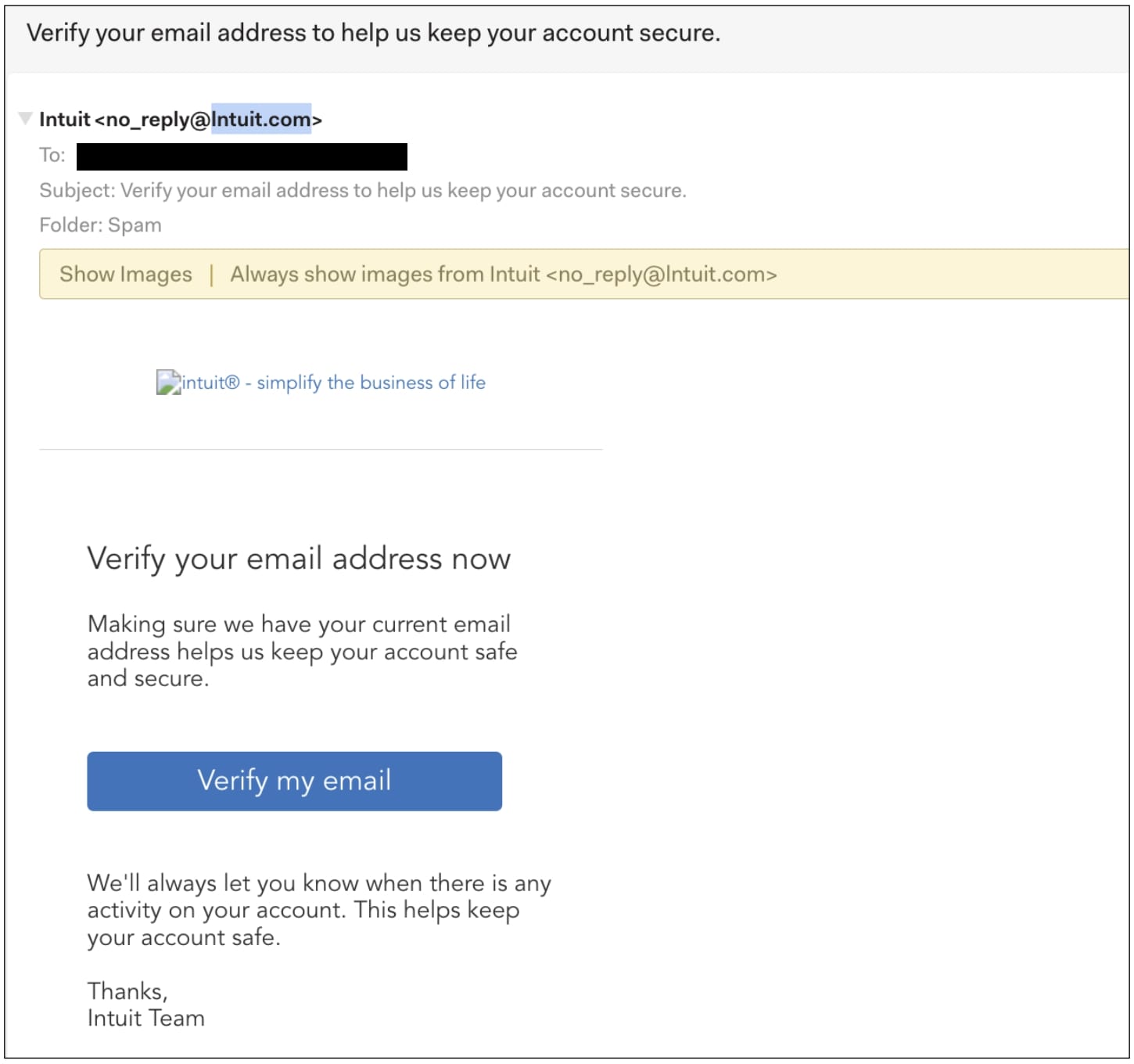

BleepingComputerのSergiu Gatlanは、Intuitをテーマにしたメールでユーザーが標的となる別のフィッシングキャンペーンを発見しました。

これらのメールは一見intuit.comから送信され、そこに誘導するように見えますが、実際にはLntuit—で始まるドメインが使われており、小文字の場合、特定のフォントでは「intuit」に見えることがあります。シンプルながら効果的な手法です。

このメールのデスクトップクライアントでの異常に狭いレイアウトから、主にモバイル表示向けに設計されていることが示唆されます。攻撃者は、モバイルユーザーが「Verify my email」フィッシングリンクをよく確認せずにクリックすることを狙っています。

ボタンをクリックすると、以下に誘導されます:https://intfdsl[.]us/sa5h17/

興味深いことに、この不正リンクに直接アクセスした場合(つまり、標的ユーザーのメールアカウントからでない場合)は、正規のIntuit.comログインページhttps://accounts.intuit.com/app/sign-inにリダイレクトされるようです。

これらの事例は、攻撃者がソーシャルエンジニアリングのためにタイポグラフィを悪用する創造的な方法を今後も見つけ続けることを示しています。

自分を守るためには、クリックする前に必ずリンクにカーソルを合わせて、本当の遷移先を確認しましょう。

ユーザーは、アドレスの最初のスラッシュ(/)の直前、最も右側の実際のドメインを必ず確認するべきです。とはいえ、「ん」のような視覚的に紛らわしいUnicode文字の使用はさらなる障壁となり、URLの見た目だけでの確認が完全ではないことを示しています。

エンドポイントセキュリティソフトウェアを最新の状態に保つことで、攻撃に対するもう一つの防御層となります。なぜなら、最近のフィッシングキットはリンクをクリックした後、直接マルウェアを配布することが多いからです。