数千万人のユーザーを持つ6つの主要なパスワードマネージャーが、未修正のクリックジャッキングの脆弱性に現在さらされており、攻撃者がアカウントの認証情報、2FAコード、クレジットカード情報を盗む可能性があります。

脅威アクターは、被害者が悪意のあるページやクロスサイトスクリプティング(XSS)やキャッシュポイズニングに脆弱なウェブサイトを訪れた際に、このセキュリティ問題を悪用できます。攻撃者はパスワードマネージャーのインターフェース上に透明なHTML要素を重ねて表示します。

ユーザーは無害なクリック可能要素を操作していると思い込んでいますが、実際には自動入力アクションを引き起こし、機密情報が漏洩します。

この脆弱性は、独立系研究者Marek Tóthによって、最近開催されたDEF CON 33ハッカー会議で発表されました。サイバーセキュリティ企業Socketの研究者が調査結果を検証し、影響を受けるベンダーへの通知と公開開示の調整を支援しました。

研究者は、1Password、Bitwarden、Enpass、iCloud Passwords、LastPass、LogMeOnceの特定のバージョンで攻撃をテストし、これらすべてのブラウザベースのバリアントで特定のシナリオ下で機密情報が漏洩する可能性があることを確認しました。

悪用手法

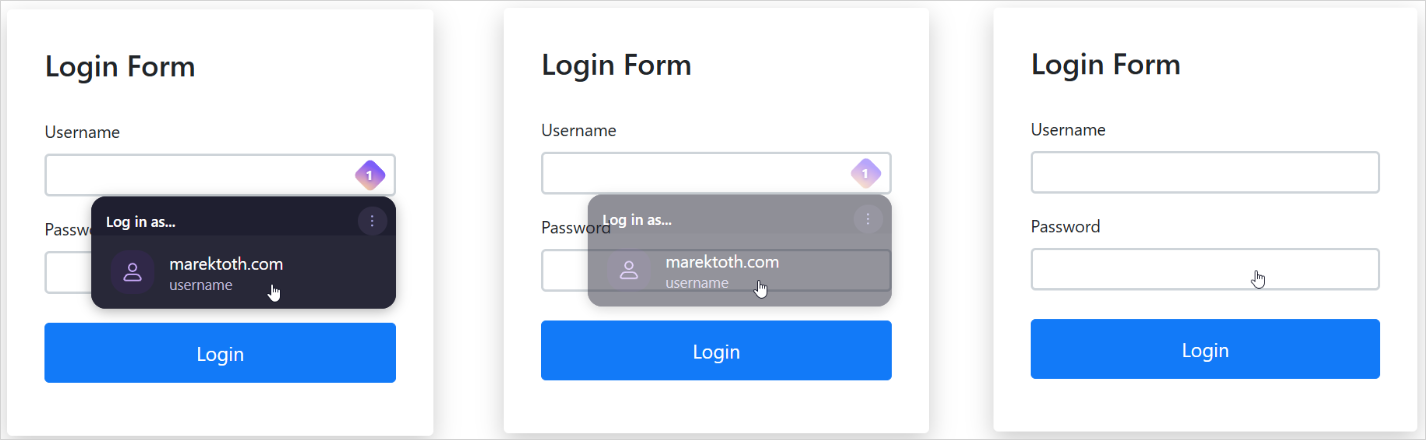

主な攻撃手法は、悪意のあるまたは侵害されたウェブサイト上でスクリプトを実行し、ブラウザベースのパスワードマネージャーの自動入力ドロップダウンメニューを不透明度設定やオーバーレイ、ポインターイベントのトリックで隠すことです。

出典: Marek Tóth

攻撃者はその後、偽の侵入型要素(例:クッキーバナー、ポップアップ、CAPTCHAなど)を重ね、ユーザーのクリックが隠されたパスワードマネージャーのコントロールに当たるようにし、機密情報でフォームが自動入力される結果をもたらします。

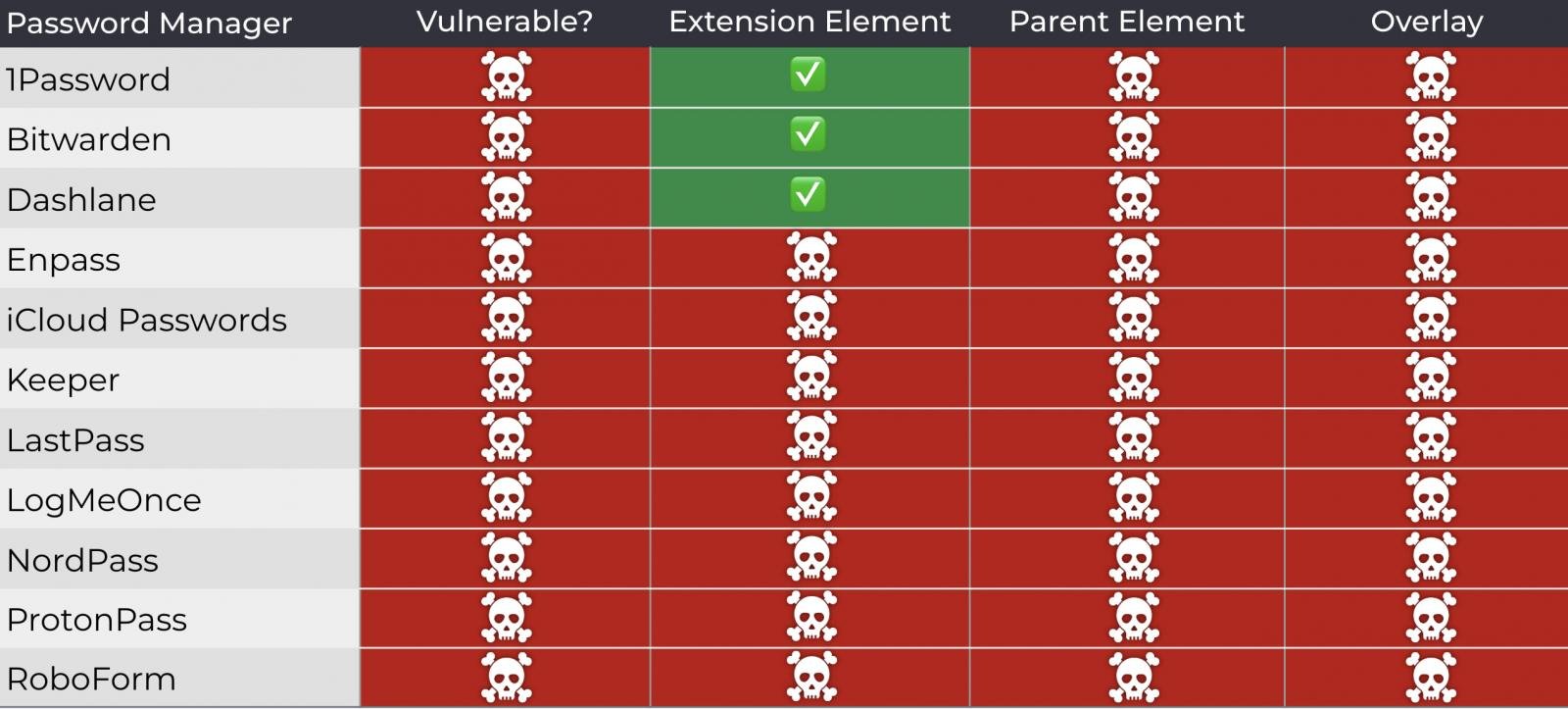

Tóthは、同じ脆弱性の悪用バリエーションとして、DOM要素の不透明度を直接操作する方法、ルート要素の不透明度操作、親要素の不透明度操作、部分的または完全なオーバーレイなど、複数のDOMベースのサブタイプを実演しました。

また、UIがマウスカーソルに追従し、どこをクリックしてもデータの自動入力が発動する手法の可能性も示しました。

出典: Marek Tóth

Tóthによれば、ターゲットのブラウザでアクティブなパスワードマネージャーを特定し、リアルタイムで攻撃を適応させるユニバーサルな攻撃スクリプトが利用可能だといいます。

ベンダーへの影響と対応

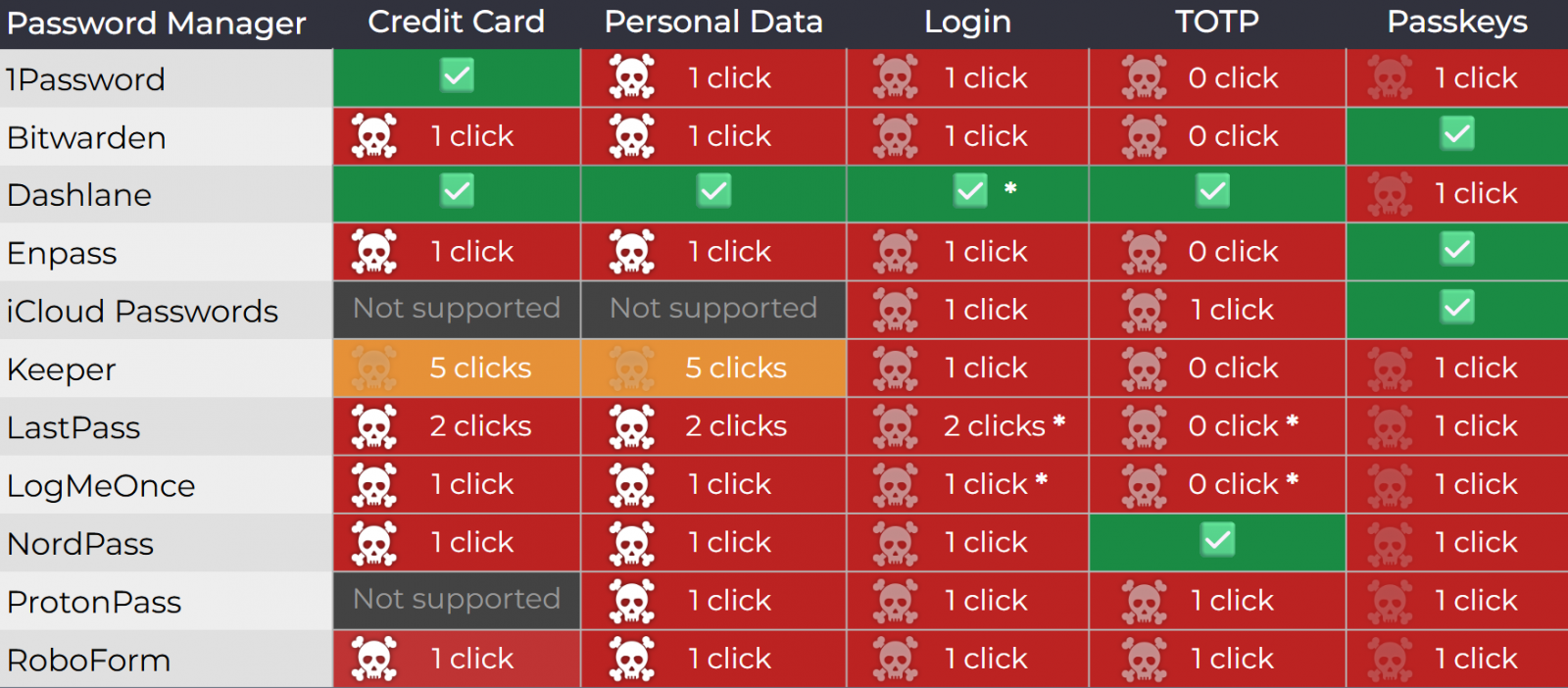

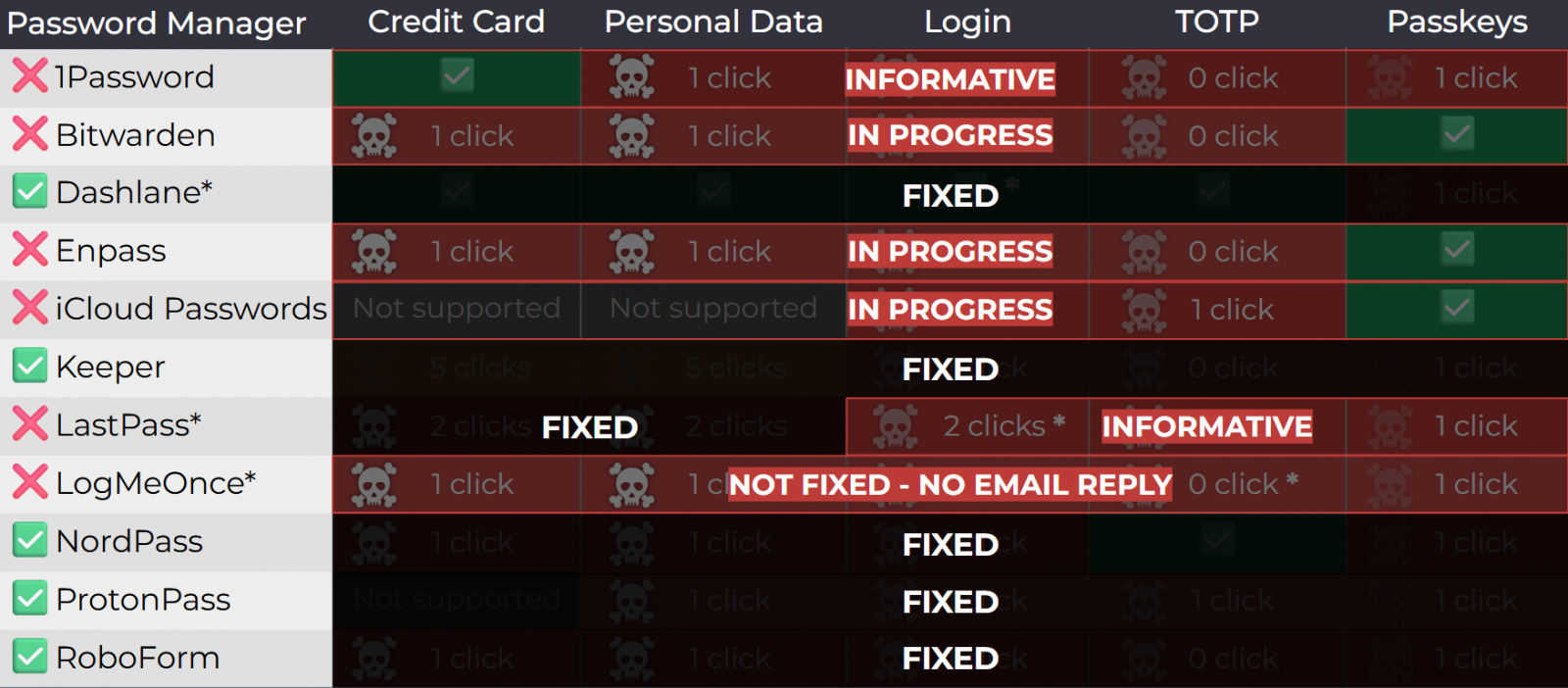

研究者は、人気のある11種類のパスワードマネージャーをテストし、すべてが少なくとも1つの攻撃手法に対して脆弱であることを発見しました。

出典: Marek Tóth

Socketの協力のもと、すべてのベンダーには2025年4月に問題が通知されました。また、研究者は8月のDEF CON 33で公開開示が行われることも伝えました。

1Passwordはこの報告を「範囲外/参考情報」と分類し、クリックジャッキングはユーザーが対策すべき一般的なウェブリスクだと主張して報告を却下しました。

同様に、LastPassも報告を「参考情報」とし、Bitwardenは問題を認めつつも重大性を軽視しました。ただし、BitwardenはBleepingComputerに対し、今週リリースされるバージョン2025.8.0で問題を修正したと述べています。

LastPassと1Passwordがこの問題に対応する予定があるかは不明です。

LogMeOnceは、TóthやSocketからの連絡に一切応答しませんでした。

現在、以下のパスワードマネージャー(合計約4,000万人のユーザー)がTóthの攻撃手法に脆弱です。

- 1Password 8.11.4.27

- Bitwarden 2025.7.0

- Enpass 6.11.6(6.11.4.2で部分的に修正)

- iCloud Passwords 3.1.25

- LastPass 4.146.3

- LogMeOnce 7.12.4

修正を実施したベンダーは、Dashlane(v6.2531.1が8月1日にリリース)、NordPass、ProtonPass、RoboForm、Keeper(v17.2.0が7月にリリース)です。ただし、ユーザーは必ず最新バージョンを使用していることを確認してください。

出典: Marek Tóth

修正が提供されるまで、Tóthはユーザーに対し、パスワードマネージャーの自動入力機能を無効にし、コピー&ペーストのみを使用することを推奨しています。

BleepingComputerは、まだ修正を提供していないすべてのベンダーに連絡しており、回答があり次第、本記事を更新します。