サイバーセキュリティ研究者は、2024年5月から2025年7月の間に、Blind Eagleとして知られる持続的な脅威アクターに関連する5つの異なる活動クラスターを発見しました。

これらの攻撃はRecorded Future Insikt Groupによって観測され、さまざまな被害者が標的となりましたが、主にコロンビア政府の地方、自治体、連邦レベルで行われました。この脅威インテリジェンス企業は、この活動をTAG-144という名称で追跡しています。

「これらのクラスターは、オープンソースやクラックされたリモートアクセス型トロイの木馬(RAT)、動的ドメインプロバイダー、正規のインターネットサービス(LIS)を活用するなど、類似した戦術・技術・手順(TTP)を共有していますが、インフラやマルウェアの展開、その他の運用方法においては大きく異なります」と、Mastercard傘下の同社は述べています。

Blind Eagleは、少なくとも2018年以降、南米の組織を標的としてきた経歴があり、その攻撃はサイバースパイ活動と金銭目的の両方を反映しています。最近のキャンペーンでは、銀行関連のキーロギングやブラウザ監視、さまざまなリモートアクセス型トロイの木馬(RAT)を用いた政府機関の標的化が確認されています。

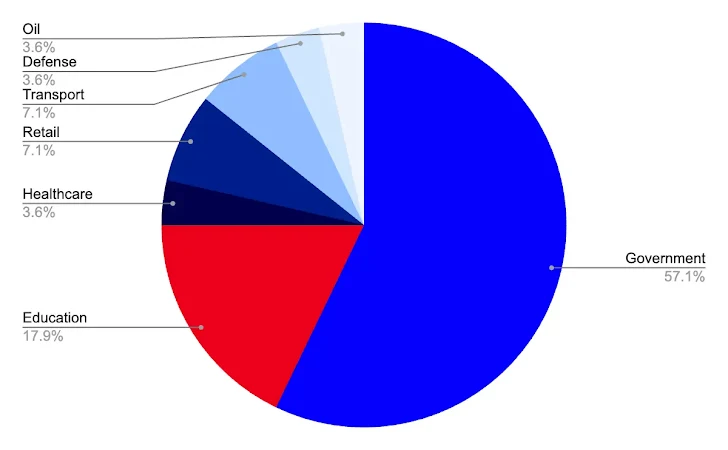

このグループの攻撃対象には、司法機関や税務当局、金融、石油、エネルギー、教育、医療、製造、専門サービス分野の組織が含まれます。活動の中心は主にコロンビア、エクアドル、チリ、パナマであり、場合によっては北米のスペイン語話者も標的となっています。

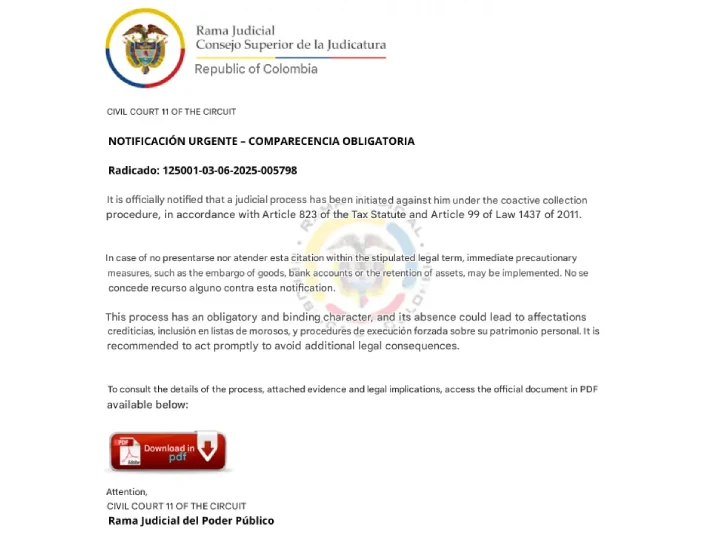

攻撃の連鎖は通常、地方政府機関になりすましたスピアフィッシング誘導を用い、受信者に悪意のある文書を開かせたり、cort[.]as、acortaurl[.]com、gtly[.]toなどのURL短縮サービスで隠されたリンクをクリックさせたりします。

Blind Eagleは、侵害されたメールアカウントを使ってメッセージを送信し、ジオフェンシングのトリックを利用して、コロンビアやエクアドル以外から攻撃者が管理するインフラにアクセスしようとするユーザーを公式政府サイトにリダイレクトします。

「TAG-144のコマンド&コントロール(C2)インフラは、コロンビアのISPのIPアドレスに加え、Proton666のような仮想プライベートサーバー(VPS)や、Powerhouse Management、FrootVPN、TorGuardといったVPNサービスを頻繁に取り入れています」とRecorded Futureは述べています。この構成はさらに、duckdns[.]org、ip-ddns[.]com、noip[.]comなどの動的DNSサービスの利用によって強化されています。」

この脅威グループはまた、Bitbucket、Discord、Dropbox、GitHub、Google Drive、Internet Archive、lovestoblog.com、Paste.ee、Tagbox、あまり知られていないブラジルの画像ホスティングサイトなど、正規のインターネットサービスを悪用してペイロードを設置し、悪意あるコンテンツを隠蔽し検知を回避しています。

脅威アクターによる最近のキャンペーンでは、Visual Basic Scriptファイルをドロッパーとして使用し、実行時に動的に生成されたPowerShellスクリプトを実行させます。このスクリプトは外部サーバーに接続し、Lime RAT、DCRat、AsyncRAT、Remcos RATをロードするインジェクターモジュールをダウンロードします。

地域的な焦点は別として、このハッキンググループは出現以来一貫して同じ手法に依存しており、「確立された手法」がこの地域で高い成功率を維持し続けていることを強調しています。

Recorded FutureによるBlind Eagleのキャンペーン分析では、5つの活動クラスターが明らかになりました―

- クラスター1(2025年2月~7月):DCRat、AsyncRAT、Remcos RATを用いてコロンビア政府機関のみを標的

- クラスター2(2024年9月~12月):AsyncRATとXWormを用いてコロンビア政府および教育、防衛、小売分野の組織を標的

- クラスター3(2024年9月~2025年7月):AsyncRATとRemcos RATの展開が特徴

- クラスター4(2024年5月~2025年2月):TAG-144に帰属するマルウェアおよびフィッシングインフラと関連し、フィッシングページがBanco Davivienda、Bancolombia、BBVAを模倣

- クラスター5(2025年3月~7月):Lime RATおよびクラックされたAsyncRATバリアント(クラスター1・2でも観測)と関連

これらのキャンペーンで使用されるデジタルメッセージにはSVGファイルが添付されており、これがDiscord CDNにアクセスしてJavaScriptペイロードを取得します。このペイロードはPaste.eeからPowerShellスクリプトを取得し、さらに別のPowerShellペイロードをデコード・実行してInternet ArchiveにホストされたJPG画像を取得し、そこから埋め込まれた.NETアセンブリを抽出します。

興味深いことに、攻撃で使用されたクラック版AsyncRATは、過去1年間にコロンビアを標的とした脅威アクターRed AkodonやShadow Vectorによる侵入活動でも確認されています。

分析期間中に観測されたBlind Eagleの活動の約60%は政府部門を標的としており、次いで教育、医療、小売、運輸、防衛、石油分野が続きます。

「TAG-144は他の分野も標的とし、時にはエクアドルなど他の南米諸国や米国のスペイン語話者への侵入とも関連付けられていますが、主な焦点は一貫してコロンビア、特に政府機関にあります」とRecorded Futureは述べています。

「この持続的な標的化は、同グループの真の動機について疑問を投げかけます。すなわち、確立されたツールや手法、収益化戦略を活用する純粋な金銭目的の脅威アクターなのか、それとも国家支援によるスパイ活動の要素も存在するのか、という点です。」

翻訳元: https://thehackernews.com/2025/08/blind-eagles-five-clusters-target.html