Silk Typhoonアクティビティクラスターに関連する国家支援型ハッカーが、ウェブトラフィックを乗っ取り、マルウェアを配布するウェブサイトへリダイレクトすることで外交官を標的にしました。

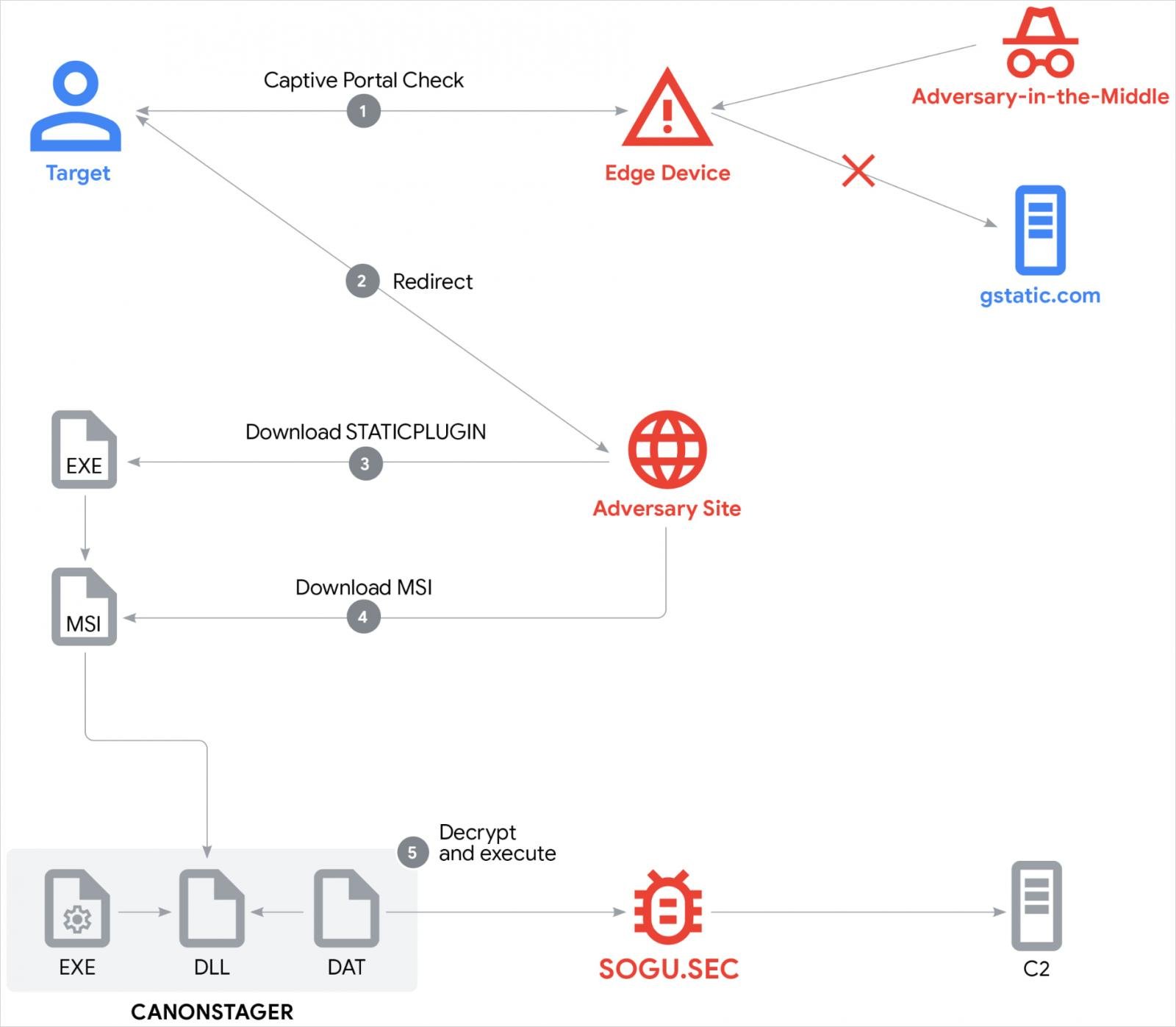

ハッカーは高度なAdversary-in-the-Middle(AitM)技術を用いてネットワークのキャプティブポータルを乗っ取り、標的を第一段階のマルウェアに誘導しました。

Google脅威インテリジェンスグループ(GTIG)は、この脅威アクターをUNC6384として追跡しており、ツール、標的、インフラに基づき、中国の脅威アクターTEMP.Hex(Mustang PandaやSilk Typhoonとしても知られる)と関連していると考えています。

Chromeリクエストの乗っ取り

GTIGの研究者は、AitMが標的ネットワーク上のエッジデバイスが侵害された後に可能になったと考えていますが、この理論を裏付ける証拠は見つかっていません。

攻撃は、Chromeブラウザがキャプティブポータルの背後にいるかどうかを確認する際に始まります。キャプティブポータルとは、ネットワーク利用者がインターネット接続前に認証するウェブページです。

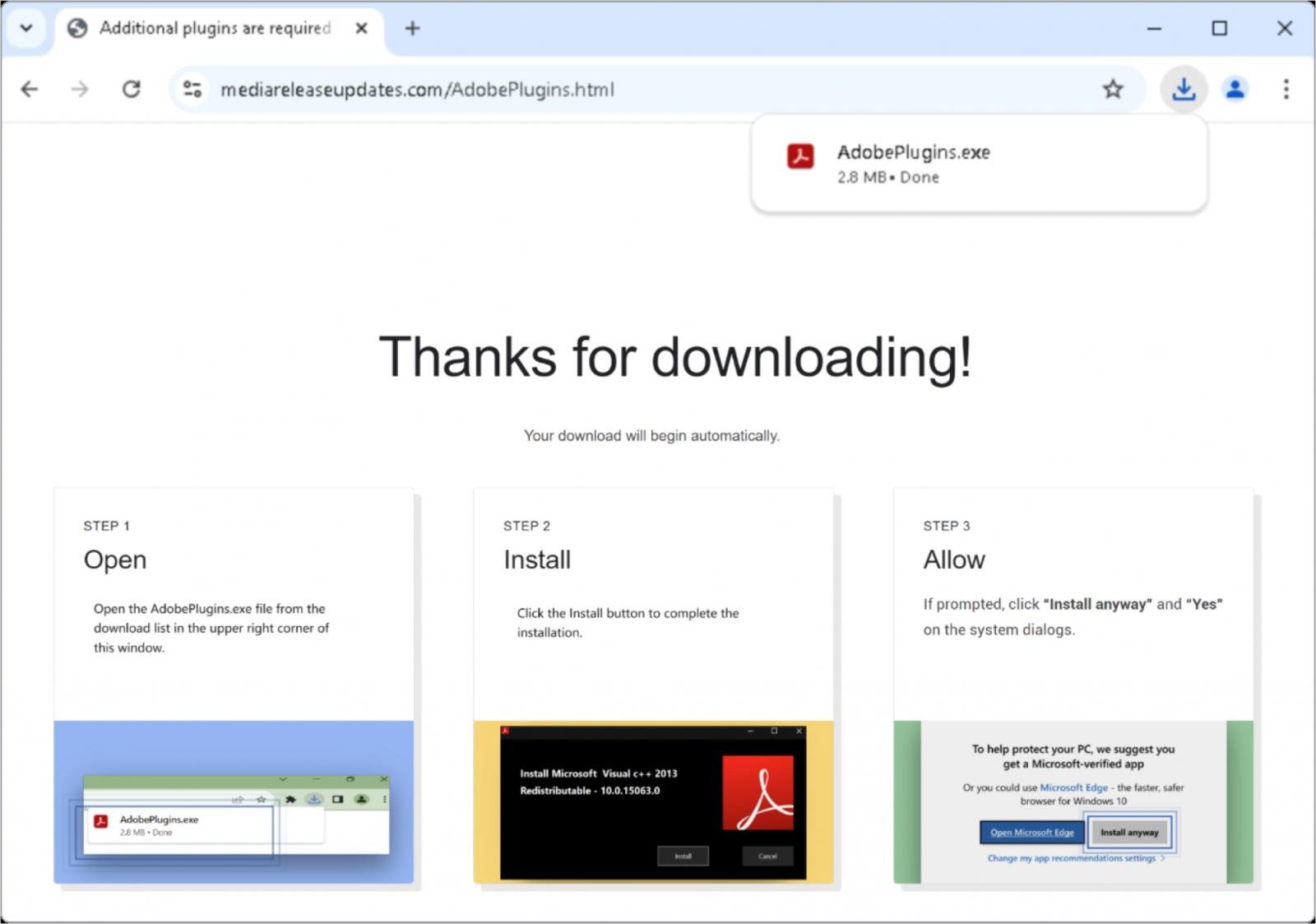

ハッカーがウェブトラフィックを乗っ取れる位置にいることで、標的はAdobeプラグインの更新サイトを装ったランディングページにリダイレクトされます。

被害者は、必要なプラグイン更新として提示されたデジタル署名付きの「AdobePlugins.exe」ファイルをダウンロードし、インストール中にWindowsのセキュリティ警告を回避する手順がサイト上で案内されます。

出典: Google

このファイルを実行するとMicrosoft Visual C++インストーラーが表示されますが、実際には正規のCanonプリンターツール、DLL(CANONSTAGER)、RC-4で暗号化されたSOGU.SECバックドアを含む偽装されたMSIパッケージ(20250509.bmp)を密かにダウンロードします。

CANONSTAGERはDLLサイドローディング技術を使い、最終ペイロードをシステムメモリ上で復号・読み込みします。

SOGU.SECはGoogleによればPlugXマルウェアの亜種であり、複数の中国系脅威グループによって広く使用されています。システム情報の収集、ファイルのアップロード・ダウンロード、リモートコマンドシェルの提供が可能です。

出典: Google

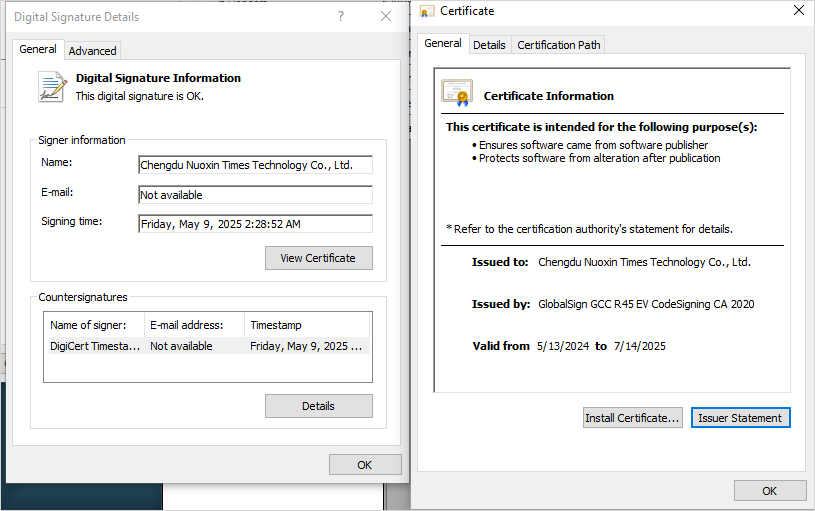

GTIGの研究者は指摘していますが、このキャンペーンで使用されたファイルに署名しているChengdu Nuoxin Times Technology Co., Ltdが意図的に関与しているのか、侵害されたのかは不明です。

しかし、GTIGは2023年初頭以降、この企業によって署名された少なくとも25のマルウェアサンプルを追跡しており、さまざまな中国系アクティビティクラスターと関連しています。

状況が明らかになるまで、Chengdu Nuoxin Times Technology Co., Ltd発行のすべての証明書を信頼しないことが合理的な防御策です。

出典: Google

GoogleはSafe Browsingを通じて悪意のあるドメインやファイルハッシュをブロックし、影響を受けたGmailおよびWorkspaceユーザーに政府支援の攻撃者アラートを発信しました。

また、同社はSTATICPLUGINおよびCANONSTAGERの検出用YARAルールや、これらの攻撃でサンプリングされた全ファイルの侵害指標(IoC)も共有しています。

この最新のキャンペーンは、中国系スパイ活動アクターの高度化を示しており、彼らが新たなインフラやバイナリビルドへ迅速に切り替え、すぐに活動を再開する可能性が非常に高いことを示唆しています。