Silver Foxとして知られる脅威アクターが、WatchDogアンチマルウェアに関連するこれまで知られていなかった脆弱なドライバーを悪用し、Bring Your Own Vulnerable Driver(BYOVD)攻撃の一環として、侵害されたホストにインストールされたセキュリティソリューションを無効化することが確認されました。

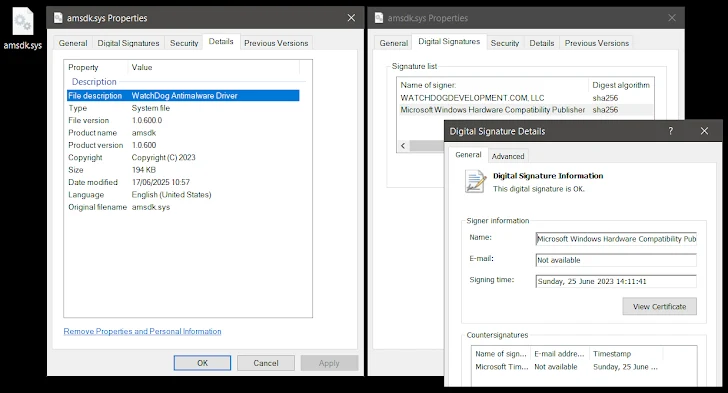

問題となっている脆弱なドライバーは「amsdk.sys」(バージョン1.0.600)で、64ビットの正規署名済みWindowsカーネルデバイスドライバーです。これはZemana Anti-Malware SDKを基に構築されていると考えられています。

「このドライバーはZemana Anti-Malware SDK上に構築されており、Microsoftによって署名されていましたが、Microsoft脆弱ドライバーブロックリストには記載されておらず、LOLDriversのようなコミュニティプロジェクトでも検出されていませんでした」とCheck Pointは分析で述べています。

この攻撃は二重ドライバー戦略が特徴であり、既知の脆弱なZemanaドライバー(「zam.exe」)がWindows 7マシンで使用され、未検出のWatchDogドライバーがWindows 10または11を実行するシステムで使用されます。

WatchDogアンチマルウェアドライバーには複数の脆弱性が含まれていることが判明しており、最も重要なのは、保護されたプロセス(PP/PPL)として実行されているかどうかを確認せずに任意のプロセスを終了できることです。また、ローカル権限昇格の脆弱性もあり、攻撃者がドライバーのデバイスに無制限にアクセスできるようになります。

Check Pointが2025年5月下旬に最初に発見したこのキャンペーンの最終的な目的は、これらの脆弱なドライバーを利用してエンドポイント保護製品を無力化し、シグネチャベースの防御を回避してマルウェアの展開と永続化を容易にすることです。

これまでに観察されたように、このキャンペーンは最終ペイロードとしてValleyRAT(別名Winos 4.0)を配信するよう設計されており、脅威アクターにリモートアクセスおよび制御機能を提供します。サイバーセキュリティ企業によると、攻撃ではアンチ解析機能、2つの組み込みドライバー、アンチウイルスキラーロジック、ValleyRAT DLLダウンローダーを1つのバイナリにまとめたオールインワンローダーが使用されています。

「実行時、サンプルはいくつかの一般的なアンチ解析チェック(Anti-VM(仮想環境の検出)、Anti-Sandbox(サンドボックス内実行の検出)、ハイパーバイザー検出など)を行います」とCheck Pointは述べています。「これらのチェックのいずれかに失敗すると、実行は中止され、偽のシステムエラーメッセージが表示されます。」

ダウンローダーはコマンド&コントロール(C2)サーバーと通信し、感染したマシンにモジュール式ValleyRATバックドアを取得するよう設計されています。

責任ある情報公開を受けて、WatchdogはLPEリスクに対応するために強力なDiscretionary Access Control List(DACL)を強制するパッチ(バージョン1.1.100)をリリースしましたが、任意プロセス終了の問題は修正されていません。その結果、攻撃者は迅速に適応し、Microsoftの署名を無効にすることなく、わずか1バイトを変更することで修正版を取り込むようになりました。

「未認証のタイムスタンプフィールドの1バイトを変更することで、ドライバーの有効なMicrosoft署名を維持しつつ新しいファイルハッシュを生成し、ハッシュベースのブロックリストを効果的に回避しています」とCheck Pointは指摘しています。「この微妙で効率的な回避手法は、以前のキャンペーンでも見られたパターンを反映しています。」

「このキャンペーンは、脅威アクターが既知の弱点を超えて、未知の署名済みドライバーを武器化していることを示しています。これは多くの防御機構にとって死角となっています。Microsoft署名の、これまで分類されていなかった脆弱なドライバーの悪用と、署名操作などの回避技術の組み合わせは、洗練され進化する脅威を示しています。」

Silver Foxは、SwimSnake、The Great Thief of Valley(またはValley Thief)、UTG-Q-1000、Void Arachneとも呼ばれ、昨年初めから非常に活発であると評価されており、主に中国語話者を標的に、Google ChromeやTelegram、DeepSeekのようなAIツールを装った偽サイトを使ってValleyRATのようなリモートアクセス型トロイの木馬を配布しています。

中国のサイバーセキュリティベンダーAntiyによると、このハッキンググループは2022年後半から活動していると考えられており、国内のユーザーや企業を標的に機密情報の窃取や詐欺を試みています。

「このサイバー犯罪グループは主に、インスタントメッセージソフト(WeChat、企業版WeChatなど)、検索エンジンのSEOプロモーション、フィッシングメールなどを通じて悪意あるファイルを拡散しています」と同社は述べています。「『SwimSnake』サイバー犯罪グループは、マルウェアやアンチウイルス回避手法を頻繁に更新し続けています。」

これらの攻撃では、オープンソースソフトウェアのトロイ化バージョンや、Qtフレームワークを用いて構築された悪意あるプログラム、Youdao、Sogou AI、WPS Office、DeepSeekに偽装したMSIインストーラーなどがValley RATの配布に使われており、WeChatやオンラインバンクのスクリーンショットを取得できるオンラインモジュールも含まれています。

またQiAnXinは、Silver Fox内の「Finance Group」による別のキャンペーンについても詳細を明らかにしており、これは企業や機関の財務担当者・管理者を標的に、機密な財務情報を略奪したり、詐欺によって直接利益を得たりすることを目的としています。

これらの攻撃は、税務調査、電子請求書、補助金発表、人事異動などに関連するフィッシング誘導を利用してユーザーを騙し、リモートアクセス型トロイの木馬を実行させる一方、Alibaba Cloud OSSやYoudao Cloud Notesなどの正規クラウドサービスを悪意あるペイロードのホスティングに利用し、検出の回避を図っています。

Finance GroupはSilver Foxを構成する4つのサブクラスターの1つで、他にはNews and Romance Group、Design and Manufacturing Group、Black Watering Hole Groupがあります。

興味深いことに、Finance Groupはウォータリングホール攻撃やフィッシングなどで被害者のPCを乗っ取った後、被害者のSNSアカウントを掌握し、さまざまなWeChatグループチャットにフィッシング用QRコードを送信してグループメンバーから銀行口座番号やパスワードを収集し、最終的に銀行口座から資金を引き出して利益を得ています。

「UTG-Q-1000は近年中国で最も活発かつ攻撃的なサイバー犯罪グループの1つです。彼らの活動は非常に組織的で技術的にも高度、かつ金銭的動機が強い」とQiAnXinは述べています。「彼らは諜報活動(データ窃取)、マルウェアによる遠隔操作、金融詐欺やフィッシングを含む完全なブラックマーケットの利益チェーンを確立しています。」

翻訳元: https://thehackernews.com/2025/09/silver-fox-exploits-microsoft-signed.html