トルコに関連する脅威アクターが、インドの企業向けコミュニケーションプラットフォームであるOutput Messengerのゼロデイセキュリティ欠陥を悪用し、2024年4月以降、サイバースパイ攻撃キャンペーンの一環として使用しました。

「これらのエクスプロイトにより、イラクのターゲットから関連するユーザーデータが収集されました」とMicrosoftの脅威インテリジェンスチームは述べています。「攻撃のターゲットは、イラクで活動するクルド軍に関連しており、以前に観察されたMarbled Dustのターゲット優先順位と一致しています。」

この活動は、Marbled Dust(以前はSilicon)として追跡されている脅威グループに帰属されており、Cosmic Wolf、Sea Turtle、Teal Kurma、UNC1326としても知られています。このハッキンググループは少なくとも2017年から活動していると考えられていますが、Cisco Talosが中東および北アフリカの公共および民間団体を標的とする攻撃を文書化したのは2年後のことでした。

昨年初めには、オランダの通信、メディア、インターネットサービスプロバイダー(ISP)、情報技術(IT)サービスプロバイダー、およびクルドのウェブサイトを標的としていることも確認されました。

Microsoftは、脅威アクターが事前に何らかの偵察を行い、ターゲットがOutput Messengerのユーザーであるかどうかを確認し、その後ゼロデイを利用して悪意のあるペイロードを配布し、ターゲットからデータを抽出したと中程度の確信を持って評価しています。

問題の脆弱性は、バージョン2.0.62に影響を与えるディレクトリトラバーサルの脆弱性であるCVE-2025-27920で、リモート攻撃者が任意のファイルにアクセスまたは実行できるようにします。この問題は、2024年12月末にバージョン2.0.63で開発者のSrimaxによって対処されました。しかし、同社はアドバイザリでこの欠陥が野生で悪用されていることには言及していません。

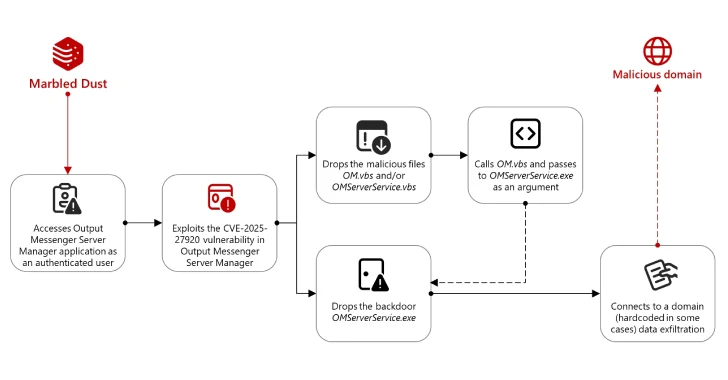

攻撃チェーンは、脅威アクターが認証されたユーザーとしてOutput Messenger Server Managerアプリケーションにアクセスすることから始まります。Marbled Dustは、DNSハイジャックやタイプスクワットされたドメインなどの技術を使用して、認証に必要な資格情報を傍受していると考えられています。

その後、アクセスが悪用され、ユーザーのOutput Messenger資格情報が収集され、CVE-2025-27920が悪用されて、ペイロード「OM.vbs」や「OMServerService.vbs」がサーバーのスタートアップフォルダに、「OMServerService.exe」がサーバーの「Users/public/videos」ディレクトリにドロップされます。

次のフェーズでは、脅威アクターが「OMServerService.vbs」を使用して「OM.vbs」と「OMServerService.exe」を呼び出します。後者は、データ抽出のためにハードコードされたドメイン(「api.wordinfos[.]com」)に接続するGolangバックドアです。

「クライアント側では、インストーラーが正当なファイルOutputMessenger.exeとOMClientService.exeを抽出して実行します。OMClientService.exeは、Marbled Dustのコマンド・アンド・コントロール(C2)ドメインに接続する別のGolangバックドアです」とMicrosoftは指摘しています。

「このバックドアはまず、C2ドメインapi.wordinfos[.]comへのGETリクエストを通じて接続性チェックを行います。成功した場合、同じC2にホスト名情報を含む2番目のGETリクエストが送信され、被害者を一意に識別します。C2からの応答は、Windowsコマンドプロンプトに特定のコマンドを実行して終了するよう指示するコマンド「cmd /c」を使用して直接実行されます。」

あるケースでは、Output Messengerクライアントソフトウェアがインストールされた被害者デバイスが、データ抽出に使用されると考えられるMarbled Dustによって以前に特定されたIPアドレスに接続していました。

テクノロジーの巨人は、同じバージョンに反映されたクロスサイトスクリプティング(XSS)の脆弱性である2番目の欠陥CVE-2025-27921を発見したことも指摘しましたが、実際の攻撃で武器化された証拠は見つかりませんでした。

「この新しい攻撃は、Marbled Dustの能力における顕著な変化を示しつつ、全体的なアプローチの一貫性を維持しています」とMicrosoftは述べています。「ゼロデイエクスプロイトの成功した使用は、技術的な洗練度の向上を示唆しており、Marbled Dustのターゲット優先順位がエスカレートしたか、または彼らの運用目標がより緊急になったことを示唆している可能性があります。」

翻訳元: https://thehackernews.com/2025/05/turkiye-hackers-exploited-output.html