システム全体を危険にさらすのに必要なのは、たった1通のメールです。巧妙に作られたメッセージ1つでフィルターをすり抜け、従業員を騙し、攻撃者に必要なアクセスを与えることができます。未検出のまま放置されると、これらの脅威は資格情報の盗難、不正アクセス、さらには大規模な侵害につながる可能性があります。フィッシング技術がより巧妙になるにつれ、自動化されたソリューションだけでは確実に捕捉できなくなっています。

今日は、企業環境で最も大きなフィッシング脅威であるTycoon2FAを例に、SOCチームがどのようにして最も巧妙なフィッシング攻撃を迅速かつ正確に検出できるかを詳しく見ていきましょう。

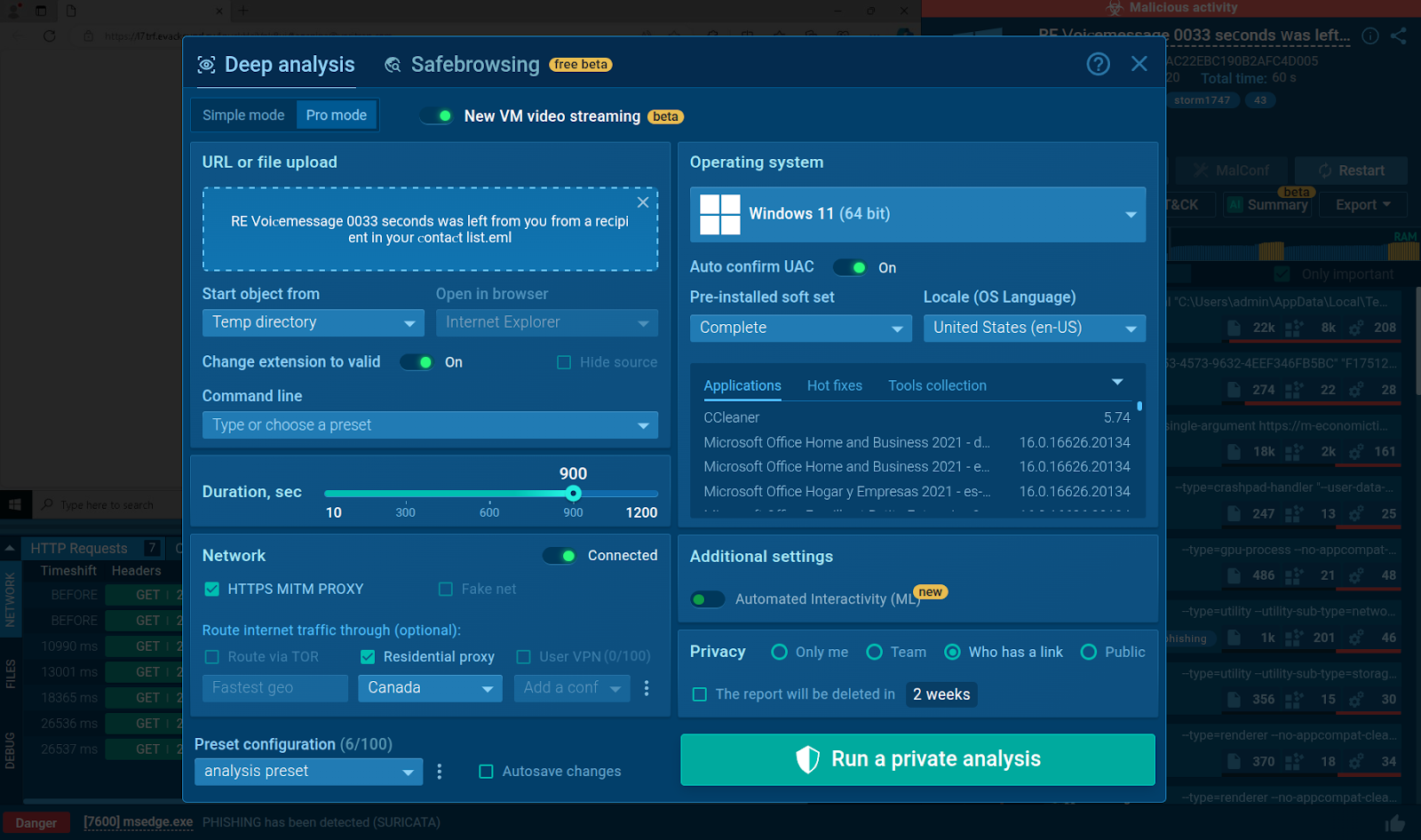

ステップ1: 疑わしいファイルまたはURLをサンドボックスにアップロード#

典型的な状況を考えてみましょう。疑わしいメールが検出システムによってフラグが立てられましたが、それが本当に悪意のあるものかどうかは不明です。

それを確認する最速の方法は、マルウェアサンドボックス内で迅速な分析を行うことです。

サンドボックスは、ファイルを安全に開いたり、リンクをクリックしたり、動作を観察したりできる隔離された仮想マシンです。これにより、SOCアナリストはマルウェア、フィッシングの試み、疑わしい活動をローカルで何もトリガーせずに調査できます。

始めるのは簡単です。ファイルをアップロードするかURLを貼り付け、OS(Windows、Linux、またはAndroid)を選択し、必要に応じて設定を調整すれば、数秒で完全にインタラクティブな仮想マシン内に入り、調査を開始できます。

|

| ANY.RUNサンドボックス内の分析設定 |

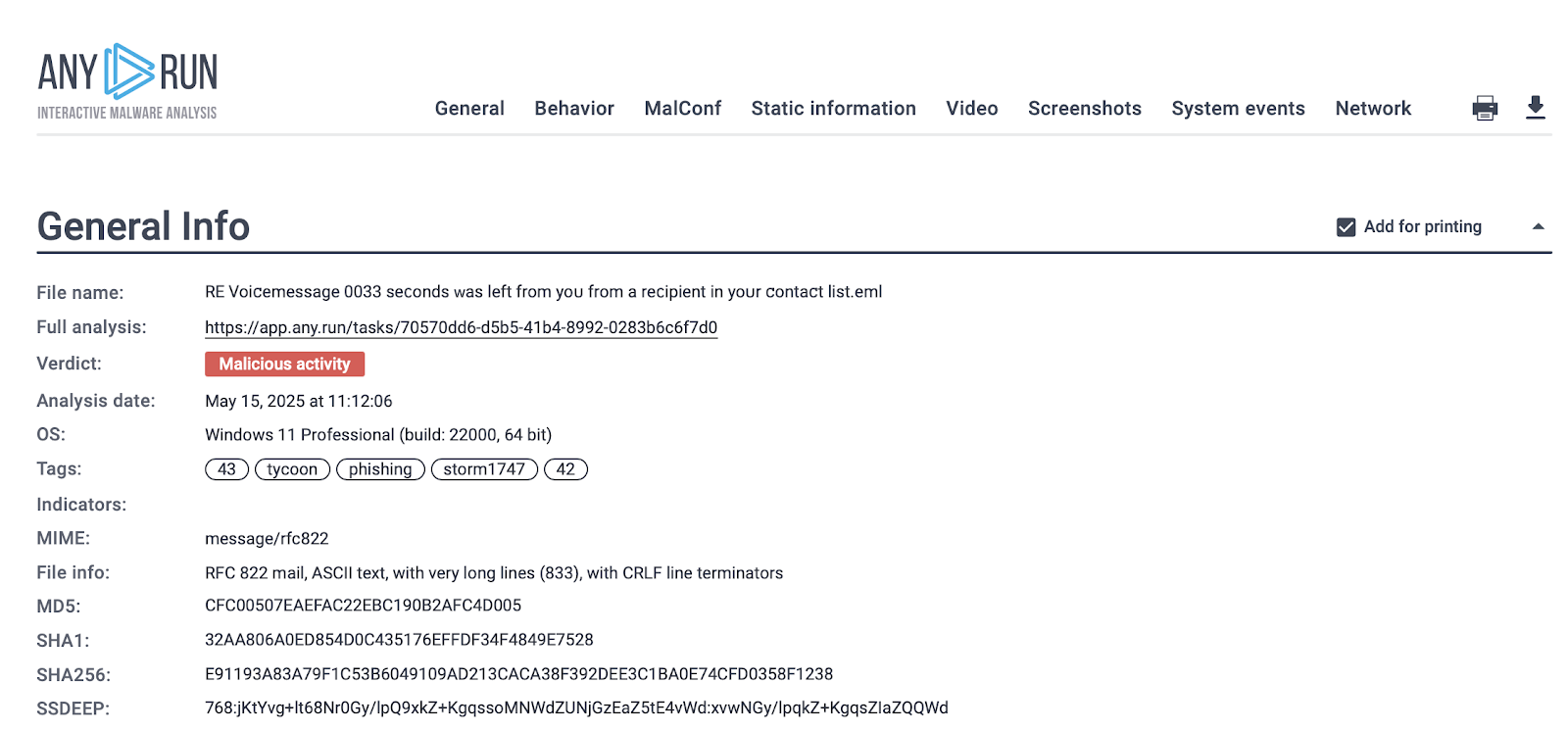

フィッシングを検出するのがどれほど簡単かを示すために、実際の例を見ていきましょう。ANY.RUNを使用して分析した潜在的なフィッシングメールです。これは最も迅速かつ直感的なサンドボックスの1つです。

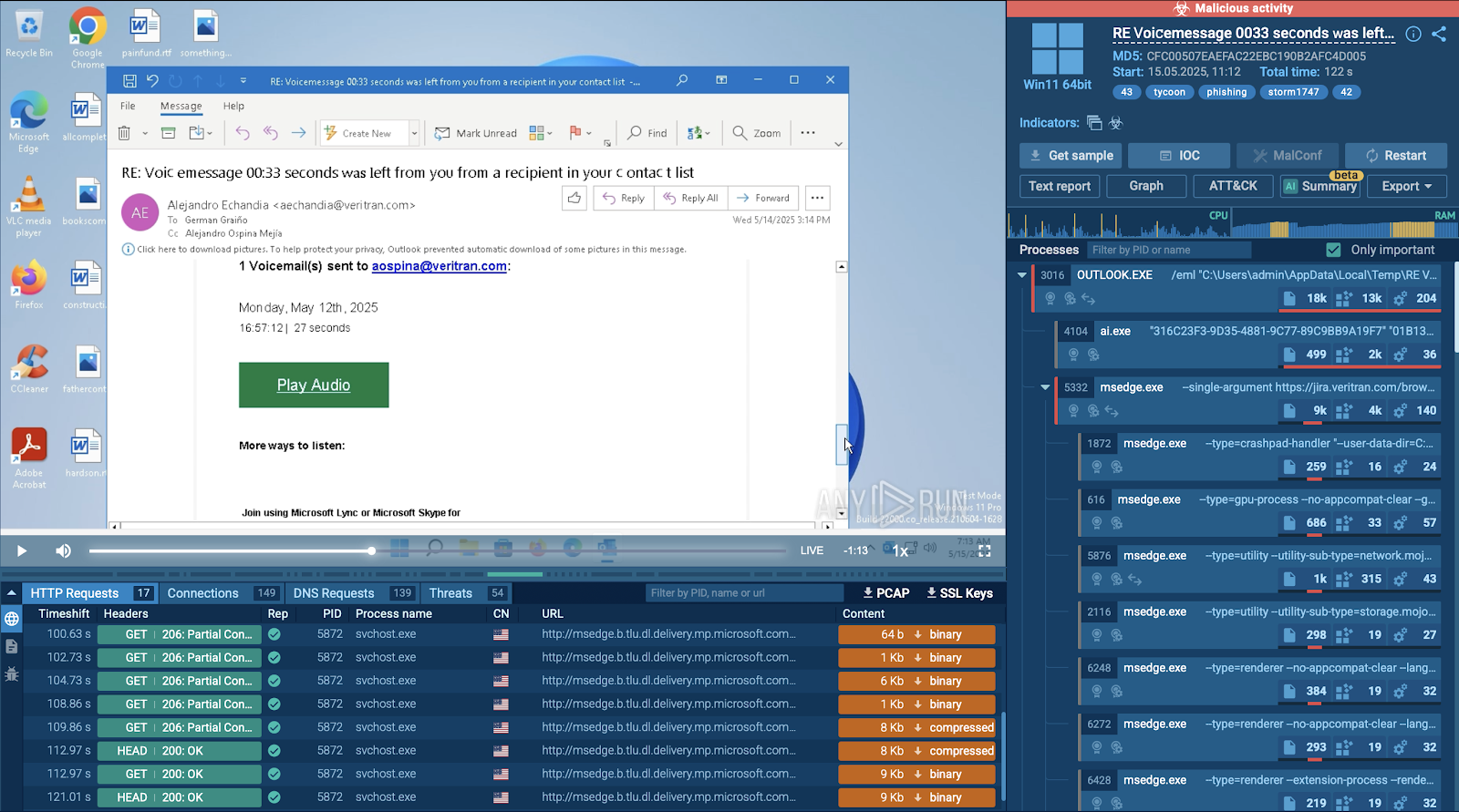

|

| クラウドベースのANY.RUNサンドボックス内で分析されたフィッシングメール |

疑わしいメールには、大きな緑色の「オーディオを再生」ボタンが含まれており、被害者をクリックさせるためのトリックとして使用されています。

SOCチームに迅速かつ詳細なフィッシング分析サービスを装備し、数秒でインシデントに対応し、予防することができます。

ステップ2: 攻撃チェーン全体を起動#

ANY.RUNのようなサンドボックスを使用すると、攻撃の最初のクリックから最終的なペイロードまで、すべての段階を起動することができます。ジュニアSOCメンバーでも簡単に行えます。インターフェースは直感的でインタラクティブであり、複雑な分析をシンプルに感じさせます。

フィッシングの例では、攻撃がどのように始まるかをすでに見てきました。スレッドに埋め込まれた大きな緑色の「オーディオを再生」ボタンのある疑わしいメールです。しかし、クリック後に何が起こるのでしょうか?

サンドボックスセッション内では、それがはっきりと見えます:

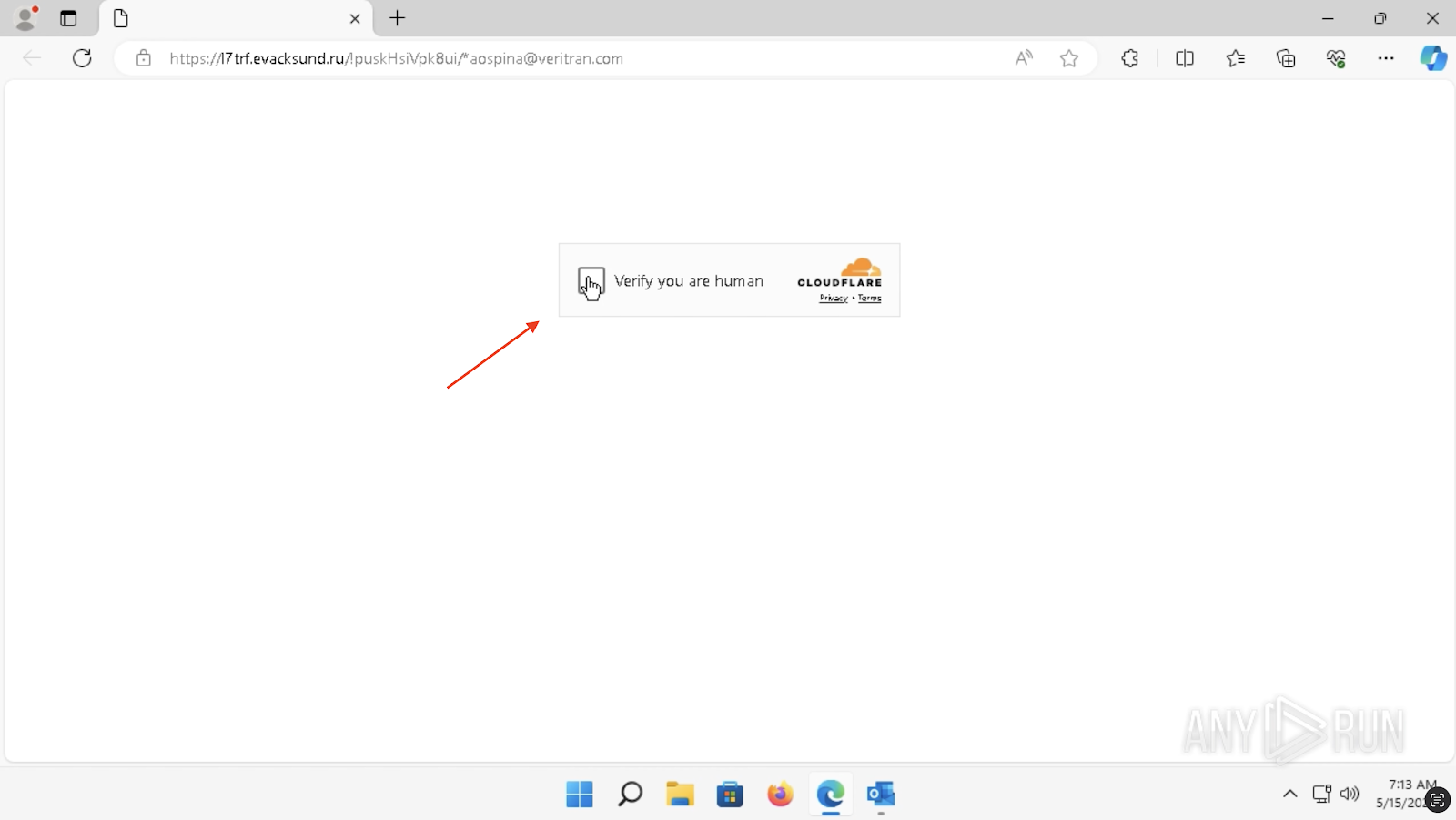

ボタンが押されるとすぐに、一連のリダイレクト(別の回避戦術)が最終的にCAPTCHAチャレンジのページに導きます。ここで自動化ツールは通常失敗します。ボタンをクリックしたり、CAPTCHAを解決したり、ユーザーの動作を模倣したりできないため、しばしば実際の脅威を見逃します。

しかし、ANY.RUNのインタラクティブサンドボックスでは問題ありません。CAPTCHAを手動で解決するか、自動モードを有効にしてサンドボックスに任せることができます。どちらの場合でも、分析はスムーズに続行され、最終的なフィッシングページに到達し、攻撃チェーン全体を観察できます。

|

| インタラクティブサンドボックス内で解決されたCAPTCHAチャレンジ |

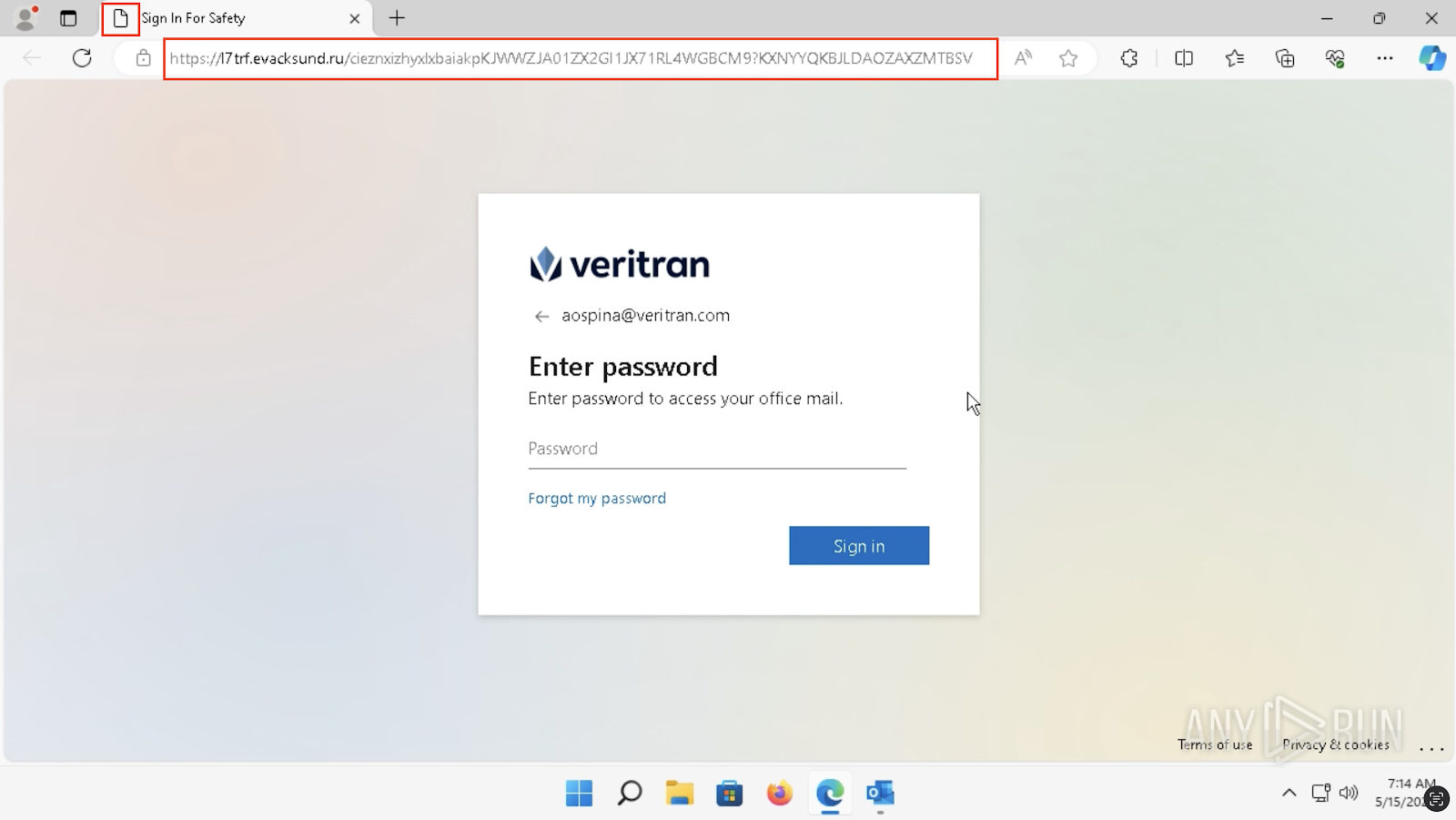

CAPTCHAが解決されると、偽のMicrosoftログインページにリダイレクトされます。一見すると信じられるように見えますが、よく見ると真実が明らかになります:

- URLはMicrosoftとは無関係で、ランダムな文字でいっぱいです

- ファビコン(ブラウザタブのアイコン)が欠けている;小さな赤い旗ですが重要です

|

| ANY.RUNサンドボックス内で検出されたフィッシングの兆候 |

インタラクティブサンドボックスがなければ、これらの詳細は隠れたままです。しかしここでは、すべての動きが見えるようになり、すべてのステップが追跡可能であり、組織内の誰かを騙す前にフィッシングインフラストラクチャを検出するのが容易になります。

検出されないまま放置されると、被害者は偽のログインページに資格情報を知らずに入力し、攻撃者に直接機密アクセスを渡すことになります。

サンドボックス分析をセキュリティルーチンの一部にすることで、チームは疑わしいリンクやファイルを数秒で確認できます。ほとんどの場合、ANY.RUNは40秒以内に初期の判定を提供します。

ステップ3: IOCを分析し収集#

フィッシングチェーンが完全に起動されたら、次に重要なのはセキュリティチームにとって最も重要なステップです。検出、対応、将来の予防に使用できる妥協の指標(IOC)を収集することです。

ANY.RUNのようなソリューションは、このプロセスを迅速かつ集中化します。フィッシングサンプルからの主な発見をいくつか紹介します:

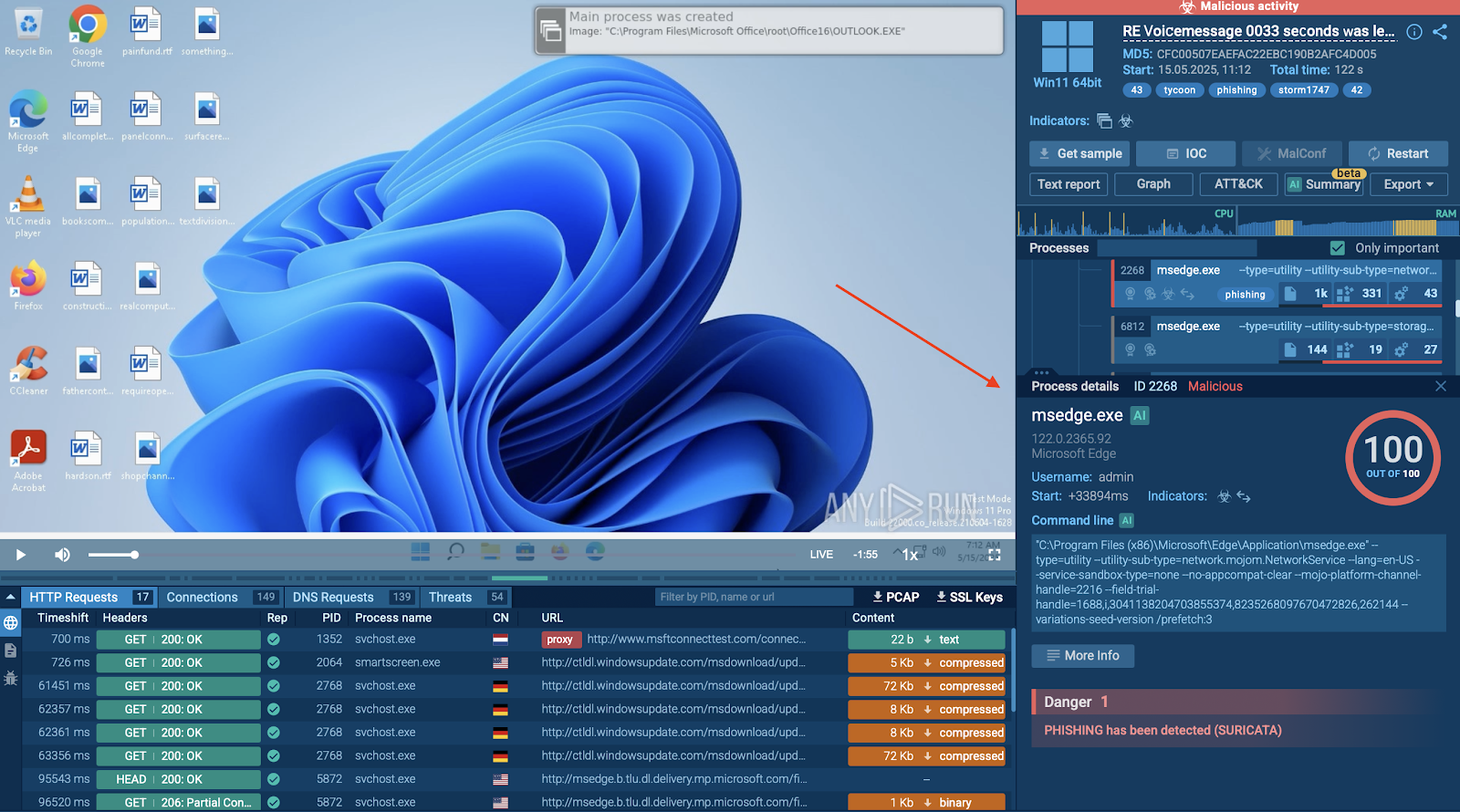

右上隅にはプロセスツリーが表示され、疑わしい動作を追跡するのに役立ちます。1つのプロセスが際立っています。それは「フィッシング」とラベル付けされており、悪意のある活動が発生した場所を正確に示しています。

|

| サンドボックスによって特定された悪意のあるプロセス |

VMウィンドウの下、ネットワーク接続タブでは、すべてのHTTP/HTTPSリクエストを検査できます。これにより、攻撃に使用された外部インフラストラクチャ(ドメイン、IPなど)が明らかになります。

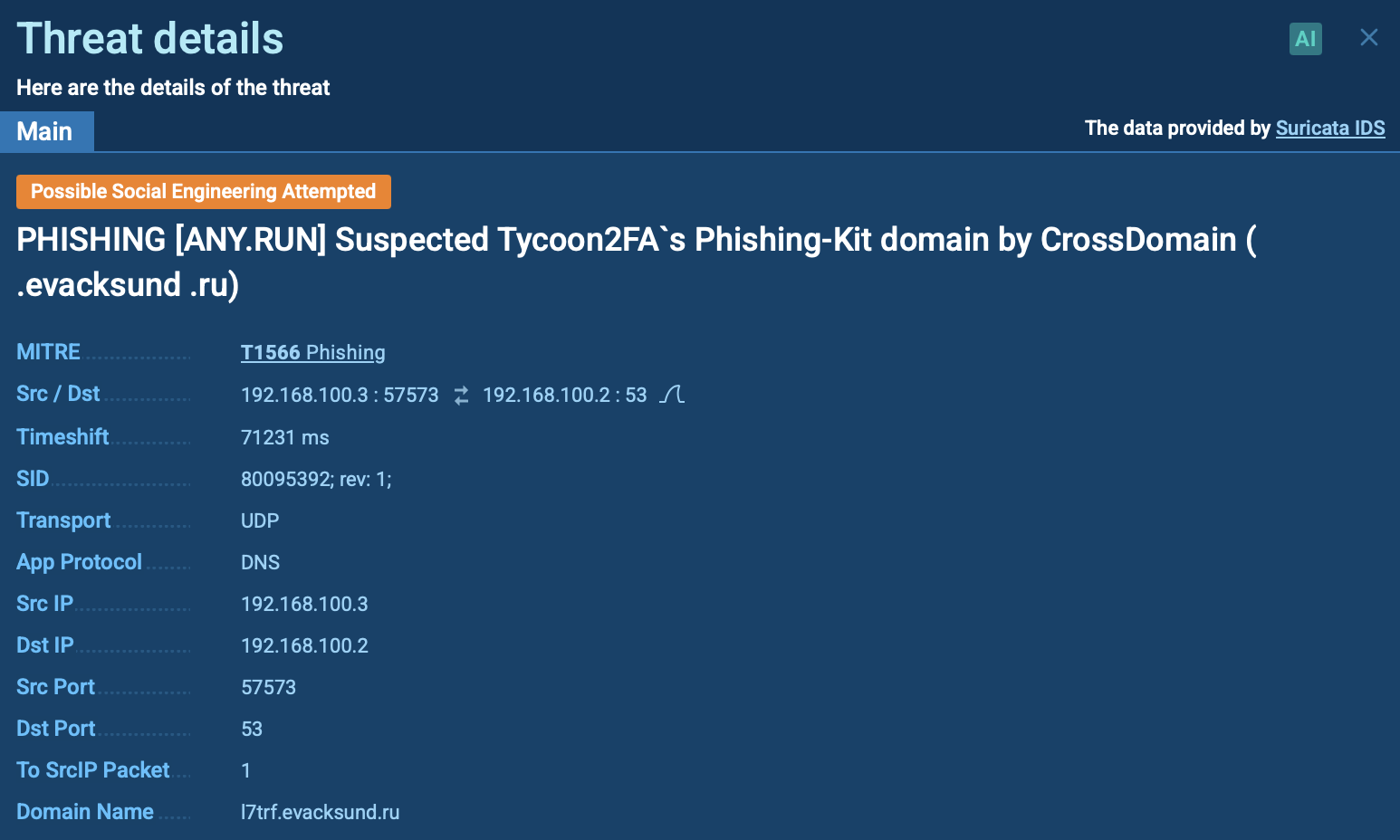

脅威セクションでは、Suricataアラートが表示されます:PHISHING [ANY.RUN] 疑わしいTycoon2FAのフィッシングキットドメイン。これにより、使用されたフィッシングキットが確認され、脅威の分類に有用なコンテキストが追加されます。

|

| Tycoon2FAによってトリガーされたSuricataルール |

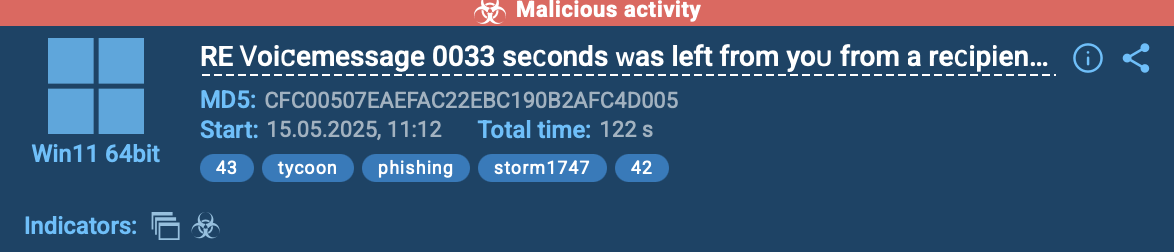

上部パネルでは、タグが即座にTycoon2FA関連の脅威として識別し、アナリストが一目で何に対処しているかを理解できます。

|

| ANY.RUNサンドボックスによって検出されたTycoon |

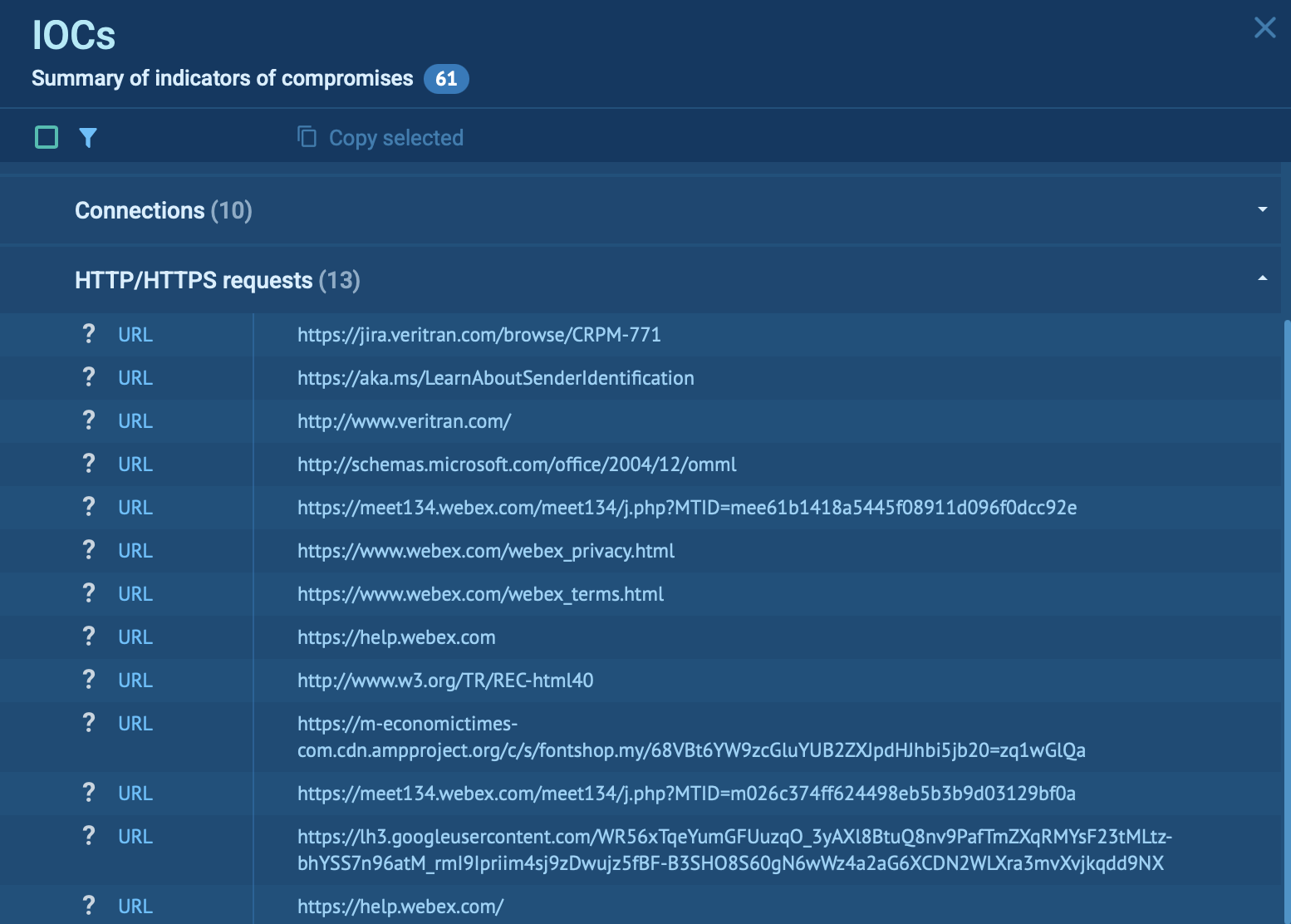

すべてのIOCを一箇所で確認する必要がありますか?IOCボタンをクリックするだけで、ドメイン、ハッシュ、URLなどの完全なリストが表示されます。ツール間を移動したり、データを手動で収集する必要はありません。

これらのIOCは次のように使用できます:

- インフラストラクチャ全体で悪意のあるドメインをブロックする

- メールフィルターと検出ルールを更新する

- 脅威インテリジェンスデータベースを強化する

- インシデント対応とSOCのワークフローをサポートする

|

| ANY.RUNサンドボックス内で収集されたIOC |

最後に、ANY.RUNは行動ログやネットワークトラフィックからスクリーンショットやIOCまで、すべての主要な詳細を含む構造化された共有可能なレポートを生成します。

このレポートは、ドキュメント化、チームへの引き継ぎ、または外部関係者との共有に最適であり、対応中の貴重な時間を節約します。

|

| インタラクティブサンドボックスによって生成された構造化されたレポート |

サンドボックスをセキュリティワークフローの一部にする理由#

インタラクティブサンドボックスは、チームがノイズを排除し、実際の脅威を迅速に露出させ、インシデント対応をより効率的にします。

ANY.RUNのようなソリューションは、経験豊富なチームにも、脅威検出能力を構築し始めたばかりのチームにも、このプロセスをアクセス可能にします:

- アラートのトリアージとインシデント対応を加速: 判定を待たずに、脅威の動作をライブで確認し、迅速な意思決定を行います。

- 検出率を向上: 起源から実行まで、詳細にわたって多段階攻撃を追跡します。

- トレーニングを改善: アナリストはライブの脅威と共に作業し、実践的な経験を得ます。

- チームの調整を強化: チームメンバー間でリアルタイムのデータ共有とプロセス監視を行います。

- インフラストラクチャのメンテナンスを削減: クラウドベースのサンドボックスはセットアップ不要で、どこでもいつでも分析可能です。

特別オファー: 2025年5月19日から5月31日まで、ANY.RUNは9周年を迎え、特別オファーを提供しています。

チームに追加のサンドボックスライセンスを装備し、サンドボックス、TIルックアップ、セキュリティトレーニングラボ全体での期間限定オファーを利用しましょう。

ANY.RUNのバースデースペシャルオファーについて詳しくはこちら→

まとめ#

フィッシング攻撃はますます巧妙になっていますが、それを検出するのは難しくありません。インタラクティブサンドボックスを使用することで、脅威を早期に発見し、攻撃チェーン全体を追跡し、チームが迅速かつ自信を持って対応するために必要なすべての証拠を収集できます。

翻訳元: https://thehackernews.com/2025/05/how-to-detect-phishing-attacks-faster.html