研究者らは、Citrix NetScalerの重大な脆弱性(CVE-2025-5777、通称CitrixBleed2)に対する概念実証(PoC)エクスプロイトを公開しました。この脆弱性は簡単に悪用でき、ユーザーセッショントークンの窃取に成功する可能性があると警告しています。

CitrixBleed 2脆弱性は、Citrix NetScaler ADCおよびGatewayデバイスに影響し、攻撃者がログイン試行時に不正なPOSTリクエストを送信するだけでメモリ内容を取得できるようにします。

この脆弱性は、2023年の元のCitrixBleed(CVE-2023-4966)バグと非常によく似ていることからCitrixBleed2と名付けられました。元のバグはランサムウェアグループによって悪用され、政府機関への攻撃にも利用されて、ユーザーセッションの乗っ取りやネットワーク侵害が行われました。

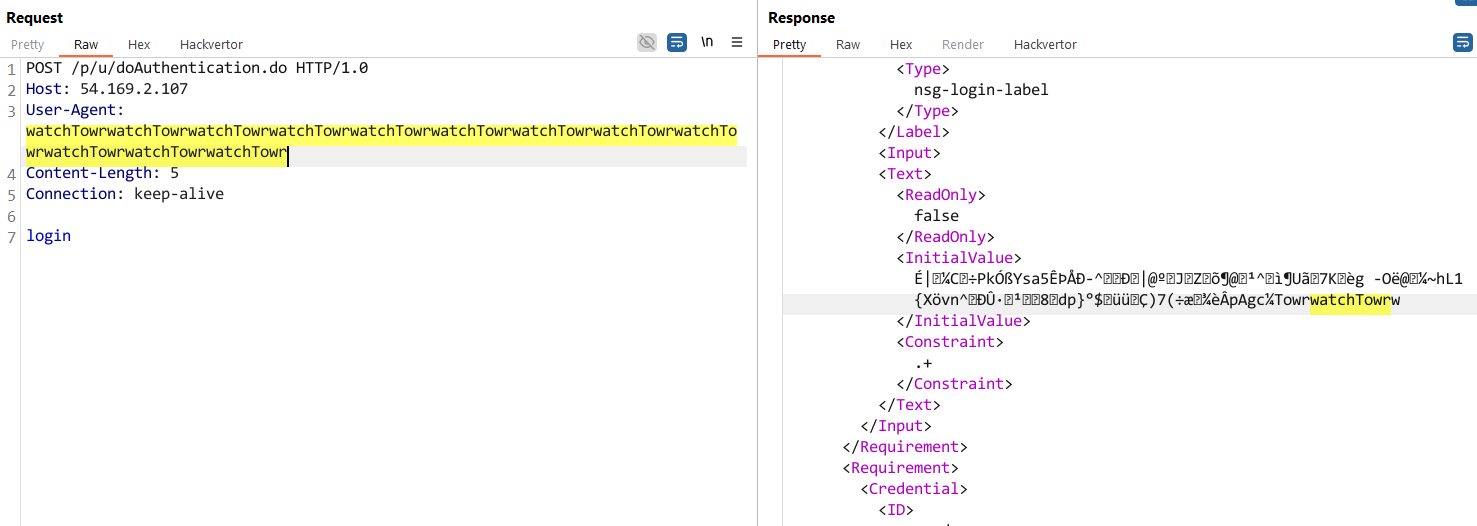

watchTowrとHorizon3によって最初に公開された技術分析によると、この脆弱性は、login=パラメータをイコールや値なしで送信するように変更した不正なログインリクエストを送ることで悪用できることが確認されました。

これにより、NetScalerアプライアンスはレスポンスの<InitialValue></InitialValue>セクションで、最初のヌル文字までのメモリ内容を表示します(下図参照)。

出典: WatchTowr

この脆弱性は、snprintf関数と、%.*sというフォーマット文字列の組み合わせによって引き起こされます。

「%.*sフォーマットはsnprintfに『最大N文字まで、または最初のヌルバイト(\0)まで出力する』と指示します。そのヌルバイトは最終的にメモリのどこかに現れるため、漏洩は無限には続きませんが、呼び出しごとにいくらかのバイトが得られます」とwatchTowrのレポートは説明しています。

「つまり、=なしでそのエンドポイントにアクセスするたびに、初期化されていないスタックデータがレスポンスに追加されます。」

Horizon3によると、各リクエストで約127バイトのデータが漏洩し、攻撃者は繰り返しHTTPリクエストを送ることで、目的の機密データが見つかるまで追加のメモリ内容を抽出できます。

WatchTowrによる試行は成功しませんでしたが、Horizon3は下記の動画で、この脆弱性を利用してユーザーセッショントークンを窃取できることを実演しています。

Horizon3によれば、NetScalerエンドポイントだけでなく、管理者が使用する設定ユーティリティに対してもこの脆弱性を悪用できるとしています。

実際に悪用されているのか?

Citrixは引き続き、この脆弱性が積極的に悪用されている証拠はないと述べており、BleepingComputerが以前にその状況について問い合わせた際も、同社は脆弱性に関するブログ記事を参照するよう案内しました。

「現在、CVE-2025-5777の悪用を示唆する証拠はありません」とブログ記事には記載されています。

しかし、サイバーセキュリティ企業ReliaQuestの6月のレポートでは、CVE-2025-5777が攻撃で悪用された可能性を示す証拠があり、ユーザーセッションの乗っ取りが増加していると報告しています。

さらに、セキュリティ研究者Kevin BeaumontはCitrixの主張に異議を唱え、この脆弱性は6月中旬から積極的に悪用されており、攻撃者がこのバグを利用してメモリダンプやセッションの乗っ取りを行っていると述べています。

彼は以下の侵害の兆候を強調しています:

- Netscalerのログに、*doAuthentication*への繰り返しPOSTリクエストが記録されている(各リクエストで126バイトのRAMが得られる)

- Netscalerのログに、”Content-Length: 5″のdoAuthentication.doへのリクエストが記録されている

- Netscalerのユーザーログに、*LOGOFF*およびuser = “*#*”(つまりユーザー名に#記号が含まれている)という行がある。RAMが誤ったフィールドに書き込まれている。

「WatchTowrとHorizon3のレポートがなければ、悪用活動を見つけることはできなかったことに注意が必要です」とBeaumontは警告しています。

「CitrixサポートはIOC(侵害の痕跡)を開示せず、(以前CitrixBleedでもあったように)誤って『野生下での悪用はない』と主張しました。Citrixはこの点を改善すべきです。顧客に被害を与えています。」

CitrixはCVE-2025-5777に対応するパッチをリリースしており、公開エクスプロイトが利用可能となった今、すべての組織は直ちにパッチを適用することが強く推奨されます。

CitrixはすべてのアクティブなICAおよびPCoIPセッションの終了を推奨していますが、管理者はその前に既存のセッションに不審な活動がないか確認するべきです。

2025年における8つの一般的な脅威

クラウド攻撃はますます高度化していますが、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検出したデータをもとに、このレポートはクラウドに精通した脅威アクターが使う8つの主要な手法を明らかにします。