2025年8月25日Ravie Lakshmananマルウェア / サイバースパイ活動

UNC6384として知られる中国系の脅威アクターが、東南アジアの外交官や世界中の他の組織を標的とした一連の攻撃に関与しており、北京の戦略的利益を推進しているとされています。

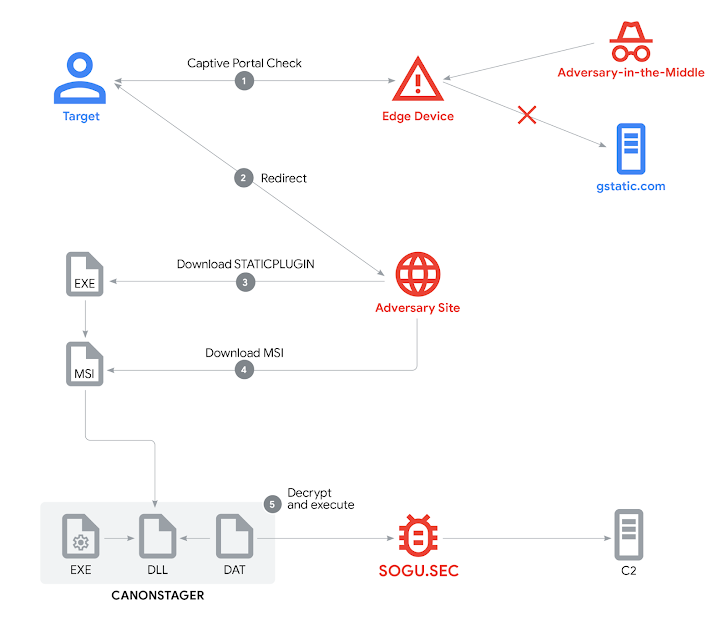

「この多段階の攻撃チェーンは、有効なコード署名証明書、敵対者中間者(AitM)攻撃、そして検知回避のための間接的な実行技術など、高度なソーシャルエンジニアリングを活用しています」とGoogle Threat Intelligence Group(GTIG)の研究者Patrick Whitsellは述べています。

UNC6384は、BASIN、Bronze President、Camaro Dragon、Earth Preta、HoneyMyte、RedDelta、Red Lich、Stately Taurus、TEMP.Hex、Twill Typhoonなどとも呼ばれる既知の中国系ハッキンググループであるMustang Pandaと戦術やツールの重複が見られると評価されています。

2025年3月にGTIGによって検知されたこのキャンペーンは、キャプティブポータルリダイレクトを利用してウェブトラフィックを乗っ取り、「STATICPLUGIN」と呼ばれるデジタル署名されたダウンローダーを配信するのが特徴です。このダウンローダーは、メモリ上でPlugX(別名KorplugまたはSOGU)の「SOGU.SEC」と呼ばれる亜種を展開します。

PlugXは、ファイルの窃取、キーストロークの記録、リモートコマンドシェルの起動、ファイルのアップロード/ダウンロードなどのコマンドをサポートし、追加プラグインで機能拡張も可能なバックドアです。多くの場合DLLサイドローディングによって起動され、USBメモリ、悪意ある添付ファイルやリンクを含む標的型フィッシングメール、または改ざんされたソフトウェアのダウンロードを通じて拡散されます。

このマルウェアは少なくとも2008年から存在しており、中国のハッキンググループによって広く使用されています。ShadowPadはPlugXの後継と考えられています。

UNC6384の攻撃チェーンは比較的単純で、敵対者中間者(AitM)とソーシャルエンジニアリングの手法を使ってPlugXマルウェアを配信します-

- 標的のウェブブラウザがインターネット接続がキャプティブポータルの背後にあるかをテスト

- AitMがブラウザを脅威アクターが管理するウェブサイトにリダイレクト

- 「mediareleaseupdates[.]com」からSTATICPLUGINをダウンロード

- STATICPLUGINが同じウェブサイトからMSIパッケージを取得

- CANONSTAGERがDLLサイドローディングされ、SOGU.SECバックドアをメモリ上に展開

キャプティブポータルのハイジャックは、標的組織に対してAdobeプラグインのアップデートを装ったマルウェアを配信するために利用されています。Chromeブラウザでは、キャプティブポータル機能はハードコードされたURL(「www.gstatic[.]com/generate_204」)へのリクエストによって実現され、ユーザーをWi-Fiログインページにリダイレクトします。

「gstatic[.]com」はJavaScriptコード、画像、スタイルシートを保存しパフォーマンスを向上させるために使われる正規のGoogleドメインですが、Googleによると脅威アクターはキャプティブポータルページから自身のランディングページへのリダイレクトチェーンを模倣するAitM攻撃を行っている可能性が高いとしています。

AitMは標的ネットワーク上の侵害されたエッジデバイスによって実現されていると考えられていますが、この攻撃を成立させるために使われたベクトルは現時点では不明です。

「リダイレクト後、脅威アクターは標的にソフトウェアアップデートが必要だと信じ込ませ、’プラグインアップデート’を装ったマルウェアのダウンロードを促します」とGTIGは述べています。「ランディングページは正規のソフトウェアアップデートサイトに似ており、Let’s Encryptが発行した有効なTLS証明書を使ったHTTPS接続を利用しています。」

最終的に「AdobePlugins.exe」(別名STATICPLUGIN)という実行ファイルがダウンロードされ、起動されるとCanon IJ Printer Assistant Tool(「cnmpaui.exe」)を使ったDLLサイドローディングによりCANONSTAGER(「cnmpaui.dll」)と呼ばれるDLLを介してSOGU.SECペイロードがバックグラウンドで実行されます。

STATICPLUGINダウンローダーは、Chengdu Nuoxin Times Technology Co., LtdがGlobalSignから発行された有効な証明書で署名しています。Chengduによって署名された2ダース以上のマルウェアサンプルが中国系の活動クラスターで使用されており、最も古いものは2023年1月に遡ります。これらの証明書が加入者によってどのように入手されたかは明らかではありません。

「このキャンペーンは、UNC6384の運用能力が進化し続けている明確な例であり、PRC系脅威アクターの高度な手口を浮き彫りにしています」とWhitsellは述べています。「AitMのような高度な技術と有効なコード署名、重層的なソーシャルエンジニアリングの組み合わせは、この脅威アクターの能力を示しています。」

翻訳元: https://thehackernews.com/2025/08/unc6384-deploys-plugx-via-captive.html