サイバーセキュリティ研究者たちは、最近公開されたLangflowの重大なセキュリティ欠陥を積極的に悪用し、Flodrixボットネットマルウェアを配信する新しいキャンペーンに注目を呼びかけています。

「攻撃者はこの脆弱性を利用して、侵害されたLangflowサーバーでダウンローダースクリプトを実行し、それがFlodrixマルウェアを取得してインストールします」と、Trend Microの研究者であるAliakbar Zahravi、Ahmed Mohamed Ibrahim、Sunil Bharti、Shubham Singhが本日発表した技術報告書で述べています。

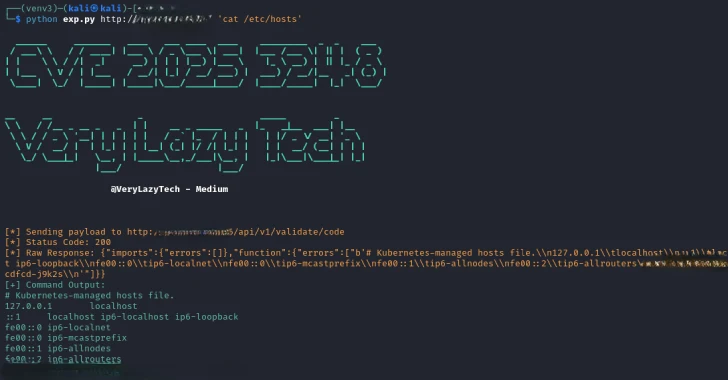

この活動には、人工知能(AI)アプリケーションを構築するためのPythonベースの「ビジュアルフレームワーク」であるLangflowの認証欠如の脆弱性であるCVE-2025-3248(CVSSスコア:9.8)の悪用が含まれています。

この欠陥の悪用に成功すると、認証されていない攻撃者が細工されたHTTPリクエストを介して任意のコードを実行できる可能性があります。Langflowは2025年3月にバージョン1.3.0でこの問題を修正しました。

先月、米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は、SANS Technology Instituteがハニーポットサーバーに対する攻撃試行を検出したことを明らかにし、CVE-2025-3248の野外での積極的な悪用を警告しました。

Trend Microの最新の調査結果は、脅威アクターがインターネットに露出した未修正のLangflowインスタンスを標的にし、公開されている概念実証(PoC)コードを利用して偵察を行い、「80.66.75[.]121:25565」からFlodrixボットネットマルウェアを取得して実行するシェルスクリプトダウンローダーをドロップしていることを示しています。

インストールされると、Flodrixはリモートサーバーと通信を確立し、TCPを介してコマンドを受信し、対象のIPアドレスに対して分散型サービス拒否(DDoS)攻撃を開始します。このボットネットは、TOR匿名ネットワークを介した接続もサポートしています。

「Langflowは入力検証やサンドボックス化を強制しないため、これらのペイロードはサーバーのコンテキスト内でコンパイルされ実行され、[リモートコード実行]につながります」と研究者たちは述べています。「これらの手順に基づいて、攻撃者はすべての脆弱なサーバーをプロファイリングし、収集したデータを使用して将来の感染のための高価値ターゲットを特定している可能性があります。」

Trend Microは、Flodrixを取得するために使用されるホストで異なるダウンローダースクリプトをホスティングしている未知の脅威アクターを特定し、このキャンペーンが活発に開発中であることを示唆しました。

Flodrixは、LeetHozerと呼ばれる別のボットネットの進化形であり、Moobotグループに関連しています。改良された亜種は、自身を密かに削除し、法医学的痕跡を最小限に抑え、コマンド・アンド・コントロール(C2)サーバーアドレスやその他の重要な指標を難読化することで分析の努力を複雑にする能力を組み込んでいます。

「もう一つの重要な変更点は、新しいDDoS攻撃タイプの導入であり、これらは現在暗号化されており、さらなる難読化の層を追加しています」とTrend Microは述べています。「新しいサンプルはまた、/procディレクトリを開いてすべての実行中のプロセスにアクセスすることで実行中のプロセスを列挙することも注目に値します。」

翻訳元: https://thehackernews.com/2025/06/new-flodrix-botnet-variant-exploits.html