2025年9月16日Ravie Lakshmananマルウェア / ソーシャルエンジニアリング

サイバーセキュリティ研究者は、FileFixのソーシャルエンジニアリング手法の亜種を利用し、StealC情報窃取型マルウェアを配信する新たなキャンペーンについて警告しています。

「観測されたキャンペーンでは、非常に説得力のある多言語対応のフィッシングサイト(例:偽のFacebookセキュリティページ)を使用し、解析回避技術や高度な難読化を駆使して検知を逃れています」とAcronisのセキュリティ研究者Eliad Kimhyは、The Hacker Newsと共有したレポートで述べています。

大まかに言うと、この攻撃チェーンはFileFixを利用してユーザーに初期ペイロードを実行させ、その後Bitbucketリポジトリから悪意のあるコンポーネントを含む一見無害な画像をダウンロードさせる仕組みです。これにより、攻撃者は正規のソースコードホスティングプラットフォームへの信頼を悪用し、検知を回避しています。

FileFixは、2025年6月にセキュリティ研究者mrd0xによって概念実証(PoC)として初めて文書化されました。これは、ClickFixとは少し異なり、ユーザーがWindowsの「ファイル名を指定して実行」ダイアログを開き、すでにコピーされた難読化コマンドを貼り付けてフィッシングページ上の偽CAPTCHA認証を完了する必要がありません。

その代わりに、ウェブブラウザのファイルアップロード機能を利用し、ユーザーを騙してFile Explorerのアドレスバーにコマンドをコピー&ペーストさせ、被害者のマシン上でローカルに実行させます。

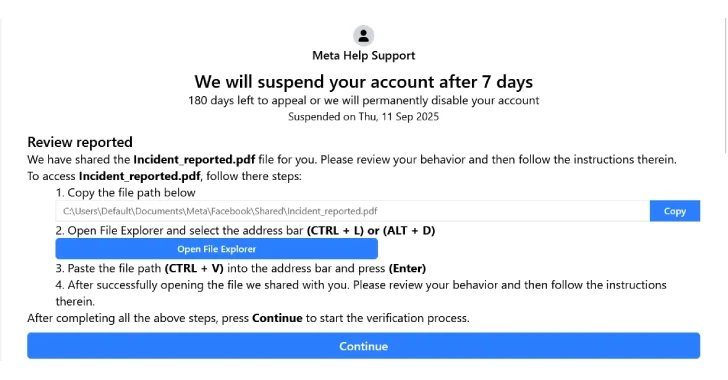

攻撃は、被害者がメールからリダイレクトされる可能性の高いフィッシングサイトから始まります。そのメールは、共有された投稿やメッセージがポリシー違反であると主張し、1週間後にFacebookアカウントが停止される可能性があると警告します。ユーザーは、決定に異議申し立てをするようボタンをクリックするよう求められます。

フィッシングページは高度に難読化されているだけでなく、ジャンクコードや断片化などの技術も用いて解析を妨害しています。

FileFix攻撃は、ボタンがクリックされた時点で発動し、被害者には「ポリシー違反のPDF版」にアクセスするには、File Explorerのアドレスバーにドキュメントのパスをコピー&ペーストするよう指示するメッセージが表示されます。

指示に記載されたパス自体は完全に無害ですが、ページ上のボタンをクリックしてFile Explorerを開くと、悪意のあるコマンドが密かにユーザーのクリップボードにコピーされます。このコマンドは多段階のPowerShellスクリプトで、前述の画像をダウンロードし、それを次のペイロードへデコードし、最終的にGoベースのローダーを実行してStealCを起動するシェルコードを展開します。

FileFixはまた、ClickFixに比べて重要な利点があります。それは、システム管理者によってセキュリティ対策としてブロックされる可能性のある「ファイル名を指定して実行」ダイアログ(またはApple macOSの場合はターミナルアプリ)を開くのではなく、広く使われているブラウザ機能を悪用している点です。

「一方で、ClickFixがそもそも検知が非常に難しい理由の一つは、runダイアログ経由でExplorer.exeから、または直接ターミナルから起動されることですが、FileFixの場合は被害者が使用するウェブブラウザによってペイロードが実行されるため、調査やセキュリティ製品においてはるかに目立ちやすい」とAcronisは述べています。

「この攻撃の背後にいる攻撃者は、フィッシングインフラ、ペイロード配信、支援要素を慎重に設計し、回避性とインパクトの最大化を図るなど、相当な投資を行っていることが示されました。」

この情報公開は、Doppelが、偽のサポートポータル、Cloudflare CAPTCHAエラーページ、クリップボードハイジャック(すなわちClickFix)を組み合わせて、被害者に悪意のあるPowerShellコードを実行させ、AutoHotkey(AHK)スクリプトをダウンロード・実行させる別のキャンペーンを観測したと詳細に説明したタイミングで行われました。

このスクリプトは、侵害されたホストをプロファイリングし、AnyDesk、TeamViewer、情報窃取型マルウェア、クリッパーマルウェアなど追加のペイロードを配信するよう設計されています。

サイバーセキュリティ企業はまた、被害者がGoogleの偽ドメイン(”wl.google-587262[.]com”)を指すMSHTAコマンドを実行するよう誘導され、リモートの悪意あるスクリプトを取得・実行するという他の亜種の活動も観測したと述べています。

「AHKは、もともとキーストロークやマウスクリックなどの繰り返し作業を自動化するために設計されたWindowsベースのスクリプト言語です」とDoppelのセキュリティ研究者Aarsh Jawaは指摘しています。

「そのシンプルさと柔軟性から長年パワーユーザーやシステム管理者に人気でしたが、2019年頃から脅威アクターがAHKを武器化し、軽量なマルウェアドロッパーや情報窃取ツールを作成し始めました。これらの悪意あるスクリプトは、しばしば無害な自動化ツールやサポートユーティリティを装っています。」

翻訳元: https://thehackernews.com/2025/09/new-filefix-variant-delivers-stealc.html