CISAは、AMIのMegaRAC Baseboard Management Controller (BMC)ソフトウェアにおける最大の深刻度の脆弱性が、現在攻撃で積極的に悪用されていることを確認しました。

MegaRAC BMCファームウェアは、物理的に存在しなくてもサーバーのトラブルシューティングを行うためのリモートシステム管理機能を提供し、クラウドサービスプロバイダーやデータセンターに機器を供給する複数のベンダー(HPE、Asus、ASRockを含む)によって使用されています。

この認証バイパスのセキュリティ欠陥(CVE-2024-54085として追跡)は、リモートの未認証の攻撃者が、ユーザーの操作を必要としない低複雑性の攻撃で、未パッチのサーバーをハイジャックし、場合によっては破壊することが可能です。

「この脆弱性の悪用により、攻撃者はリモートで侵害されたサーバーを制御し、リモートでマルウェアやランサムウェアを展開したり、ファームウェアを改ざんしたり、マザーボードのコンポーネント(BMCまたは場合によってはBIOS/UEFI)を破壊したり、サーバーの物理的な損傷(過電圧/破壊)や被害者が停止できない無限の再起動ループを引き起こす可能性があります」と、脆弱性を発見したサプライチェーンセキュリティ会社Eclypsiumが説明しました。

Eclypsiumの研究者は、AMIが別の認証バイパスバグ(CVE-2023-34329)に対して発行したパッチを分析中にCVE-2024-54085を発見しました。このバグは2023年7月に公開されました。

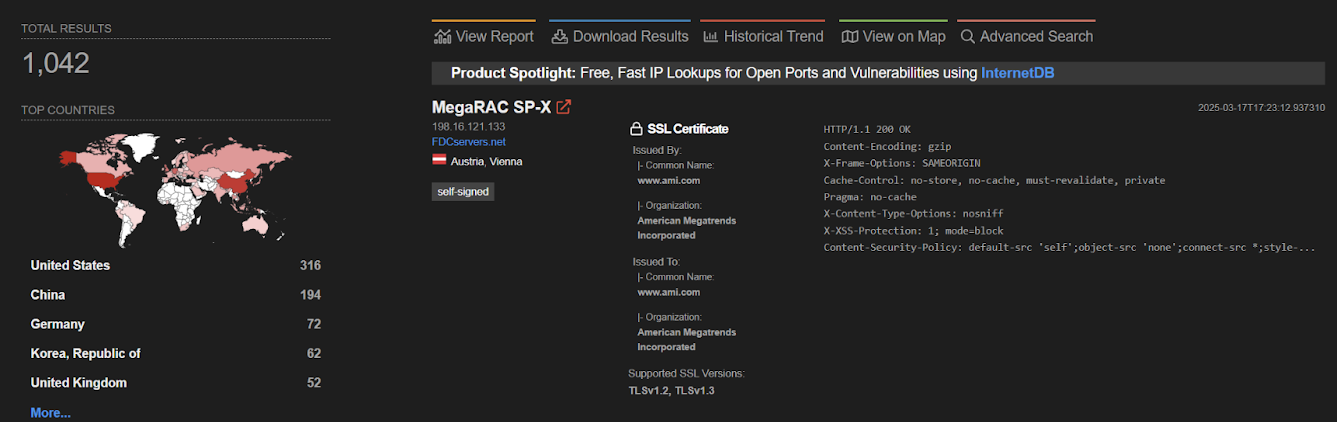

3月にAMIがCVE-2024-54085を修正するためのセキュリティアップデートをリリースした際、Eclypsiumは1,000台以上のサーバーがオンラインで攻撃にさらされている可能性があることを発見し、MegaRAC BMCファームウェアのバイナリが暗号化されていないため、エクスプロイトの作成は「難しくない」と述べました。

「我々の知る限り、この脆弱性はAMIのBMCソフトウェアスタックにのみ影響を及ぼします。しかし、AMIはBIOSサプライチェーンのトップに位置しているため、その影響は十数社以上のメーカーに及びます」とEclypsiumは付け加えました。

CISAは水曜日にこの脆弱性が現在野放しで悪用されていることを確認し、サイバーセキュリティ機関によって攻撃で積極的に悪用されているとフラグが立てられたセキュリティ欠陥をリストする既知の悪用された脆弱性カタログに追加しました。

2021年11月のBinding Operational Directive (BOD) 22-01により、連邦市民行政部門(FCEB)の機関は、これらの継続的な攻撃に対してサーバーをパッチするために、7月16日までの3週間が与えられています。

BOD 22-01は連邦機関にのみ適用されますが、すべてのネットワーク防御者は、この脆弱性のパッチをできるだけ早く優先して適用し、潜在的な侵害を防ぐことが推奨されています。

「これらのタイプの脆弱性は、悪意のあるサイバー攻撃者の頻繁な攻撃ベクトルであり、連邦企業に重大なリスクをもたらします」とCISAは警告しました。

ITチームが手動のパッチ管理をやめる理由

パッチ適用はかつて、複雑なスクリプト、長時間の作業、そして終わりのない緊急対応を意味していました。しかし、今は違います。

この新しいガイドでは、Tinesが現代のIT組織がどのように自動化でレベルアップしているかを解説します。パッチを迅速に適用し、オーバーヘッドを削減し、戦略的な作業に集中することができます — 複雑なスクリプトは必要ありません。