サイバーセキュリティ研究者らは、有名ブランドになりすまし、標的に脅威者が運用する電話番号へ電話をかけさせるフィッシングキャンペーンに注意を呼びかけています。

「PDFを添付したメール脅威の多くは、被害者に攻撃者が管理する電話番号へ電話をかけさせるものであり、これはTOAD(Telephone-Oriented Attack Delivery)、いわゆるコールバック型フィッシングとして知られる人気のソーシャルエンジニアリング手法です」とCisco Talosの研究者Omid Mirzaei氏はレポートでThe Hacker Newsに述べています。

2025年5月5日から6月5日までの間に分析されたPDF添付のフィッシングメールでは、MicrosoftとDocuSignが最もなりすましの多いブランドであることが判明しました。NortonLifeLock、PayPal、Geek SquadもPDF添付のTOADメールでよくなりすましに使われています。

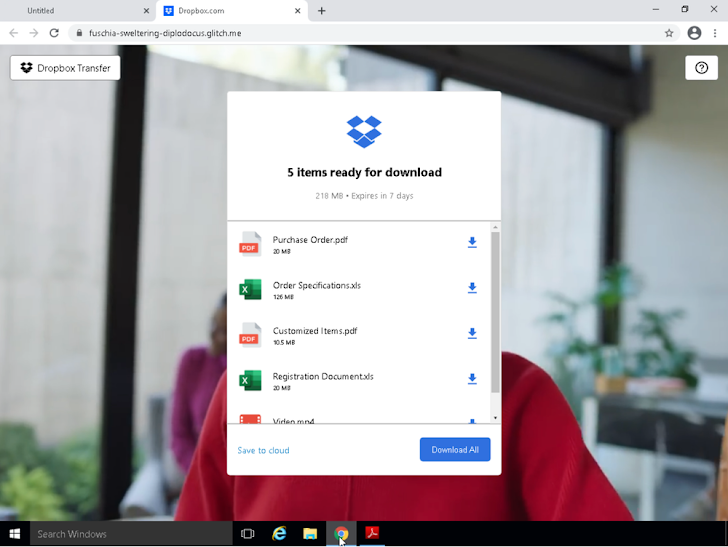

この活動は、人気ブランドへの信頼を悪用して悪意ある行動を引き起こそうとする広範なフィッシング攻撃の一部です。これらのメッセージは、AdobeやMicrosoftなどの正規ブランドを装ったPDF添付ファイルを利用し、偽のMicrosoftログインページに誘導する悪意あるQRコードをスキャンさせたり、Dropboxのようなサービスになりすましたフィッシングページへリダイレクトするリンクをクリックさせたりします。

PDFを利用したQRコードフィッシングメールでは、PDF内の付箋、コメント、フォームフィールドにURLを埋め込むPDF注釈機能も活用されており、QRコードが正規のウェブページにリンクされているように見せかけ、メッセージの信頼性を高めています。

TOAD型攻撃では、被害者は問題の解決や取引の確認を名目に電話をかけるよう誘導されます。通話中、攻撃者は正規のカスタマーサポート担当者になりすまし、被害者に機密情報を開示させたり、マルウェアを端末にインストールさせたりします。

ほとんどのTOADキャンペーンは緊急性を装いますが、その効果は攻撃者がどれだけ本物のサポート業務を巧妙に模倣できるかにかかっています。スクリプト化されたコールセンターの手法、保留音、さらには偽装された発信者IDなどが使われます。

この手法は、脅威者の間で人気の方法となっており、Android端末にバンキング型トロイの木馬やリモートアクセスプログラムをインストールし、持続的なアクセスを得るために利用されています。2025年5月、米連邦捜査局(FBI)は、Luna Mothと呼ばれる金銭目的のグループがIT部門の担当者になりすまして標的ネットワークに侵入するこうした攻撃について警告を発しました。

「攻撃者は電話という直接的な音声コミュニケーションを利用し、被害者が電話でのやり取りは安全だと信じている心理を悪用します」とMirzaei氏は述べています。「さらに、通話中のライブなやり取りにより、攻撃者はソーシャルエンジニアリング手法を用いて被害者の感情や反応を操作できます。」

Cisco Talosによると、多くの脅威者は匿名性を保ち追跡を困難にするためVoIP番号を利用しており、同じ番号が最大4日間連続して使い回されることで、同一番号を使った多段階のソーシャルエンジニアリング攻撃が可能になっています。

「ブランドなりすましは最も一般的なソーシャルエンジニアリング手法の一つであり、攻撃者は様々なメール脅威で継続的に利用しています」と同社は述べています。「したがって、ブランドなりすまし検出エンジンはサイバー攻撃防御において極めて重要な役割を果たします。」

近年のフィッシングキャンペーンでは、Microsoft 365(M365)の正規機能であるDirect Sendを悪用し、アカウントを侵害することなく内部ユーザーを偽装してフィッシングメールを送信する手法も利用されています。この新しい手法は2025年5月以降、70以上の組織を標的に使われているとVaronisは報告しています。

これらの偽装メッセージは被害組織内部から送信されたように見えるだけでなく、スマートホストアドレスが予測可能なパターン(「<tenant_name>.mail.protection.outlook.com」)に従うことを利用し、認証不要でフィッシングメールを送信できる点も悪用しています。

この戦術は、ボイスフィッシング(vishing)、テクニカルサポート詐欺、ビジネスメール詐欺(BEC)と類似点がありますが、配信経路や持続性が異なります。攻撃者の中にはAnyDeskやTeamViewerなどのリモートアクセスソフトのダウンロードを促す者もいれば、偽の決済ポータルを経由させたり、請求部門になりすましてクレジットカード情報を収集する者もおり、攻撃対象は認証情報窃取だけにとどまりません。

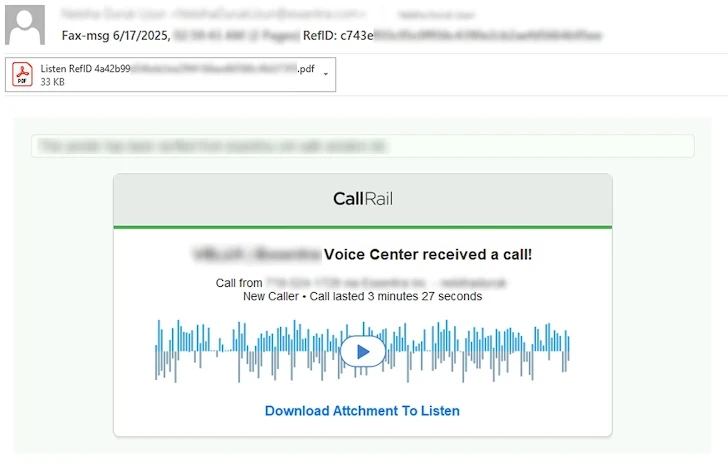

2025年6月17日に送信されたあるフィッシングメールでは、メッセージ本文がボイスメール通知のように見せかけられ、PDF添付ファイル内のQRコードからMicrosoft 365の認証情報収集ページへ誘導していました。

「多くの初期アクセス試行で、脅威者はM365 Direct Send機能を利用し、標的組織に対して通常の受信メールよりも精査が少ないフィッシングメッセージを送信していました」とセキュリティ研究者Tom Barnea氏は述べています。「このシンプルさがDirect Sendをフィッシングキャンペーンにとって魅力的かつ低コストな手段にしています。」

この発表は、Netcraftの新たな調査で、大規模言語モデル(LLM)に金融、小売、技術、公共サービスなど50のブランドのログイン先を尋ねたところ、ブランドが所有していない無関係なホスト名が回答として提案されたことが判明したタイミングで行われました。

「3分の2の確率でモデルは正しいURLを返しました」と同社は述べています。「しかし残りの3分の1では、約30%が未登録・パーキング中・非アクティブなドメインで、乗っ取りのリスクがありました。さらに5%は全く無関係な企業への誘導でした。」

これはつまり、ユーザーがAIチャットボットにログイン先を尋ねるだけで偽サイトに誘導される可能性があり、脅威者が未登録または無関係なドメインを取得することでブランドなりすましやフィッシング攻撃の温床となることを意味します。

脅威者が既にAI搭載ツールを使って大規模にフィッシングページを作成している中、今回の事例はサイバー犯罪者がLLMの回答を操作し、悪意あるURLを検索結果に表示させようとする新たな展開を示しています。

Netcraftによると、CursorのようなAIコーディングアシスタントを毒するため、Solanaブロックチェーン上の取引を攻撃者管理のウォレットに誘導する偽APIをGitHubに公開する試みも観測されています。

「攻撃者は単にコードを公開しただけではありません」とセキュリティ研究者Bilaal Rashid氏は述べています。「ブログチュートリアルやフォーラムのQ&A、数十のGitHubリポジトリを使って宣伝しました。複数の偽GitHubアカウントがMoonshot-Volume-Botというプロジェクトを共有し、充実したプロフィールやSNSアカウント、信頼性のあるコーディング活動を装っていました。これらは使い捨てアカウントではなく、AIの学習パイプラインにインデックスされるよう入念に作られていました。」

こうした動きは、脅威者が著名なウェブサイト(例:.govや.eduドメイン)にJavaScriptやHTMLを注入し、検索エンジンの結果でフィッシングサイトを上位表示させることを目的とした組織的な取り組みとも連動しています。これはHacklinkと呼ばれる違法マーケットプレイスによって実現されています。

このサービスは「サイバー犯罪者に数千の侵害済みウェブサイトへのアクセスを販売し、検索エンジンのアルゴリズムを操作する悪質なコードを注入できるようにします」とセキュリティ研究者Andrew Sebborn氏は述べています。「詐欺師はHacklinkの管理パネルを使い、正規だが侵害されたドメインのソースコードにフィッシングや違法サイトへのリンクを挿入します。」

これらの外部リンクは特定のキーワードと紐付けられ、ユーザーが関連する用語で検索した際にハッキングされたウェブサイトが検索結果に表示されます。さらに悪いことに、攻撃者は検索結果に表示されるテキストを自分たちの都合に合わせて変更できるため、該当サイトを完全に乗っ取らずともブランドの信頼性やユーザーの信頼を損なうことができます。

翻訳元: https://thehackernews.com/2025/07/hackers-using-pdfs-to-impersonate.html