パキスタン以外とも関係があるハッキンググループが、DRATと呼ばれるリモートアクセス型トロイの木馬(RAT)の改変バージョンを用いて、インドの政府機関を標的にしていることが判明しました。

この活動は、Recorded FutureのInsikt GroupによってTAG-140として追跡されている脅威アクターに帰属されており、SideCopyと重複しているとされています。SideCopyは、Transparent Tribe(別名APT-C-56、APT36、Datebug、Earth Karkaddan、Mythic Leopard、Operation C-Major、ProjectM)内の運用サブクラスターであると評価されています。

「TAG-140は、マルウェアの武器庫と配信手法において、継続的な進化と多様性を示し続けています」と、Mastercard傘下の同社は先月公開した分析で述べています。

「今回の最新キャンペーンでは、インド国防省のプレスリリースポータルをクローンして偽装する手法が使われており、マルウェアのアーキテクチャとコマンド&コントロール(C2)機能の両方において、わずかではあるが注目すべき変化が見られます。」

DRATの最新版であるDRAT V2は、SideCopyのRAT武器庫への最新の追加であり、他にもAction RAT、AllaKore RAT、Ares RAT、CurlBack RAT、ReverseRAT、Spark RAT、Xeno RATなどのツールが含まれており、WindowsおよびLinuxシステムへの感染に利用されています。

この攻撃活動は、攻撃者の進化する手法を示しており、機密データの収集、帰属の複雑化、検知や監視の困難化のために、RATマルウェアの「交換可能なスイート」へと洗練・多様化させる能力を強調しています。

この脅威アクターによる攻撃は、政府、防衛、海事、学術部門だけでなく、鉄道、石油・ガス、外務省関連の組織にも標的を拡大しています。このグループは少なくとも2019年から活動していることが知られています。

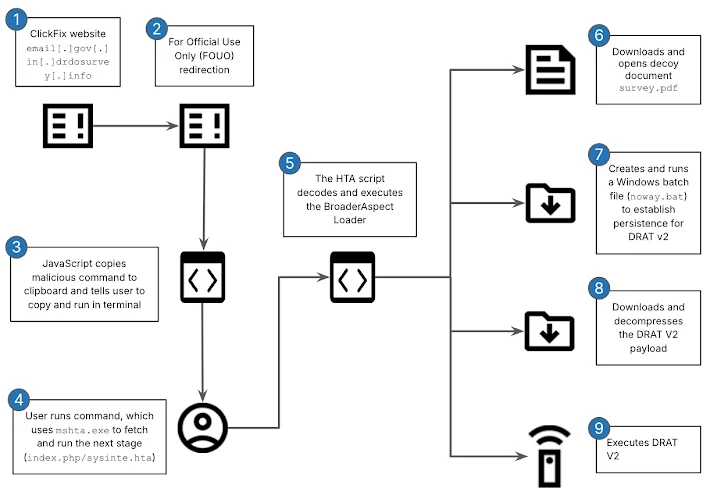

Recorded Futureが記録した感染の流れは、ClickFixスタイルの手法を利用しており、インド国防省の公式プレスリリースポータルを偽装し、.NETベースのDRATから新たなDelphiコンパイル版へと感染させます。

偽のウェブサイトには1つの有効なリンクがあり、クリックすると感染シーケンスが開始され、悪意のあるコマンドがマシンのクリップボードに密かにコピーされ、被害者にコマンドシェルを起動して貼り付け・実行するよう促します。

これにより、外部サーバー(”trade4wealth[.]in”)からHTMLアプリケーション(HTA)ファイルが取得され、mshta.exeを介して実行され、BroaderAspectと呼ばれるローダーが起動します。このローダーは、デコイPDFのダウンロードと起動、Windowsレジストリの変更による永続化の設定、同じサーバーからDRAT V2のダウンロードと実行を担当します。

DRAT V2は、任意のシェルコマンド実行のための新しいコマンドを追加し、ポストエクスプロイトの柔軟性を向上させています。また、C2 IPアドレスをBase64エンコードで難読化し、カスタムサーバー発信のTCPプロトコルをASCIIおよびUnicode両方のコマンド入力に対応するよう更新しています。ただし、サーバーはASCIIでのみ応答します。元のDRATは入出力ともにUnicodeが必要です。

「前バージョンと比較して、DRAT V2はほとんどのコマンドヘッダーをプレーンテキストのままにすることで文字列難読化を減らしており、おそらくステルス性よりもパースの信頼性を優先していると考えられます」とRecorded Futureは述べています。「DRAT V2には高度な解析回避技術はなく、基本的な感染・永続化手法に依存しているため、静的および動的解析で検出可能です。」

既知の他の機能としては、侵害されたホスト上で偵察、追加ペイロードのアップロード、データの流出など、幅広い行動が可能です。

「これらの機能により、TAG-140は感染システムに対して持続的かつ柔軟な制御を維持でき、補助的なマルウェアツールを展開することなく、自動化および対話型のポストエクスプロイト活動が可能となります」と同社は述べています。

「DRAT V2は決定的な進化というよりも、モジュール式の追加要素であるように見えます。これにより、TAG-140がキャンペーンごとにRATを入れ替えてシグネチャを隠し、運用の柔軟性を維持し続ける可能性が高いことが裏付けられます。」

APT36のキャンペーンがAres RATとDISGOMOJIを配布#

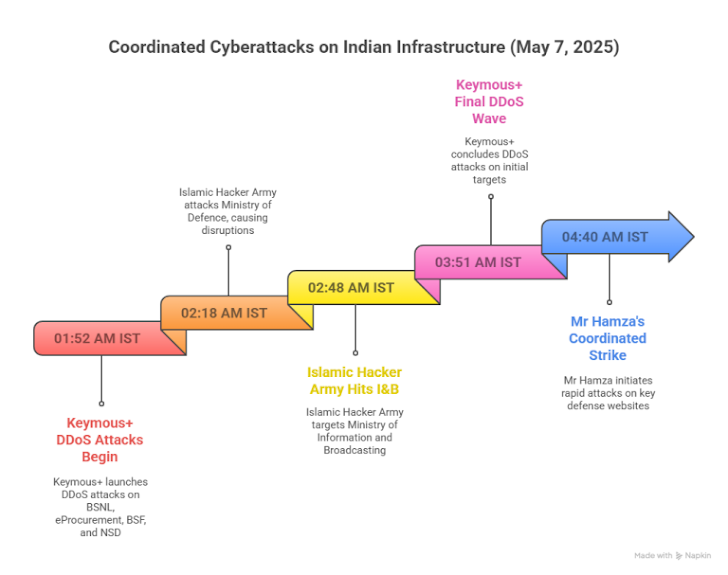

パキスタンからの国家支援型脅威活動および協調的なハクティビスト作戦は、2025年5月のインド・パキスタン紛争の際に激化し、APT36はこの機会を利用して、防衛、政府、IT、医療、教育、通信部門を標的とした攻撃でAres RATを配布しました。

「Ares RATのようなツールの展開により、攻撃者は感染システムへの完全なリモートアクセスを獲得し、監視、データ窃取、重要サービスの破壊工作の可能性が生まれました」とSeqrite Labsは2025年5月に指摘しています。

最近のAPT36のキャンペーンでは、インドの防衛関係者を標的とした悪意のあるPDF添付ファイルを含む巧妙なフィッシングメールが配布されていることが判明しています。

これらのメッセージは国立情報センター(NIC)の発注書を装い、受信者にPDFドキュメント内に埋め込まれたボタンをクリックするよう促します。クリックすると、PDFアイコンを表示し、Windowsユーザーに正規のファイルに見せかけるためにダブル拡張子(例:*.pdf.exe)を用いた実行ファイルがダウンロードされます。

このバイナリは、解析回避のためのアンチデバッグやアンチVM機能を備えているほか、メモリ上で次の段階のペイロードを起動し、ファイルの列挙、キーストロークの記録、クリップボード内容の取得、ブラウザ認証情報の取得、C2サーバーへの接続によるデータ流出やリモートアクセスが可能です。

「APT36は国家安全保障に対する重大かつ継続的なサイバー脅威であり、特にインドの防衛インフラを標的としています」とCYFIRMAは述べています。「グループによる高度なフィッシング戦術や認証情報窃取は、現代のサイバースパイ活動の進化する巧妙さを示しています。」

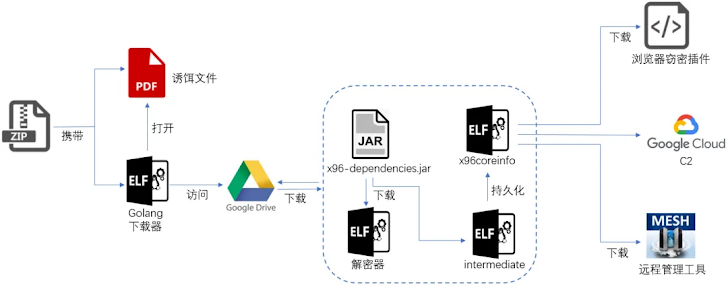

360 Threat Intelligence Centerが詳細に報告した別のキャンペーンでは、Go言語ベースの新種マルウェアDISGOMOJIが、罠を仕掛けたZIPファイルを使ったフィッシング攻撃の一部として利用されています。北京のサイバーセキュリティ企業によると、このマルウェアはGolangで書かれたELF実行ファイルで、C2にGoogle Cloudを利用しており、従来のDiscordからの変化が見られます。

「さらに、ブラウザ窃取プラグインやリモート管理ツールがダウンロードされ、さらなる窃取操作やリモート制御が実現されます」と述べています。「DISGOMOJIバリアントのダウンロード機能は以前のものと似ていますが、以前はDiscordサーバーを使用していたのに対し、今回はGoogle Cloud Serviceを通信に利用しています。」

ConfuciusがWooperStealerとAnondoorを展開#

これらの発見は、Confuciusとして知られるサイバースパイアクターが、WooperStealerと呼ばれる情報窃取型マルウェアおよび、これまで文書化されていなかったモジュール式バックドアAnondoorを展開する新たなキャンペーンに関連付けられたことを受けてのものです。

Confuciusは、インドと一致する目的で活動していると評価されている脅威グループであり、少なくとも2013年から南アジアおよび東アジアの政府・軍事機関を標的に活動していると考えられています。

SeebugのKnownSec 404 Teamによると、この多段階攻撃はWindowsショートカット(LNK)ファイルを起点とし、DLLサイドローディング技術でAnondoorを配信、その後システム情報を収集し、WooperStealerをリモートサーバーから取得します。

このバックドアはフル機能を備えており、攻撃者がコマンドを発行してコマンド実行、スクリーンショット取得、ファイルのダウンロード、Chromeブラウザからのパスワードダンプ、ファイルやフォルダの一覧取得などが可能です。

「以前公開された単一のスパイ型トロイの木馬によるダウンロード・実行から、モジュール式バックドアへと進化しており、技術的な反復能力の高さを示しています」とKnownSec 404 Teamは述べています。「バックドアコンポーネントはC# DLLファイルにカプセル化されており、invokeを通じて指定メソッドをロードすることでサンドボックス検出を回避しています。」

翻訳元: https://thehackernews.com/2025/07/tag-140-deploys-drat-v2-rat-targeting.html