Googleは、Androidモバイルユーザーが高度な保護を有効にした際のChromeの動作について、より多くの情報を共有し、強化されたセキュリティ改善点を強調しています。

このテクノロジー大手は、最近、Android 16のリリースに伴い、高度な保護プログラムをデバイスレベルに拡張しました。これは、高度なスパイウェア攻撃の標的となる可能性が高い高リスク個人に対し、強力で包括的なセキュリティ体制を提供することを目的としています。

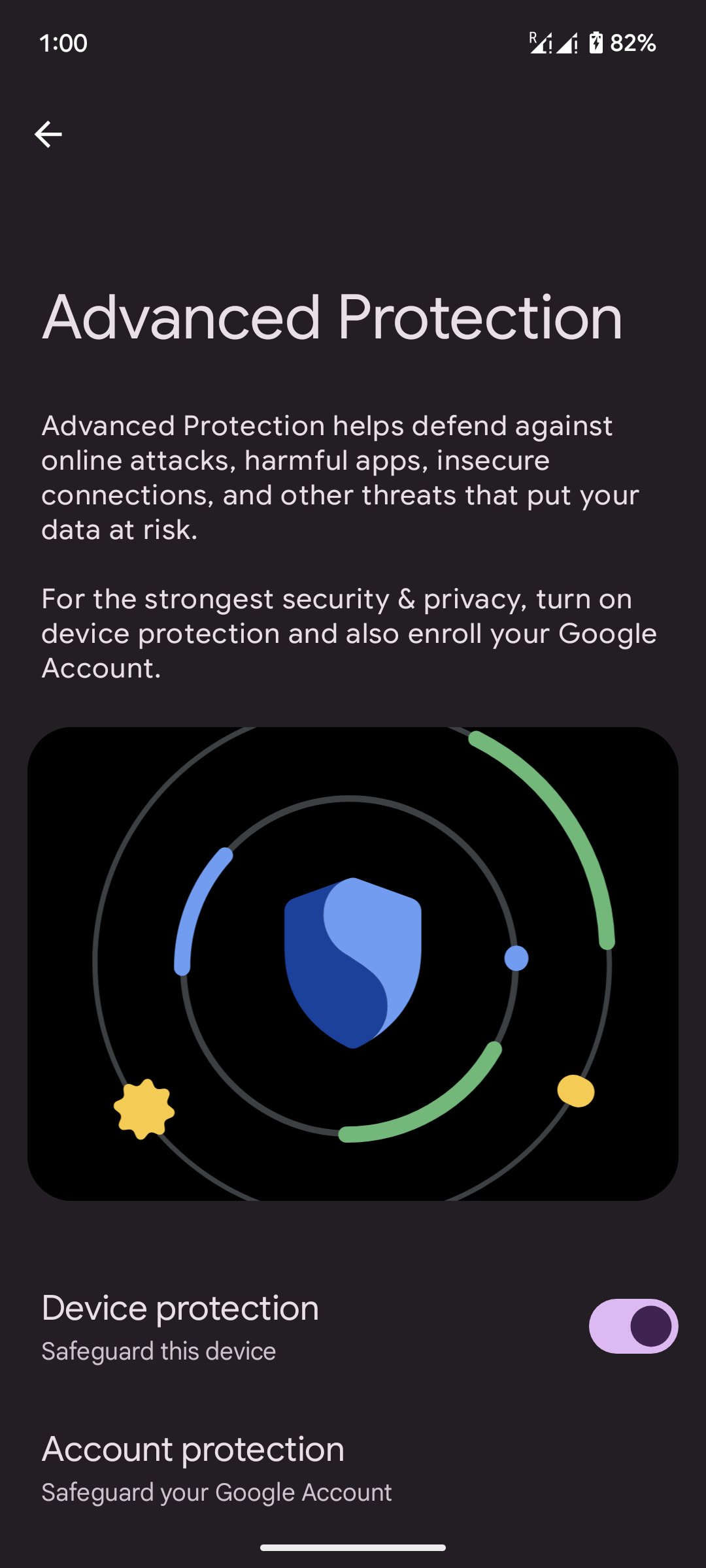

Android 16以降では、設定から高度な保護を有効化できるようになり、Chrome、メッセージ、電話などのGoogleアプリを含む全体的なセキュリティ対策が強化されます。

特にChromeでは、これらの対策はAndroid向けバージョン137から利用可能になりましたが、Googleはその追加価値や仕組みについて詳細を共有していませんでした。

新しいブログ投稿で、Chromeセキュリティチームは、高度な保護を有効にするとChromeで以下が実行されると説明しています:

- 安全な接続の強制 – すべてのサイト(公開・非公開問わず)でChromeがHTTPS接続を試み、不安定なHTTP接続のサイトにアクセスする前にユーザーに警告します。これにより、暗号化されていない接続でデータを傍受・改ざんしようとする攻撃者から保護されます。

- 完全なサイト分離 – 各ウェブサイトを独立したプロセスで分離し、レンダラーの脆弱性があった場合でも、他のサイトのデータにアクセスできないようにします。Android端末で4GB以上のRAMがある場合はデフォルトで有効、それ以外の場合は高度な保護で有効化できます。

- JavaScriptの最適化とセキュリティ – 高度な保護を有効にすると、ChromeのV8エンジンにおける高レベルのJavaScript最適化コンパイラが無効化され、ブラウザの攻撃対象領域が縮小されます。これらの最適化はパフォーマンス向上に寄与しますが、過去には多くの脆弱性の原因となっていました。これを無効化することで、同様のケースの約半数を緩和できたと推定されており、ほとんどのサイトで大きなパフォーマンス低下はありません。

HTTPSおよびJSセキュリティ機能は、Chromeバージョン133以降、プライバシーとセキュリティメニューからすでにオプションとして利用可能であり、高度な保護を有効にしなくても個別に設定できます。

また、サイト分離は、高度な保護を有効にしていなくても、ユーザーがサイトでログインやフォーム送信を試みた際には自動的に有効化されます。これらはデフォルトで高リスクなシナリオと見なされているためです。

Androidで高度な保護を有効にするには、設定 > セキュリティとプライバシー > 高度な保護 > トグルスイッチを「オン」に切り替えてください。

出典: BleepingComputer

Googleはまた、高リスク個人に対し、Googleアカウントで高度な保護プログラムに参加し、より強力な多要素認証や、デバイス全体でのセキュリティ設定の自動適用を推奨しています。

2025年の8つの一般的な脅威

クラウド攻撃がますます巧妙化している一方で、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検出したデータをもとに、このレポートではクラウドに精通した脅威アクターが用いる8つの主要な手法を明らかにします。