ServiceNowのプラットフォームにおいて、高深刻度のセキュリティ脆弱性が公開されました。この脆弱性が悪用された場合、データの漏洩や流出につながる可能性があります。

この脆弱性はCVE-2025-3648(CVSSスコア: 8.2)として追跡されており、条件付きアクセス制御リスト(ACL)ルールを通じたNow Platformでのデータ推論のケースと説明されています。コードネームはCount(er) Strikeです。

「Now Platformにおいて、認可なしにデータが推論される可能性のある脆弱性が特定されました」とServiceNowは発表しています。「特定の条件付きアクセス制御リスト(ACL)構成下では、この脆弱性により認証済みおよび未認証のユーザーが範囲クエリリクエストを利用して、本来アクセスできないインスタンスデータを推論できる可能性があります。」

この脆弱性を発見し、2024年2月に報告したサイバーセキュリティ企業Varonisによると、悪意のある攻撃者がこの脆弱性を悪用することで、個人を特定できる情報(PII)や認証情報などの機密情報に不正アクセスできた可能性があるとしています。

本質的には、この問題はリストページ上のレコードカウントUI要素に影響し、ServiceNow内のさまざまなテーブルから機密データを推論・露出させるために容易に悪用される可能性があります。

「この脆弱性は、すべてのServiceNowインスタンスに影響を及ぼし、数百のテーブルに影響を与える可能性がありました」とVaronisのリサーチャー、Neta Armonは水曜日の分析で述べています。

「最も懸念すべき点は、この脆弱性が比較的簡単に悪用でき、インスタンス内の弱いユーザーアカウントや、自己登録した匿名ユーザーなど、最小限のテーブルアクセス権しか持たないユーザーでも利用できたことです。これにより権限昇格の必要がなく、機密データの漏洩につながりました。」

具体的には、同社は、ServiceNowテーブルへのアクセスがACL構成によって制御されているものの、「データ条件」や「スクリプト条件」に失敗してアクセスが拒否された場合でも情報を推論できることを発見しました。これにより、特定のデータ関連基準やカスタムロジックの評価に基づいて条件付きでアクセスを提供することが可能になります。

これらの場合、ユーザーには「セキュリティ制約によりこのリストから削除された行数」とそのカウントが表示されます。しかし、「必要なロール」や「セキュリティ属性条件」によってリソースへのアクセスがブロックされた場合、ユーザーには「セキュリティ制約により要求されたページへのアクセスができません」というメッセージとともに空白のページが表示されます。

4つのACL条件は特定の順序で評価されることに注意が必要です。まずロール、次にセキュリティ属性、データ条件、最後にスクリプト条件です。ユーザーがリソースにアクセスするには、これらすべての条件を満たす必要があります。いずれかの条件が空欄の場合、それは制限がないものと見なされます。

4つのACL条件に基づいて応答が異なるという事実は、攻撃者がどのアクセス条件が満たされていないかを特定し、クエリパラメータやフィルタを組み合わせてデータベーステーブルを繰り返し照会し、目的の情報を列挙する新たな攻撃経路を開きます。データ条件やスクリプト条件のみで保護されているテーブルは推論攻撃に対して脆弱です。

「インスタンス内のどのユーザーでも、最小限の権限しか持たず、ロールが割り当てられていない場合でも、少なくとも1つの誤設定されたテーブルにアクセスできればこの脆弱性を悪用できます」とArmonは述べています。「この脆弱性は、最初の2つの条件が空欄または過度に許容されているACLルールが少なくとも1つ存在するインスタンステーブルすべてに該当します。これはよくある状況です。」

さらに悪いことに、攻撃者はドットウォーキングや自己登録などの手法を用いて、参照テーブルから追加データにアクセスしたり、アカウントを作成して管理者の事前承認なしにインスタンスへアクセスしたりすることで、被害範囲を拡大できました。

ServiceNowはこの調査結果を受けて、データ推論型ブラインドクエリ攻撃のリスクに対抗するため、クエリACL、セキュリティデータフィルタ、Deny-Unless ACLなどの新たなセキュリティ機構を導入しました。この問題が実際に悪用された証拠はありませんが、すべてのServiceNow顧客に対し、機密テーブルへの必要なガードレールを適用するよう強く推奨されています。

「ServiceNowの顧客は、クエリ範囲のクエリACLがまもなくデフォルトで拒否に設定されることにも注意が必要です。そのため、認可されたユーザーがこのような操作を引き続き行えるよう、除外設定を作成する必要があります」とArmonは述べています。

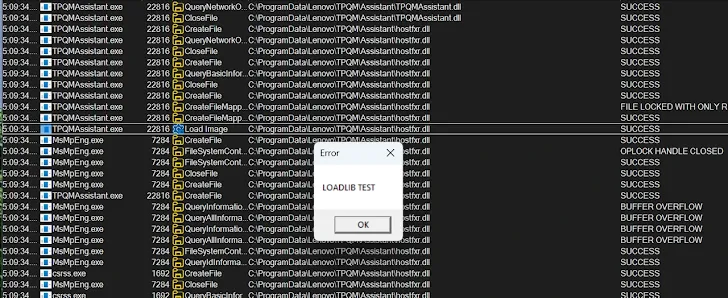

この動きは、TrustedSecがLenovoコンピュータに搭載されているTrackPoint Quick Menuソフトウェア(「TPQMAssistant.exe」)における権限昇格の脆弱性(CVE-2025-1729)を詳述したことにも続いています。この脆弱性により、ローカル攻撃者がDLLハイジャックの手法で権限を昇格できる可能性があります。

この脆弱性は、2025年1月の責任ある開示を経て、2025年7月8日にリリースされたバージョン1.12.54.0で修正されました。

「『TPQMAssistant.exe』が格納されているディレクトリは標準ユーザーでも書き込み可能であり、これはすでに大きな警告サインです」とセキュリティリサーチャーのOddvar Moeは述べています。「このフォルダの権限はCREATOR OWNERによる書き込みを許可しており、つまり任意のローカルユーザーがこの場所にファイルを配置できます。」

「スケジュールされたタスク(またはバイナリ自体)が実行されると、『hostfxr.dll』を作業ディレクトリから読み込もうとしますが失敗し、NAME NOT FOUNDイベントが発生します。これは、バイナリが自身のディレクトリに存在しない依存関係を探していることを示しており、サイドローディングの絶好の機会となります。」

その結果、攻撃者は「C:\ProgramData\Lenovo\TPQM\Assistant」ディレクトリに悪意のある『hostfxr.dll』を配置することで、バイナリ起動時に制御フローを乗っ取り、任意のコードを実行できます。

Microsoft、KerberosのDoSバグに対応#

この発見はまた、Windows KerberosのNetlogonプロトコルにおけるアウトオブバウンズリードの脆弱性(CVE-2025-47978、CVSSスコア: 6.5)が公開されたことにも続いています。この脆弱性により、認証された攻撃者がネットワーク経由でサービス拒否(DoS)を引き起こす可能性があります。Microsoftはこの脆弱性に対し、2025年7月のPatch Tuesdayアップデートで対応しました。

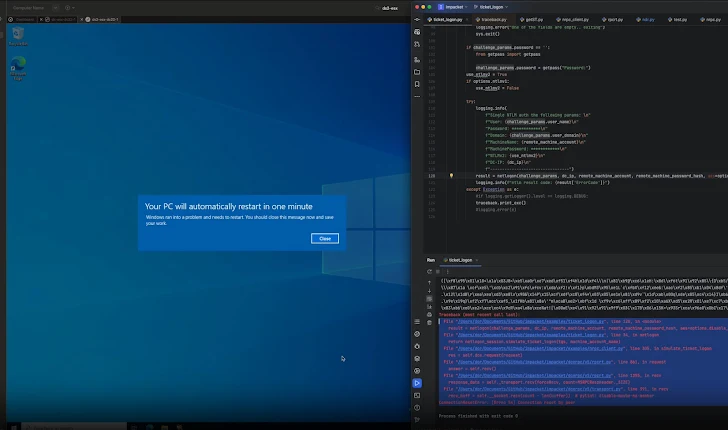

Silverfortは、CVE-2025-47978にNOTLogonという名称を付与し、「最小限の権限しか持たないドメイン参加マシンでも、特別に細工された認証リクエストを送信することでドメインコントローラーをクラッシュさせ、完全な再起動を引き起こすことができる」と述べています。

「この脆弱性は昇格された権限を必要とせず、標準的なネットワークアクセスと弱いマシンアカウントのみが必要です。一般的な企業環境では、どの低権限ユーザーでもデフォルトでこのようなアカウントを作成できます」とセキュリティリサーチャーのDor Segalは述べています。

このサイバーセキュリティ企業はまた、クラッシュは主にLocal Security Authority Subsystem Service(LSASS)に影響すると指摘しています。LSASSはWindowsの重要なセキュリティプロセスであり、セキュリティポリシーの施行やユーザー認証を担当しています。CVE-2025-47978の悪用に成功すると、Active Directoryサービスが不安定になったり、停止したりする可能性があります。

「有効なマシンアカウントと細工されたRPCメッセージだけで、攻撃者はリモートからドメインコントローラーをクラッシュさせることができます。ドメインコントローラーは、認証、認可、グループポリシーの施行、サービスチケットの発行など、Active Directoryの中核機能を担うシステムです」とSegalは述べています。

翻訳元: https://thehackernews.com/2025/07/servicenow-flaw-cve-2025-3648-could.html