サイバーセキュリティ研究者は、正規ソフトウェアのトロイの木馬化バージョンを介して拡散することで知られるApple macOSマルウェア「ZuRu」に関連する新たな痕跡を発見しました。

SentinelOneはThe Hacker Newsに共有した新しいレポートで、このマルウェアが2025年5月下旬、クロスプラットフォームのSSHクライアントおよびサーバー管理ツール「Termius」に偽装しているのが観測されたと述べています。

「ZuRuマルウェアは、正規のビジネスツールを求めるmacOSユーザーを引き続き狙い、ローダーやC2技術を適応させて標的にバックドアを仕掛けています」と、研究者のPhil Stokes氏とDinesh Devadoss氏は述べています。

ZuRuは、2021年9月に中国のQ&Aサイト「知乎(Zhihu)」のユーザーによって初めて記録されました。これは、正規のmacOSターミナルアプリ「iTerm2」の検索を乗っ取り、ユーザーを偽サイトに誘導してマルウェアをダウンロードさせる悪意のあるキャンペーンの一部でした。

その後2024年1月、Jamf Threat Labsは、ZuRuと類似点を持つマルウェアが海賊版macOSアプリを通じて配布されていることを発見したと発表しました。他にも、マルウェア配布にトロイの木馬化された人気ソフトウェアとして、MicrosoftのRemote Desktop for Mac、SecureCRT、Navicatなどが含まれています。

ZuRuが主にスポンサー付きウェブ検索に依存して配布されている事実は、マルウェアの背後にいる脅威アクターが標的型攻撃よりも機会主義的であることを示しており、リモート接続やデータベース管理を求めるユーザーのみが被害に遭うようになっています。

Jamfが詳細に報告したサンプルと同様に、新たに発見されたZuRuの痕跡も、攻撃者が感染したホストをリモート操作できるようにするオープンソースのポストエクスプロイトツールキットKhepriの改変版を利用しています。

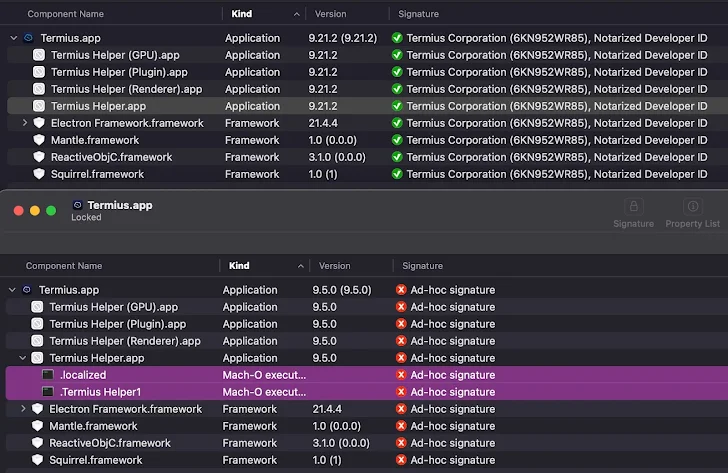

「マルウェアは.dmgディスクイメージ経由で配布され、正規のTermius.appを改ざんしたバージョンが含まれています」と研究者らは述べています。「ディスクイメージ内のアプリケーションバンドルが改変されているため、攻撃者は開発者のコード署名を自分たちのアドホック署名に置き換え、macOSのコード署名ルールを通過できるようにしています。」

改ざんされたアプリには、Termius Helper.app内に2つの追加実行ファイルが含まれています。1つは「.localized」というローダーで、外部サーバー(”download.termius[.]info”)からKhepriコマンド&コントロール(C2)ビーコンをダウンロードして起動するよう設計されています。もう1つは「.Termius Helper1」で、実際のTermius Helperアプリをリネームしたものです。

「Khepriの利用は以前のZuRuバージョンでも見られましたが、正規アプリケーションをトロイの木馬化するこの手法は、脅威アクターの従来の技術とは異なります」と研究者らは説明しています。

「以前のZuRuバージョンでは、マルウェア作者はメインバンドルの実行ファイルを改変し、外部.dylibを参照する追加ロードコマンドを追加していました。この動的ライブラリがKhepriバックドアおよび永続化モジュールのローダーとして機能していました。」

Khepriビーコンのダウンロードに加え、ローダーはホスト上で永続化を設定し、マルウェアがシステム内の事前定義されたパス(”/tmp/.fseventsd”)にすでに存在するかどうかを確認します。存在する場合は、ペイロードのMD5ハッシュ値をサーバー上のものと比較します。

ハッシュ値が一致しない場合は新しいバージョンがダウンロードされます。この機能は、新しいマルウェアバージョンが利用可能になった際に取得するアップデート機構として機能していると考えられています。しかしSentinelOneは、ペイロードがドロップ後に破損または改変されていないことを確認する手段でもある可能性があると推測しています。

改変されたKhepriツールは、ファイル転送、システム偵察、プロセスの実行・制御、コマンド実行と出力取得など多機能なC2インプラントです。ビーコンとの通信に使われるC2サーバーは「ctl01.termius[.]fun」です。

「macOS.ZuRuの最新亜種は、開発者やITプロフェッショナルが利用する正規macOSアプリケーションをトロイの木馬化するという脅威アクターのパターンを継続しています」と研究者らは述べています。

「Dylibインジェクションから埋め込みヘルパーアプリケーションのトロイの木馬化への技術転換は、特定の検知ロジックを回避する試みと考えられます。それでも、標的アプリやドメイン名パターンの選択、ファイル名や永続化・ビーコン手法の再利用など、特定のTTP(戦術・技術・手順)の継続的な使用は、十分なエンドポイント保護がない環境で引き続き成功を収めていることを示唆しています。」

翻訳元: https://thehackernews.com/2025/07/new-macos-malware-zuru-targeting.html