PerfektBlueと名付けられた4つの脆弱性は、OpenSynergyのBlueSDK Bluetoothスタックに影響を及ぼし、リモートコード実行を実現できるほか、メルセデス・ベンツAG、フォルクスワーゲン、シュコダを含む複数のベンダーの車両内の重要な要素へのアクセスを許す可能性があります。

OpenSynergyは昨年6月にこの脆弱性を確認し、2024年9月に顧客向けにパッチをリリースしましたが、多くの自動車メーカーはまだ修正ファームウェアのアップデートを提供していません。少なくとも1社の大手OEMは、最近になってこのセキュリティリスクについて知りました。

これらのセキュリティ問題は連鎖して悪用される可能性があり、研究者はこれをPerfektBlue攻撃と呼んでいます。攻撃者はこの攻撃を無線経由で配信でき、「ユーザーによる最大1クリックのみ」で実行可能です。

OpenSynergyのBlueSDKは自動車業界で広く使われていますが、他の業界のベンダーも利用しています。

PerfektBlue攻撃

自動車セキュリティに特化した企業PCA Cyber SecurityのペンテストチームがPerfektBlueの脆弱性を発見し、2024年5月にOpenSynergyへ報告しました。彼らはPwn2Own Automotive競技会の常連で、昨年以降、車載システムで50件以上の脆弱性を発見しています。

彼らによれば、PerfektBlue攻撃は「自動車業界および他業界で数百万台のデバイスに影響を与えます」。

BlueSDKの脆弱性発見は、ソースコードへのアクセスがなかったため、ソフトウェア製品のコンパイル済みバイナリを解析することで可能になりました。

以下に挙げる不具合は、深刻度が低から高まであり、インフォテインメントシステムを通じて車両内部へのアクセスを提供する可能性があります。

- CVE-2024-45434(高リスク) – BluetoothプロファイルのAVRCPサービスにおけるuse-after-free。メディアデバイスのリモート制御を可能にする。

- CVE-2024-45431(低リスク) – L2CAP(Logical Link Control and Adaptation Protocol)チャネルのリモートチャネル識別子(CID)の検証不備

- CVE-2024-45433 (中リスク) – 無線周波数通信(RFCOMM)プロトコルにおける不適切な関数終了

- CVE-2024-45432(中リスク) – RFCOMMプロトコルにおける不正なパラメータでの関数呼び出し

研究者たちはPerfektBlue脆弱性の悪用に関する完全な技術的詳細は共有していませんが、影響を受けるデバイスとペアリングした攻撃者が「システムを操作し、権限昇格やターゲット製品の他のコンポーネントへの横移動を行う」ことができると述べています。

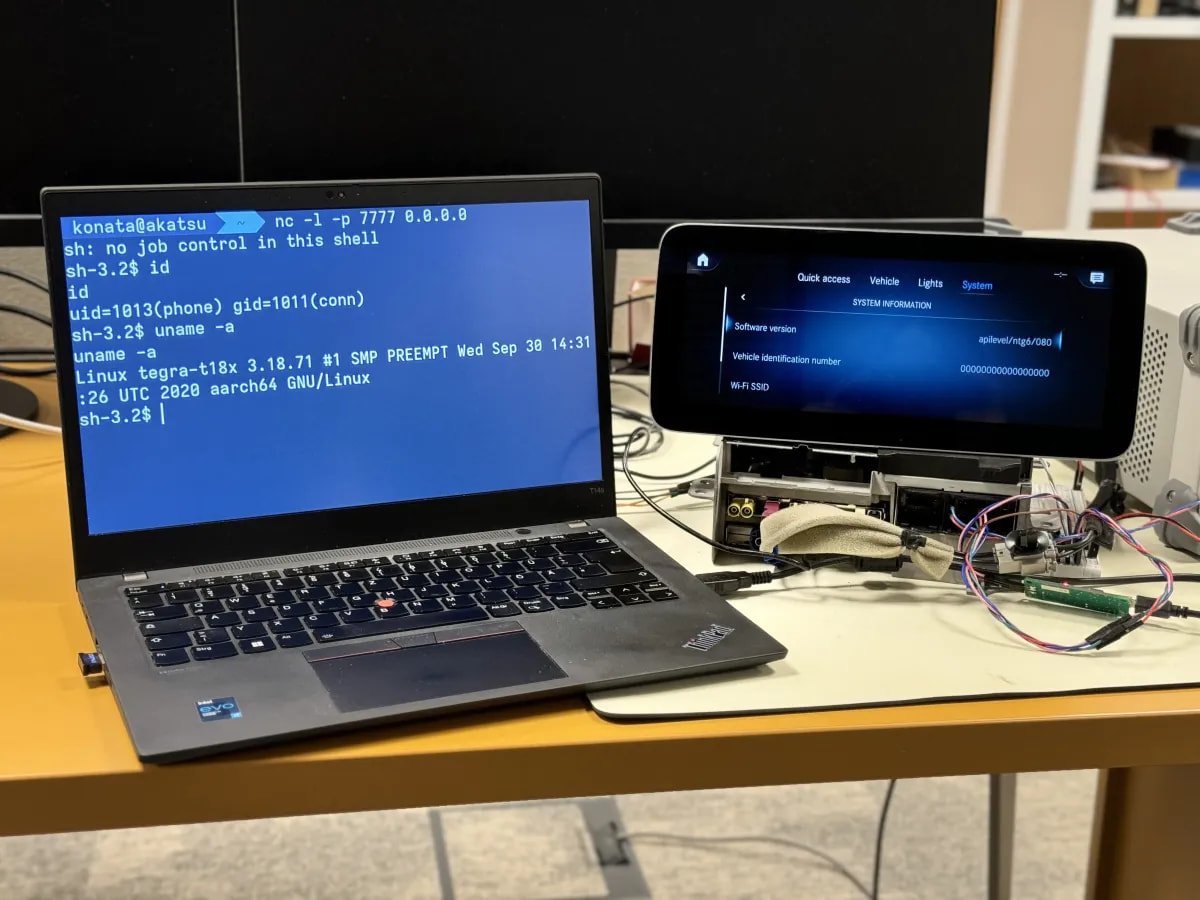

PCA Cyber Securityは、フォルクスワーゲンID.4(ICAS3システム)、メルセデス・ベンツ(NTG6)、シュコダ・シュペルブ(MIB3)のインフォテインメントヘッドユニットでPerfektBlue攻撃を実演し、車内のコンポーネント間などネットワーク上のデバイス間通信を可能にするTCP/IP上でリバースシェルの取得に成功しました。

研究者によれば、車載インフォテインメント(IVI)でリモートコード実行が可能になると、ハッカーはGPS座標の追跡、車内会話の盗聴、電話帳へのアクセス、さらには車両内のより重要なサブシステムへの横移動も可能になるといいます。

出典:PCA Cyber Security

リスクと影響範囲

OpenSynergyのBlueSDKは自動車業界で広く利用されていますが、カスタマイズや再パッケージ化のプロセス、車載ソフトウェアコンポーネントの透明性の欠如により、どのベンダーが利用しているかを特定するのは困難です。

PerfektBlueは主に1クリックRCE(リモートコード実行)であり、ほとんどの場合、ユーザーを騙して攻撃者のデバイスとのペアリングを許可させる必要があります。しかし、一部の自動車メーカーは、確認なしでペアリングできるようにインフォテインメントシステムを設定しています。

PCA Cyber SecurityはBleepingComputerに対し、フォルクスワーゲン、メルセデス・ベンツ、シュコダに脆弱性を通知し、パッチ適用のための十分な時間を与えたものの、ベンダーから問題対応についての返答はなかったと述べました。

BleepingComputerは3社の自動車メーカーにOpenSynergyの修正を適用したかどうか問い合わせました。メルセデスからのコメントはすぐには得られず、フォルクスワーゲンは問題を知った直後から影響の調査と対応方法の検討を開始したと述べました。

「調査の結果、特定の条件下で車両のインフォテインメントシステムにBluetooth経由で無許可接続が可能であることが判明しました」とフォルクスワーゲンの広報担当者は述べています。

ドイツの自動車メーカーによれば、脆弱性を悪用するには、同時にいくつかの条件が満たされる必要があります:

- 攻撃者が車両から最大5~7メートル以内にいること。

- 車両のイグニッションがオンになっていること。

- インフォテインメントシステムがペアリングモードであること、つまり車両ユーザーがBluetoothデバイスのペアリングを積極的に行っていること。

- 車両ユーザーが画面上で攻撃者の外部Bluetoothアクセスを積極的に承認すること。

これらの条件がすべて揃い、攻撃者がBluetoothインターフェースに接続した場合でも、「車両から最大5~7メートル以内にとどまる必要がある」とフォルクスワーゲンの担当者は述べています。

ベンダーは、攻撃が成功した場合でも、ハッカーがステアリング、運転支援、エンジン、ブレーキなどの重要な車両機能に干渉することはできないと強調しています。これらは「独自のセキュリティ機能で外部からの干渉から保護された別の制御ユニット上にある」ためです。

PCA Cyber SecurityはBleepingComputerに対し、先月、自動車業界の4社目のOEMでPerfektBlueを確認したが、OpenSynergyからは問題の通知がなかったと述べました。

「このOEMについては、対応する十分な時間がなかったため、現時点では公開しないことにしました」と研究者は述べています。

「2025年11月に、この影響を受けたOEMの詳細およびPerfektBlueの完全な技術詳細をカンファレンス講演の形式で公開する予定です。」

BleepingComputerはまた、PerfektBlueがOpenSynergyの顧客に与える影響や、影響を受ける顧客数についてOpenSynergyにも問い合わせましたが、記事公開時点で回答は得られていません。

2025年における8つの一般的な脅威

クラウド攻撃はますます巧妙化していますが、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検知したデータをもとに、このレポートではクラウドに精通した脅威アクターが使う8つの主要な手法を明らかにします。