2025年7月16日Ravie LakshmananWindows Server / エンタープライズセキュリティ

サイバーセキュリティ研究者は、Windows Server 2025で導入された委任型マネージドサービスアカウント(dMSA)に「重大な設計上の欠陥」があると発表しました。

「この欠陥により、重大な影響を及ぼす攻撃が可能となり、クロスドメインでの横移動や、Active Directory全体のすべてのマネージドサービスアカウントおよびそのリソースへの永続的なアクセスが可能になります」とSemperisはThe Hacker Newsと共有したレポートで述べています。

言い換えれば、攻撃が成功すると、攻撃者は認証のガードレールを回避し、すべての委任型マネージドサービスアカウント(dMSA)やグループマネージドサービスアカウント(gMSA)、およびそれらに関連するサービスアカウントのパスワードを生成できるようになります。

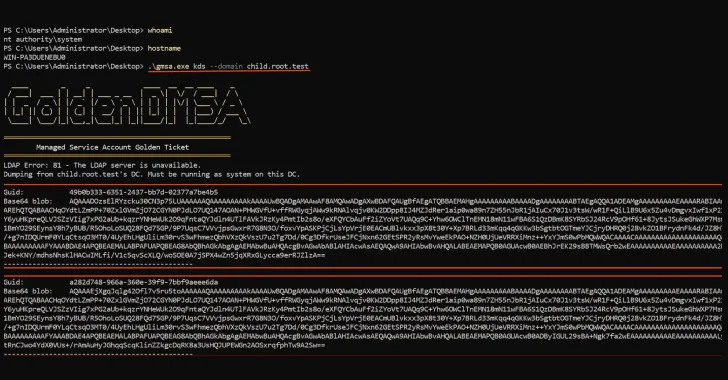

この永続化および権限昇格手法はGolden dMSAと名付けられており、脆弱性がパスワード総当たり生成を容易にするため、サイバーセキュリティ企業はその複雑性が低いと評価しています。

ただし、悪意のある攻撃者がこれを悪用するには、通常は特権アカウント(ルートドメイン管理者、エンタープライズ管理者、SYSTEMなど)のみが利用できるキー配布サービス(KDS)ルートキーをすでに入手している必要があります。

MicrosoftのgMSAインフラの中核とされるKDSルートキーはマスターキーとして機能し、攻撃者はドメインコントローラーに接続せずとも、任意のdMSAまたはgMSAアカウントの現在のパスワードを導出できるようになります。

「この攻撃は重大な設計上の欠陥を利用しています。パスワード生成計算に使われる構造体に、わずか1,024通りしかない予測可能な時間ベースの要素が含まれているため、パスワードの総当たり生成が計算上非常に容易になります」とセキュリティ研究者Adi Malyankerは述べています。

委任型マネージドサービスアカウントは、Microsoftが既存のレガシーサービスアカウントからの移行を容易にするために導入した新機能です。これはKerberoasting攻撃への対策として、Windows Server 2025で導入されました。

マシンアカウントは、認証をActive Directory(AD)で明示的に許可されたマシンに直接結びつけることで、資格情報の窃取の可能性を排除します。認証をデバイスIDに紐付けることで、ADでマッピングされた特定のマシンIDのみがアカウントにアクセスできます。

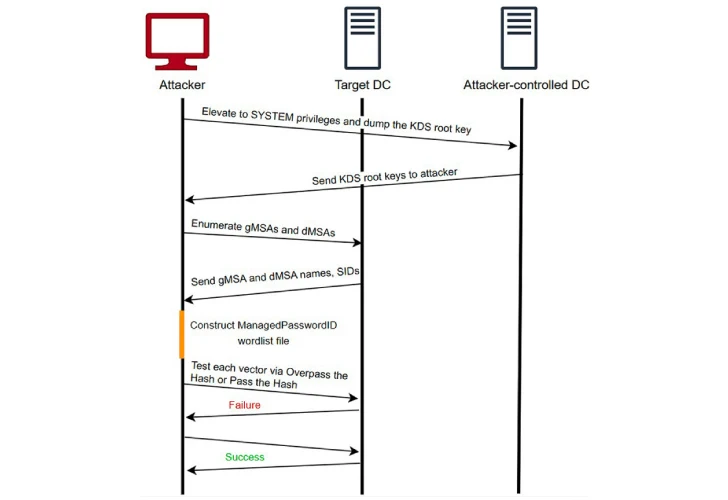

Golden dMSAは、Golden gMSAのActive Directory攻撃と同様に、攻撃者がドメイン内で昇格した権限を取得した後、4つのステップで実行されます。

- ドメインコントローラーの1つでSYSTEM権限に昇格し、KDSルートキーのマテリアルを抽出する

- LsaOpenPolicyやLsaLookupSidsAPI、またはLightweight Directory Access Protocol(LDAP)ベースの手法でdMSAアカウントを列挙する

- ターゲットを絞った推測により、ManagedPasswordID属性とパスワードハッシュを特定する

- 侵害されたキーに関連付けられた任意のgMSAまたはdMSAの有効なパスワード(すなわちKerberosチケット)を生成し、Pass the HashやOverpass the Hash技術でテストする

「このプロセスは、一度KDSルートキーを取得すれば追加の特権アクセスを必要としないため、特に危険な永続化手法となります」とMalyankerは述べています。

「この攻撃は、マネージドサービスアカウントのクリティカルトラスト境界を浮き彫りにします。これらはセキュリティのためにドメインレベルの暗号鍵に依存しています。自動パスワードローテーションは通常の資格情報攻撃に対しては優れた防御を提供しますが、ドメイン管理者、DnsAdmins、Print Operatorsはこれらの保護を完全に回避し、フォレスト内のすべてのdMSAおよびgMSAを侵害できます。」

Semperisは、Golden dMSA手法によって、1つのドメインでKDSルートキーが侵害されるだけで、そのフォレスト内のすべてのドメインのdMSAアカウントを侵害できるため、フォレスト全体にわたる永続的なバックドアとなると指摘しています。

つまり、1つのKDSルートキー抽出で、クロスドメインアカウントの侵害、フォレスト全体の資格情報収集、侵害されたdMSAアカウントを利用したドメイン間の横移動が可能になります。

「複数のKDSルートキーが存在する環境でも、システムは互換性のため常に最初(最も古い)のKDSルートキーを使用します」とMalyankerは指摘します。「つまり、私たちが侵害した元のキーがMicrosoftの設計によって保持される可能性があり、何年にもわたって持続する永続的なバックドアとなり得ます。」

さらに懸念されるのは、この攻撃がNTLMパスワードハッシュやKerberosチケット授与チケット(TGT)、資格情報を保護するために使用される通常のCredential Guardの保護を完全に回避してしまう点です。これらは特権システムソフトウェアのみがアクセスできるよう設計されています。

2025年5月27日の責任ある情報公開を受けて、Microsoftは「キーを導出するために使われる秘密情報を持っていれば、そのユーザーとして認証できます。これらの機能はドメインコントローラーの侵害に対して保護することを意図したものではありません」と述べました。Semperisはまた、この攻撃を実証するためのオープンソースの概念実証(PoC)を公開しています。

「1つのドメインコントローラーの侵害から始まったものが、企業フォレスト全体のすべてのdMSA保護サービスの支配へとエスカレートします」とMalyankerは述べています。「これは単なる権限昇格ではありません。1つの暗号脆弱性を通じた、企業全体のデジタル支配なのです。」

翻訳元: https://thehackernews.com/2025/07/critical-golden-dmsa-attack-in-windows.html