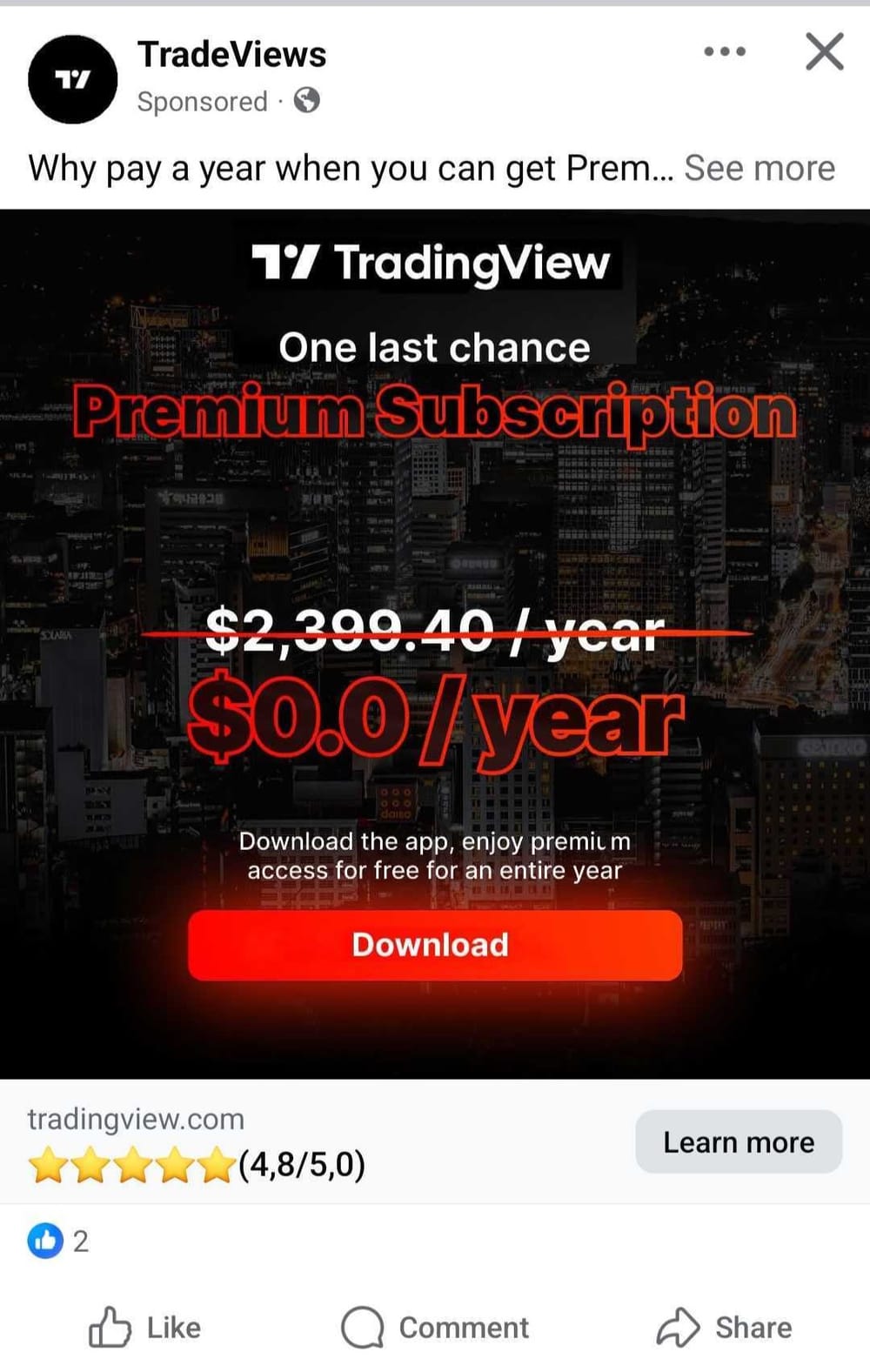

サイバー犯罪者がMetaの広告プラットフォームを悪用し、無料のTradingView Premiumアプリを装った偽のオファーでAndroid向けのBrokewellマルウェアを拡散しています。

このキャンペーンは暗号資産を標的としており、少なくとも7月22日から推定75件のローカライズされた広告を通じて実施されています。

Brokewellは2024年初頭から存在しており、幅広い機能を備えており、機密データの窃取、侵害されたデバイスのリモート監視および制御などが含まれます。

デバイスの乗っ取り

サイバーセキュリティ企業Bitdefenderの研究者は、このキャンペーンの広告を調査しました。これらの広告はTradingViewのブランドやビジュアルを使用し、Android向けの無料プレミアムアプリを提供するという約束で被害者を誘い込んでいます。

出典:Bitdefender

彼らは、このキャンペーンがモバイルユーザー向けに特別に設計されており、他のオペレーティングシステムから広告にアクセスした場合は無害なコンテンツが表示されると指摘しています。

しかし、Androidからクリックすると、元のTradingViewサイトを模倣したウェブページにリダイレクトされ、悪意のあるtw-update.apkファイルがtradiwiw[.]online/で提供されます。

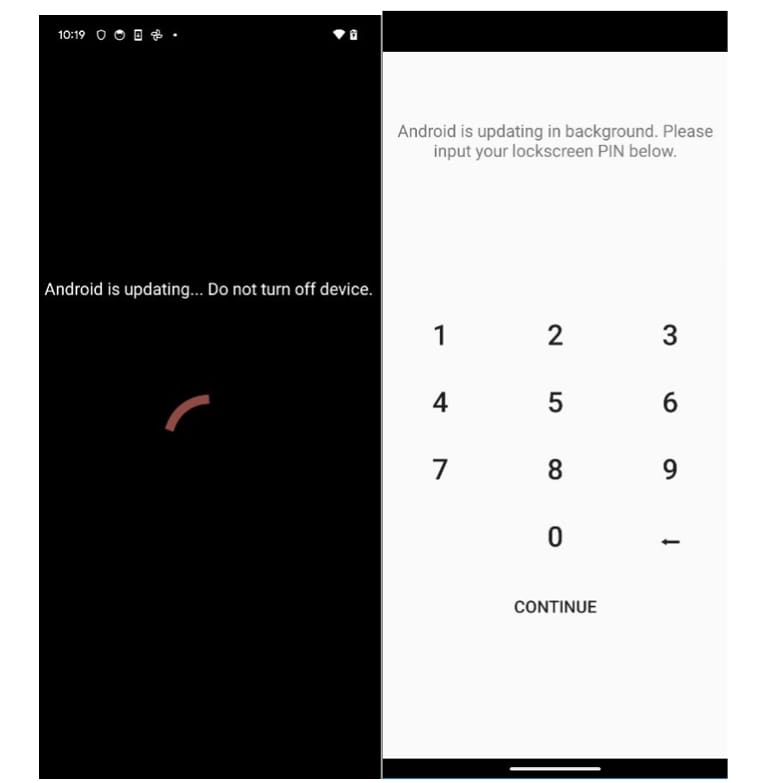

「ダウンロードされたアプリケーションはアクセシビリティ権限を要求し、取得後は画面が偽のアップデートプロンプトで覆われます。その裏で、アプリケーションは必要なすべての権限を自分自身に付与しています」と研究者は今週のレポートで述べています。

さらに、この悪意のあるアプリは、Androidのアップデート要求を装ってロック画面のパスワードが必要であるかのように見せかけ、デバイスのロック解除用PINの取得も試みます。

出典:Bitdefender

Bitdefenderによると、偽のTradingViewアプリは「Brokewellマルウェアの高度なバージョン」であり、「監視、制御、機密情報の窃取を目的とした膨大なツール群を備えています」:

- BTC、ETH、USDT、銀行口座番号(IBAN)をスキャン

- Google認証システム(2FAバイパス)からコードを盗み、外部に送信

- 偽のログイン画面を重ねてアカウント情報を盗む

- 画面やキーストロークの記録、クッキーの窃取、カメラやマイクの起動、位置情報の追跡

- 標準のSMSアプリを乗っ取り、銀行や2FAコードを含むメッセージを傍受

- リモートコントロール – TorやWebsockets経由でコマンドを受信し、テキスト送信、通話、アプリのアンインストール、さらには自壊も可能

研究者は、このマルウェアの動作方法について技術的な概要と、130行を超える対応コマンドの拡張リストを提供しています。

Bitdefenderは、このキャンペーンが当初は「数十の有名ブランド」を装ったFacebook広告を使い、Windowsユーザーを標的にしていた大規模な作戦の一部であると述べています。