2025年8月4日Ravie Lakshmananマルウェア / ブラウザセキュリティ

サイバーセキュリティ研究者は、PXA Stealerと呼ばれるPythonベースの情報窃取型マルウェアを配布する新たなキャンペーンの波に注意を呼びかけています。

この悪意ある活動は、盗まれたデータをサブスクリプション型のアンダーグラウンドエコシステムで収益化し、Telegram APIを通じて自動的に再販・再利用するベトナム語話者のサイバー犯罪者によるものと評価されています。これはBeazley SecurityとSentinelOneが共同で発表し、The Hacker Newsと共有したレポートによるものです。

「この発見は、より洗練された解析回避技術、無害なデコイコンテンツ、トリアージを妨害し検出を遅らせる強化されたコマンド&コントロールパイプラインを取り入れるなど、攻撃手法の飛躍的進化を示しています」と、セキュリティ研究者のJim Walter、Alex Delamotte、Francisco Donoso、Sam Mayers、Tell Hause、Bobby Venalは述べています。

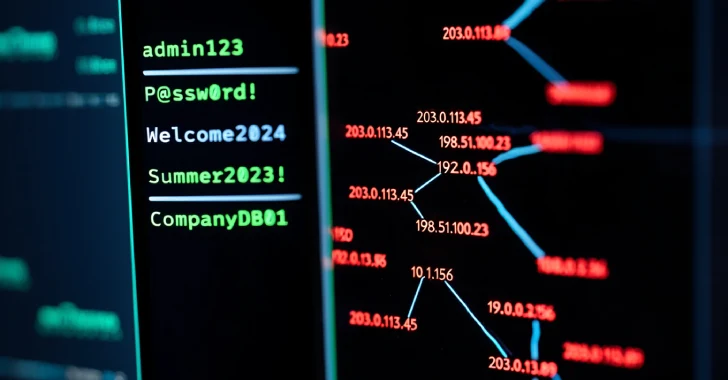

このキャンペーンは、韓国、アメリカ、オランダ、ハンガリー、オーストリアを含む62か国にわたり、4,000以上のユニークなIPアドレスを感染させています。窃取されたデータには、20万件以上のユニークなパスワード、数百件のクレジットカード情報、400万件以上のブラウザクッキーが含まれています。

PXA Stealerは2024年11月にCisco Talosによって初めて記録され、ヨーロッパおよびアジアの政府や教育機関を標的とした攻撃に関連付けられました。このマルウェアは、パスワード、ブラウザの自動入力データ、暗号通貨ウォレットや金融機関からの情報を窃取する能力を持っています。

Telegramを流出経路として使用して盗まれたデータは、Stealerログの販売業者であるSherlockのような犯罪プラットフォームに供給され、そこから二次的な脅威アクターが情報を購入し、暗号通貨の窃盗や組織への侵入などの目的で利用します。これにより、大規模に運用されるサイバー犯罪エコシステムが活性化されています。

2025年におけるマルウェア配布キャンペーンでは、脅威アクターがDLLサイドローディング技術や複雑なステージングレイヤーを用いるなど、戦術の進化が着実に見られています。

悪意あるDLLは感染シーケンスの残りのステップを実行し、最終的にStealerの展開への道を開きますが、その前に著作権侵害通知などのデコイドキュメントを被害者に表示する措置を取ります。

このStealerは、DLLを実行中のインスタンスに注入することでChromium系ウェブブラウザからクッキーを抽出し、アプリ連動型暗号化保護を突破することを目的とした機能を備えたアップデート版です。また、VPNクライアント、クラウドコマンドラインインターフェース(CLI)ユーティリティ、接続されたファイル共有、Discordのようなアプリケーションからもデータを窃取します。

「PXA StealerはBotID(TOKEN_BOTとして保存)を使用して、メインボットとさまざまなChatID(CHAT_IDとして保存)とのリンクを確立します」と研究者は述べています。「ChatIDはさまざまな特性を持つTelegramチャンネルですが、主に流出データのホスティングや運用者へのアップデート・通知の提供に利用されます。」

「この脅威は、ベトナム語話者によって推進される高度に回避的な多段階オペレーションへと成熟しており、被害者データを販売する組織化されたサイバー犯罪Telegramマーケットプレイスと明確なつながりがあるようです。」

翻訳元: https://thehackernews.com/2025/08/vietnamese-hackers-use-pxa-stealer-hit.html