2025年8月4日Ravie LakshmananAIセキュリティ / 脆弱性

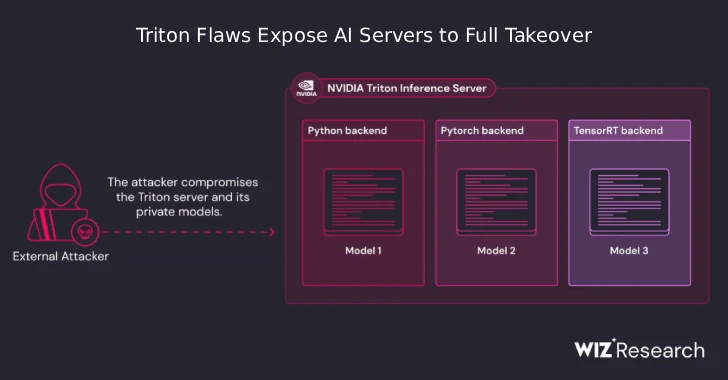

WindowsおよびLinux向けのNVIDIAのTriton Inference Server(AIモデルを大規模に実行するためのオープンソースプラットフォーム)に新たに公開された一連のセキュリティ脆弱性が存在し、悪用されると脆弱なサーバーを乗っ取られる可能性があります。

「これらの脆弱性を組み合わせることで、リモートの未認証攻撃者がサーバーを完全に制御し、リモートコード実行(RCE)を達成できる可能性があります」とWizの研究者であるRonen Shustin氏とNir Ohfeld氏は、本日公開したレポートで述べています。

これらの脆弱性は以下の通りです。

- CVE-2025-23319(CVSSスコア: 8.1)- Pythonバックエンドの脆弱性で、攻撃者がリクエストを送信することでバッファオーバーフロー(アウトオブバウンズ書き込み)を引き起こす可能性

- CVE-2025-23320(CVSSスコア: 7.5)- Pythonバックエンドの脆弱性で、攻撃者が非常に大きなリクエストを送信することで共有メモリの上限を超えさせる可能性

- CVE-2025-23334(CVSSスコア: 5.9)- Pythonバックエンドの脆弱性で、攻撃者がリクエストを送信することでバッファオーバーリード(アウトオブバウンズリード)を引き起こす可能性

上記の脆弱性が悪用されると、情報漏洩やリモートコード実行、サービス拒否(DoS)、CVE-2025-23319の場合はデータ改ざんが発生する可能性があります。これらの問題はバージョン25.07で修正されています。

クラウドセキュリティ企業は、これら3つの欠陥が組み合わさることで、情報漏洩の問題が認証情報なしでシステム全体の侵害へと変化する可能性があると述べています。

具体的には、これらの問題はPyTorchやTensorFlowなど主要なAIフレームワークからのPythonモデル推論リクエストを処理するために設計されたPythonバックエンドに根ざしています。

Wizが示した攻撃手法では、攻撃者はCVE-2025-23320を悪用してバックエンドの内部IPC共有メモリ領域の完全な一意の名前(本来は非公開であるべきキー)を漏洩させ、その後残りの2つの脆弱性を利用して推論サーバーの完全な制御を得ることができます。

「これはTritonをAI/MLに利用している組織にとって重大なリスクとなります。攻撃が成功すれば、貴重なAIモデルの窃盗、機密データの漏洩、AIモデルの応答の改ざん、攻撃者がネットワーク内部に侵入する足掛かりとなる可能性があります」と研究者らは述べています。

NVIDIAのTriton Inference Server向け8月のセキュリティ情報では、リモートコード実行、サービス拒否、情報漏洩、データ改ざんを引き起こす可能性のある3つの重大なバグ(CVE-2025-23310、CVE-2025-23311、CVE-2025-23317)に対する修正も強調されています。

これらの脆弱性が実際に悪用された証拠は現時点でありませんが、ユーザーは最適な保護のために最新のアップデートを適用することが推奨されています。

翻訳元: https://thehackernews.com/2025/08/nvidia-triton-bugs-let-unauthenticated.html