現在進行中のフィッシングキャンペーンが、英国内務省を装い、外国人労働者や留学生のスポンサーライセンスを持つ英国の組織を標的としています。

この巧妙なキャンペーンは、英国の内務省の公式な通信やウェブページを精巧に模倣しており、スポンサーライセンス保持者のSponsorship Management System(SMS)認証情報を狙っています。

サイバーセキュリティ企業Mimecastの調査によると、漏洩した認証情報は、複雑な移民詐欺や恐喝、その他の金銭化スキームを実行するために利用されています。

最も巧妙な手口では、偽の求人やビザスポンサーシップスキームが作成され、脅威者が実際には存在しない雇用機会に対して被害者から1万5,000〜2万ポンド(約2万186〜2万6,914米ドル)を請求していることが確認されています。

この攻撃は、あらゆる業界・分野でスポンサーライセンスを持つ英国の組織を標的としており、特にビザスポンサーシッププログラムを積極的に管理している企業や、SMSシステムを頻繁に利用するユーザーに焦点を当てています。

「脅威者は、英国の移民システムにおける政府の通信パターンやユーザーの期待を高度に理解していることが示されています」と研究者は述べています。

Mimecastの脅威リサーチエンジニア、サマンサ・クラーク氏はInfosecurityに対し、2025年7月上旬だけでこのキャンペーンに関連するメールが約8,000通観測されたと語りました。8月初旬にはキャンペーンが加速し、月初6日間で約2,500通のメールが送信されました。

7月10日、内務省は通知をSponsorship Management System(SMS)上およびスポンサーの主要連絡先や認可担当者への直接連絡を通じて発出し、SMSアカウントのセキュリティを脅かすフィッシング詐欺について警告しました。

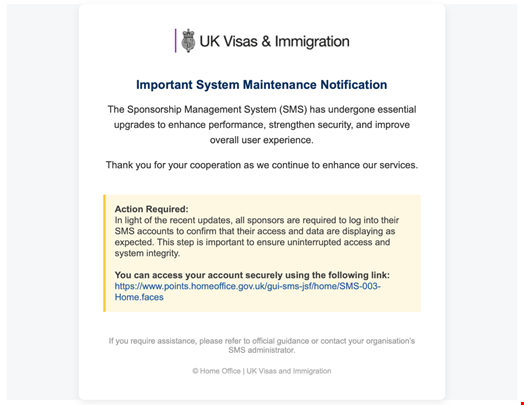

組織に偽の内務省警告が送信される

このキャンペーンは、標的となる組織に対して、SMS通知やシステムアラートに関する緊急の注意喚起メールが送信されることから始まります。

SMSは、スポンサーがライセンスを管理し、状況の変化を内務省に通知する義務を果たすためのオンラインツールです。

これらのメールには、ユーザーをSMS認証情報の入力を促す偽のログインページへ誘導するリンクが含まれています。

8月12日に公開されたMimecastのレポートでは、初期のフィッシングメールで使われる一般的な件名が紹介されています。例として「あなたのSponsorship Management Systemに新しいメッセージが投稿されました」や「SMSからのメッセージ通知」などがあります。

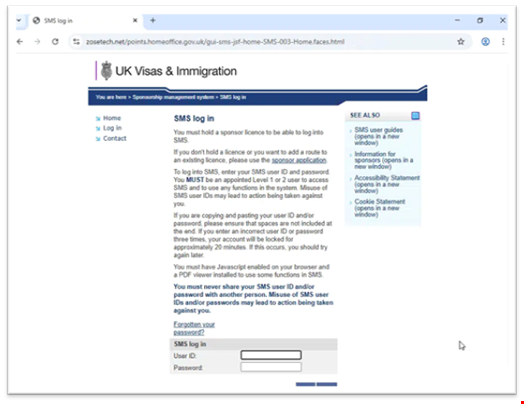

最初のメール内のリンクをクリックすると、ユーザーはまずCAPTCHAによるゲート付きURLに誘導され、フィルタリング機能が働きます。その後、本物のSMSインターフェースを精巧に再現したフィッシングページにリダイレクトされます。

研究者によれば、この再現は公式SMSログインページのHTMLを直接コピーし、公式アセットをホットリンクし、フォーム送信プロセスに最小限かつ重要な変更を加えることで実現されています。

ユーザーが入力した認証情報は、正規の認証システムではなく、攻撃者が管理するスクリプトに送信されます。

その後の移民詐欺や恐喝スキーム

攻撃者がSMS認証情報を入手すると、さまざまな金銭化スキームに着手します。

これには以下が含まれます:

- 漏洩したアカウントへのアクセスをダークウェブのフォーラムで販売

- 被害組織に対する恐喝スキームの実施

- 不正なスポンサーシップ証明書(CoS)の発行を支援

- 一見正規のビザ書類を用いた偽の求人やビザスポンサーシップスキームの作成

Mimecastは、スポンサーライセンスを持つ英国の組織に対し、政府のなりすましや不審なURLパターンを検知できるアンチフィッシングツールの導入を推奨しています。

さらに、URLの書き換えやサンドボックス化を実施し、ユーザーがリンクをクリックする前に分析できるようにすべきです。

画像クレジット: James Copeland / Shutterstock.com

翻訳元: https://www.infosecurity-magazine.com/news/home-office-phishing-uk/