3,300台以上のCitrix NetScalerデバイスが、攻撃者によるユーザーセッションの乗っ取りによる認証回避を可能にする重大な脆弱性に対して、パッチが公開されてからほぼ2か月が経過した現在も未修正のままとなっています。

CVE-2025-5777として追跡され、CitrixBleed 2と呼ばれるこのアウトオブバウンズメモリリードの脆弱性は、入力検証が不十分なことに起因し、認証されていない攻撃者が、Gateway(VPN仮想サーバー、ICAプロキシ、CVPN、RDPプロキシ)やAAA仮想サーバーとして構成されたデバイスの制限されたメモリ領域にリモートでアクセスできるようにします。

このセキュリティ欠陥を悪用されると、攻撃者はパブリックに公開されたゲートウェイや仮想サーバーからセッショントークン、認証情報、その他の機密データを窃取し、ユーザーセッションを乗っ取ったり、多要素認証(MFA)を回避したりすることが可能になります。

CVE-2025-5777を標的とした概念実証(PoC)エクスプロイトは、脆弱性が公開されてから2週間も経たないうちに公開されましたが、これらのPoCエクスプロイトがリリースされる数週間前からゼロデイ攻撃での積極的な悪用が検出されていました。

同様のCitrixのセキュリティ欠陥「CitrixBleed」は2年前にも悪用され、NetScalerデバイスのハッキングや、ランサムウェア攻撃、政府機関を標的とした侵害など、侵害されたネットワーク内での横展開に利用されました。

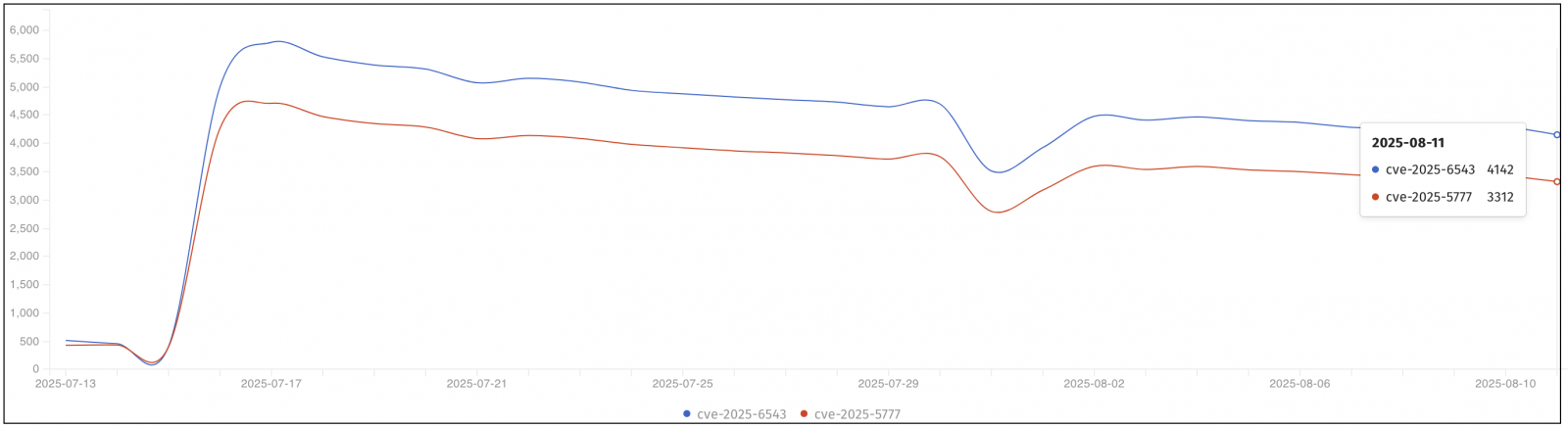

月曜日、インターネットセキュリティ非営利団体Shadowserver Foundationのセキュリティアナリストが、3,312台のCitrix NetScalerアプライアンスが依然としてCVE-2025-5777攻撃に対して脆弱なままであると報告しました。

Shadowserverはまた、別の重大な脆弱性(CVE-2025-6543)に対しても4,142台のデバイスが未修正であることを確認しており、Citrixはこの脆弱性がDoS(サービス拒否)攻撃で積極的に悪用されているとしています。

CitrixはCVE-2025-6543について、メモリオーバーフローの脆弱性であり、意図しない制御フローやサービス拒否につながる可能性があるとしていますが、オランダ国家サイバーセキュリティセンター(NCSC)は、攻撃者がこの脆弱性を少なくとも5月初旬からゼロデイとして悪用し、国内の複数の重要組織に侵入していたと月曜日に警告しました。

「NCSCは、オランダ国内の複数の重要組織がCitrix NetScalerのCVE-2025-6543という脆弱性を通じて攻撃を受けたことを確認しています」とNCSCは述べています。

「NCSCは、これらの攻撃が高度な手口を持つ1つまたは複数の攻撃者によるものと評価しています。この脆弱性はゼロデイとして悪用され、影響を受けた組織で侵害の痕跡が積極的に消去されていました。」

同機関は被害組織名を明らかにしていませんが、オランダ検察庁(Openbaar Ministerie)はNCSCの警告を受け、7月18日に侵害を公表しました。この攻撃の結果、オランダ検察庁は大きな業務障害を受け、最近になってようやくメールサーバーを復旧しました。

米国サイバーセキュリティ・インフラセキュリティ庁(CISA)も、これら2つの脆弱性を積極的に悪用されている脆弱性カタログに追加し、連邦機関に対し、CVE-2025-5777攻撃には1日以内に、CVE-2025-6543の悪用には7月21日までに対策を講じるよう命じています。