新たなサイバースパイ脅威グループが、一見非アクティブなスケジュールタスクを利用して永続的なアクセスを提供する新しいバックドア型マルウェアを使用しています。

この脅威アクターの活動は、ジョージアの政府および司法機関、モルドバのエネルギー企業を標的とし、ロシアの利益を支援しているように見受けられます。

攻撃者は現在「Curly COMrades」として追跡されており、2024年中頃から活動しており、研究者が「MucorAgent」と呼ぶカスタムの3段階マルウェアコンポーネントを使用しています。

Curly COMradesの攻撃チェーン

本日発表されたレポートで、サイバーセキュリティ企業Bitdefenderは、MucorAgentを「複雑な」マルウェアであり、「AES暗号化されたPowerShellスクリプトを実行し、その結果を指定されたサーバーにアップロードできる.NET製のステルスツール」と説明しています。

研究者は、データの持ち出しやC2(コマンド&コントロール)サーバーとの通信にcurl.exeツールを多用し、攻撃中にCOM(コンポーネントオブジェクトモデル)オブジェクトをハイジャックしたことから、この脅威アクターをCurly COMradesと名付けました。

既知のロシアAPTグループとの強い重複は見つかっていませんが、研究者は「このグループの活動はロシア連邦の地政学的目標と一致している」と述べています。

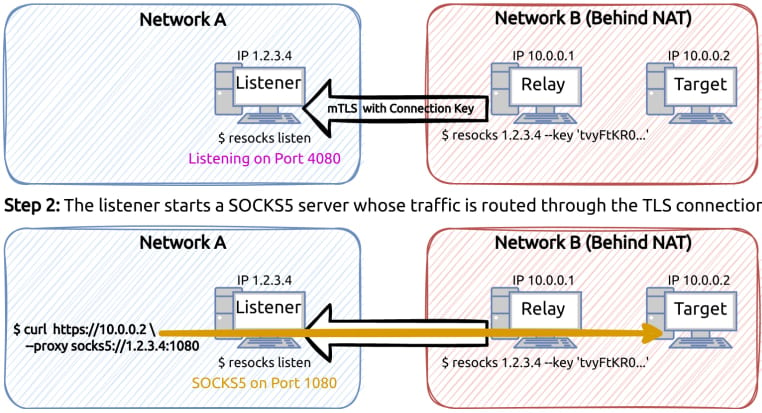

研究者は初期アクセス経路を特定できませんでしたが、内部システム全体でGoベースのResocksを含む複数のプロキシエージェントのインストールを観測しました。

Resocksはcurl.exe経由で取得され、永続化のためにスケジュールタスクまたはWindowsサービスとして登録され、C2とTCP 443または8443で通信します。

冗長性のため、ハッカーはカスタムSOCKS5サーバーやSSH+Stunnelによるリモートポートフォワーディングも展開しています。

一部のSSH接続は、libcurlライブラリとカスタムBase64アルファベットを使用し、トラフィックを侵害された正規ウェブサイト経由で中継して難読化するカスタムツール「CurlCat」を通じてルーティングされます。

出典:Bitdefender

一貫性のない永続化メカニズム

Bitdefenderは、発見した永続化メカニズムが不安定なもので、CLSIDをハイジャックしてNGEN(ネイティブイメージジェネレーター)を標的にしていたと指摘しています。

NGENは、アセンブリを事前コンパイルするためのWindows .NET Frameworkのデフォルトコンポーネントであり、無効化されたスケジュールタスクを通じて永続化を提供できます。

しかし、タスクが非アクティブに見えても、OSはランダムなタイミング(例:アイドル時、新しいアプリの展開時など)で有効化・実行することがあると研究者は説明します。

「この予測不可能性を考えると、この特定のタスクを実行するための、より予測可能な二次的メカニズムも存在した可能性が高いです」 – Bitdefender

場合によっては、攻撃者は正規のリモート監視ソフトウェア「Remote Utilities(RuRat)」もインストールし、インタラクティブな制御を維持していました。

さらに、IT専門家がサーバー、デスクトップ、モバイルデバイスなどのクライアントIT資産を監視・管理・保守するために広く利用する正規のユーティリティであるリモート監視管理(RMM)ツールも使用していました。

ステルスなMucorAgent .NETバックドア

MucorAgentバックドアは3つのコンポーネントで構成されており、正規のCOMハンドラーをハイジャックし、WindowsのAMSI(アンチマルウェアスキャンインターフェイス)をバイパスするコンポーネントを実行する第2の.NETステージをロードできます。

第3のペイロードは、特定の場所でindex.pngやicon.pngファイルを探します。これらは、侵害されたウェブサイトからダウンロードされた暗号化データブロブ(おそらくスクリプト)です。

Bitdefenderによると、攻撃者は有効な認証情報を収集し、ネットワーク内を移動したり、データを窃取・持ち出したりしようとした可能性が高いとのことです。

脅威アクターは「ドメインコントローラーからNTDSデータベースを繰り返し抽出しようとし」、「特定のシステムからLSASSメモリをダンプしてアクティブなユーザー認証情報を回収しようとした」と指摘しています。

また、Bitdefenderは、netstat、tasklist、systeminfo、wmic、ipconfigなどのLiving-off-the-landコマンドや、PowerShellによるActive Directory列挙コマンドレット、バッチスクリプトによる自動化の実行も観測しました。

Curly COMradesの活動は大規模なスパイ活動キャンペーンの一部でしたが、研究者は脅威アクターが標的へのアクセスを維持するために多大な努力を払っていたことを強調しています。

それにもかかわらず、LOLbinsや通常のトラフィックに溶け込むオープンソースツール、巧妙な永続化メカニズムを使用していたにもかかわらず、グループの悪意ある行動は現代のEDR/XDRセンサーによって検知されるのに十分なノイズを生み出していました。