サイバーセキュリティ研究者は、WooCommerceユーザーを標的にした大規模なフィッシングキャンペーンについて警告しています。このキャンペーンは、ユーザーに「重要なパッチ」をダウンロードするよう促す偽のセキュリティ警告を使用していますが、実際にはバックドアを展開します。

WordPressセキュリティ会社Patchstackは、この活動を洗練されたものとし、2023年12月に観察された別のキャンペーンの変種であると説明しました。このキャンペーンは、人気のあるコンテンツ管理システム(CMS)を実行しているサイトを侵害するために偽のCVE策略を使用しました。

フィッシングメールの誘引、偽のウェブページ、マルウェアを隠すために使用される同一の方法の類似性を考えると、最新の攻撃波は同じ脅威アクターの仕業であるか、または以前のものを密接に模倣した新しいクラスターであると考えられています。

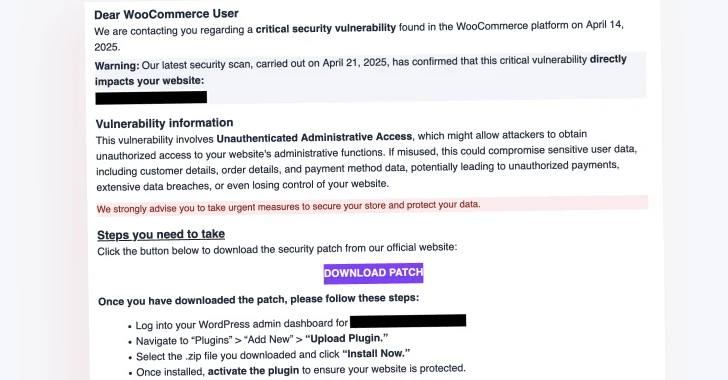

「彼らは、ターゲットとなったウェブサイトが(存在しない)『認証されていない管理者アクセス』の脆弱性によって影響を受けていると主張し、公式のWooCommerceウェブサイトに偽装するためにIDNホモグラフ攻撃を使用するフィッシングウェブサイトにアクセスするよう促します」とセキュリティ研究者のChazz Wolcottは述べました。

フィッシングメールの受信者は、「パッチをダウンロード」リンクをクリックして、想定されるセキュリティ修正をダウンロードおよびインストールするよう促されます。しかし、そうすると、「woocommėrce[.]com」というドメインにホストされた偽のWooCommerceマーケットプレイスページにリダイレクトされ、そこからZIPアーカイブ(「authbypass-update-31297-id.zip」)をダウンロードできます。

被害者は、その後、通常のWordPressプラグインをインストールするようにパッチをインストールするよう促され、以下の一連の悪意ある行動を実行します –

- 毎分実行されるランダムに名付けられたcronジョブを設定した後、難読化されたユーザー名とランダムなパスワードを持つ新しい管理者レベルのユーザーを作成する

- 外部サーバー(「woocommerce-services[.]com/wpapi」)にユーザー名とパスワード、および感染したウェブサイトのURLに関する情報を含むHTTP GETリクエストを送信する

- 次の段階の難読化されたペイロードをダウンロードするために、2番目のサーバー(「woocommerce-help[.]com/activate」または「woocommerce-api[.]com/activate」)にHTTP GETリクエストを送信する

- P.A.S.-Fork、p0wny、WSOのような複数のウェブシェルを抽出するためにペイロードをデコードする

- プラグインリストから悪意あるプラグインを隠し、作成された管理者アカウントを隠す

このキャンペーンの結果、攻撃者はウェブサイトをリモートで制御できるようになり、スパムや怪しい広告を注入したり、サイト訪問者を詐欺サイトにリダイレクトしたり、侵害されたサーバーをDDoS攻撃を実行するためのボットネットに参加させたり、さらにはサーバーリソースを暗号化して恐喝することができます。

ユーザーは、疑わしいプラグインや管理者アカウントをスキャンし、ソフトウェアが最新であることを確認するようにアドバイスされています。