少なくとも6つの韓国の組織が、ラザルスグループと呼ばれる北朝鮮に関連する集団によって、Operation SyncHoleと名付けられたキャンペーンの一環として標的にされています。

この活動は、韓国のソフトウェア、IT、金融、半導体製造、通信業界を標的にしており、今日発表されたカスペルスキーの報告によると、最初の侵害の証拠は2024年11月に初めて検出されました。

このキャンペーンには、「ウォータリングホール戦略と韓国のソフトウェア内の脆弱性の悪用を組み合わせた高度な手法」が含まれていると、セキュリティ研究者のSojun Ryu氏とVasily Berdnikov氏が述べています。「Innorix Agentの1日脆弱性も横方向移動に使用されました。」

これらの攻撃は、ThreatNeedle、AGAMEMNON、wAgent、SIGNBT、COPPERHEDGEといった既知のラザルスツールの変種を展開する道を開いています。

これらの侵入が特に効果的である理由は、Cross EXという韓国で広く使われている正当なソフトウェアのセキュリティ脆弱性を悪用している可能性が高いことです。これは、オンラインバンキングや政府のウェブサイトでセキュリティソフトを使用するために、アンチキーロギングや証明書ベースのデジタル署名をサポートするためのものです。

「ラザルスグループはこれらの特定の理解に優れており、韓国をターゲットにした戦略を用いて、こうしたソフトウェアの脆弱性とウォータリングホール攻撃を組み合わせています」とロシアのサイバーセキュリティベンダーは述べています。

Innorix Agentのセキュリティ欠陥を利用した横方向移動は、過去にラザルスグループのAndarielサブクラスターによってVolgmerやAndardoorといったマルウェアを配信するために採用されたことが注目されます。

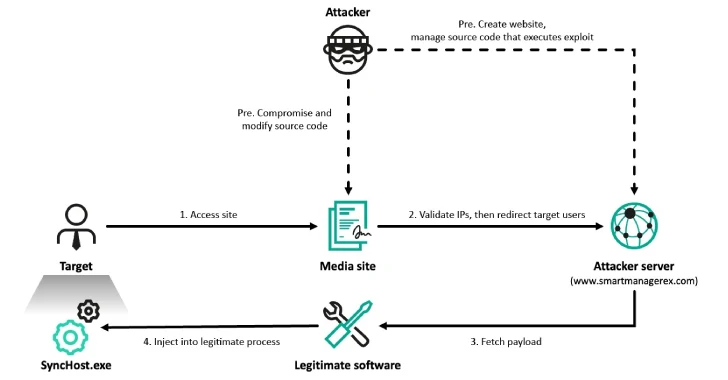

最新の攻撃の波の出発点はウォータリングホール攻撃であり、ターゲットがさまざまな韓国のオンラインメディアサイトを訪れた後にThreatNeedleが展開されました。サイトに着地した訪問者は、サーバーサイドスクリプトを使用してフィルタリングされ、マルウェアを提供するために敵対者が管理するドメインにリダイレクトされました。

「私たちは中程度の確信を持って、リダイレクトされたサイトがターゲットPCにインストールされたCross EXの潜在的な欠陥を狙った悪意のあるスクリプトを実行し、マルウェアを起動した可能性があると評価しています」と研究者たちは述べています。「そのスクリプトは最終的に正当なSyncHost.exeを実行し、そのプロセスにThreatNeedleの変種をロードするシェルコードを注入しました。」

感染のシーケンスは2つのフェーズを採用しており、初期段階でThreatNeedleとwAgentを使用し、その後SIGNBTとCOPPERHEDGEを使用して持続性を確立し、偵察を行い、侵害されたホストに資格情報ダンプツールを配信します。

また、被害者のプロファイリングとペイロードの配信のためにLPEClientと呼ばれるマルウェアファミリーが展開され、AGAMEMNONと呼ばれるダウンローダーがC2サーバーから受信した追加のペイロードをダウンロードして実行する一方で、実行中にセキュリティソリューションを回避するためにHell’s Gate技術を組み込んでいます。

AGAMEMNONによってダウンロードされたペイロードの1つは、Innorix Agentファイル転送ツールのセキュリティ欠陥を悪用して横方向移動を行うように設計されたツールです。カスペルスキーは、その調査でInnorix Agentにおける追加の任意ファイルダウンロードゼロデイ脆弱性を発見し、開発者によってその後修正されました。

「ラザルスグループの韓国のサプライチェーンを標的とした専門的な攻撃は今後も続くと予想されます」とカスペルスキーは述べています。

「攻撃者は新しいマルウェアを開発したり、既存のマルウェアを強化したりして、検出を最小限に抑える努力もしています。特に、C2との通信、コマンド構造、データの送受信方法に改良を加えています。」