2025年8月26日Ravie Lakshmanan脆弱性 / モバイルセキュリティ

学術チームが、悪意ある基地局(gNB)に依存せずに5G接続を低世代にダウングレードできる新しい攻撃手法を考案しました。

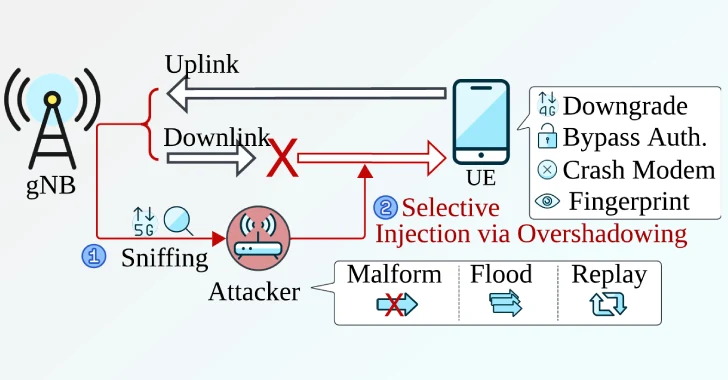

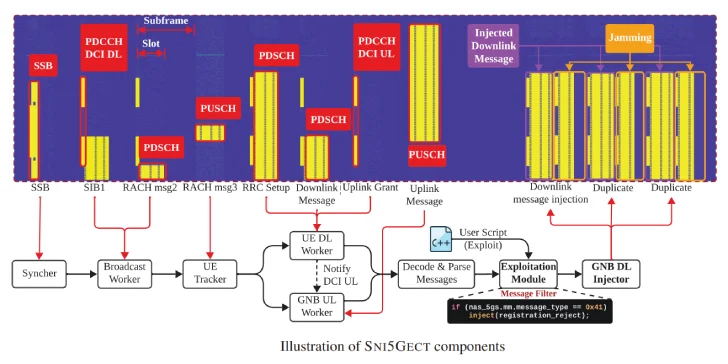

シンガポール工科デザイン大学(SUTD)のASSET(Automated Systems SEcuriTy)研究グループによると、この攻撃は、Sni5Gect(「Sniffing 5G Inject」の略)という新しいオープンソースのソフトウェアツールキットに基づいています。これは、基地局とユーザー機器(UE、つまりスマートフォン)間で送信される暗号化されていないメッセージをスニッフィングし、ターゲットUEに対して無線経由でメッセージを注入するために設計されています。

このフレームワークは、UEモデムのクラッシュ、ネットワークの旧世代へのダウングレード、フィンガープリント取得、認証バイパスなどの攻撃を実行するために利用できると、Shijie Luo、Matheus Garbelini、Sudipta Chattopadhyay、Jianying Zhouは述べています。

「多くの5G攻撃の実用性を制限する悪意ある基地局の使用とは異なり、SNI5GECTは通信の第三者として機能し、メッセージを静かにスニッフィングし、UEアタッチ手順中にスニッフィングしたメッセージをデコードしてプロトコル状態を追跡します」と研究者らは述べています。「その状態情報を利用して、ダウンリンク通信にターゲットを絞った攻撃ペイロードを注入します。」

この発見は、ASSETが2023年末に行った以前の研究に基づいています。その研究では、MediaTekおよびQualcomm製の5Gモバイルネットワークモデムのファームウェア実装において、5Ghoulと総称される14件の脆弱性が発見され、接続の切断や手動再起動を要する接続のフリーズ、5G接続の4Gへのダウングレードなどの攻撃が可能であることが判明しました。

Sni5Gect攻撃は、初期接続プロセス中にメッセージをパッシブにスニッフィングし、リアルタイムでメッセージ内容をデコードし、そのデコードした内容を利用してターゲットを絞った攻撃ペイロードを注入するよう設計されています。

具体的には、この攻撃は認証手順の前のフェーズを悪用するよう設計されています。この段階では、gNBとUE間でやり取りされるメッセージは暗号化されていません。そのため、脅威モデルでは、UEの認証情報を知らなくてもアップリンク/ダウンリンクのトラフィックをスニッフィングしたり、メッセージを注入したりすることが可能です。

「私たちの知る限り、SNI5GECTは、悪意あるgNBを必要とせず、無線経由でのスニッフィングとステートフルな注入機能の両方を研究者に提供する初めてのフレームワークです」と研究者らは述べています。

「例えば、攻撃者はRACHプロセスからNASセキュリティコンテキストが確立されるまでの短いUE通信ウィンドウを悪用できます。このような攻撃者は、gNBからの任意のRARメッセージを積極的に傍受し、それによってRNTIを取得し、さらにUEメッセージをデコードします。」

これにより、脅威アクターは被害者デバイスのモデムをクラッシュさせたり、ターゲットデバイスのフィンガープリントを取得したり、接続を4Gにダウングレードしたりできます。4Gには既知の脆弱性があり、攻撃者はこれを悪用してUEの位置を長期間追跡することが可能です。

OnePlus Nord CE 2、Samsung Galaxy S22、Google Pixel 7、Huawei P40 Proなど5台のスマートフォンを対象にしたテストでは、アップリンクおよびダウンリンクのスニッフィングで80%の精度を達成し、最大20メートル(65フィート)の距離から70~90%の成功率でメッセージ注入に成功しました。

世界中のモバイルネットワーク事業者を代表し新技術を開発する非営利の業界団体であるGlobal System for Mobile Communications Association(GSMA)は、この多段階のダウングレード攻撃を認識し、識別子CVD-2024-0096を割り当てています。

「SNI5GECTは、無線経由での5G悪用だけでなく、将来のパケットレベルの5G侵入検知や緩和策、5G物理層セキュリティの強化など、5Gセキュリティ研究の基盤となるツールであると私たちは考えます」と研究者らは結論付けています。

翻訳元: https://thehackernews.com/2025/08/new-sni5gect-attack-crashes-phones-and.html