28,200台以上のCitrixインスタンスが、すでに実際に悪用されている重大なリモートコード実行(RCE)脆弱性(CVE-2025-7775)にさらされています。

この脆弱性はNetScaler ADCおよびNetScaler Gatewayに影響し、ベンダーは昨日リリースしたアップデートで対応しました。

米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)およびCitrixによると、このセキュリティ問題はゼロデイ脆弱性として悪用されています。

CVE-2025-7775の影響を受けるバージョンは、14.1-47.48未満の14.1、13.1-59.22未満の13.1、13.1-37.241-FIPS/NDcPP未満の13.1-FIPS/NDcPP、12.1-55.330-FIPS/NDcPPまでの12.1-FIPS/NDcPPです。

Citrixは緩和策や回避策を提供しておらず、管理者に対して直ちにファームウェアをアップグレードするよう強く推奨しています。

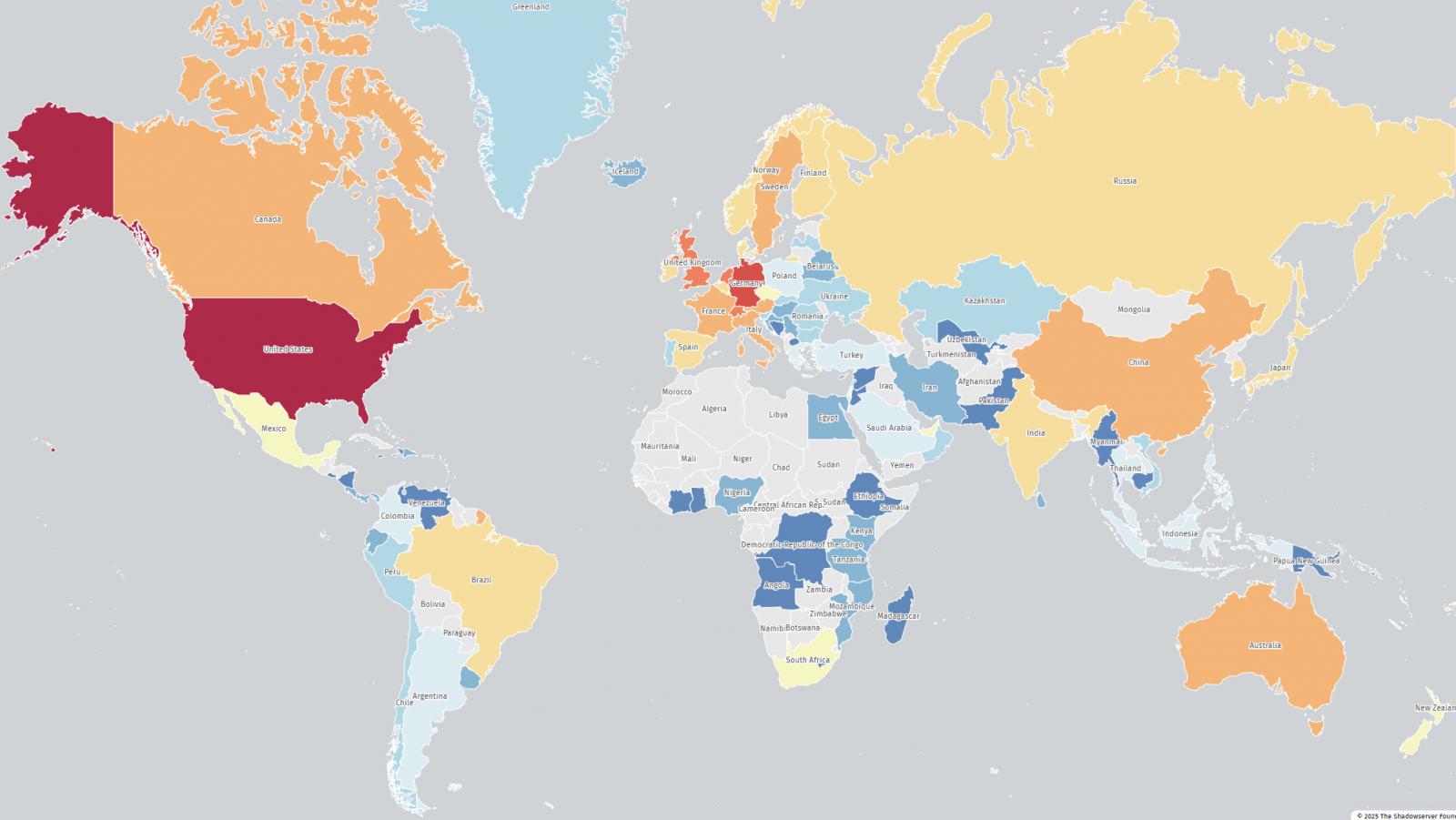

脅威監視プラットフォームThe Shadowserver Foundationが脆弱性公開直後に実施したインターネットスキャンによると、28,000台以上のCitrixインスタンスがCVE-2025-7775に対して脆弱であることが判明しました。

脆弱なインスタンスの大半はアメリカ合衆国(10,100台)に位置しており、次いでドイツ(4,300台)、イギリス(1,400台)、オランダ(1,300台)、スイス(1,300台)、オーストラリア(880台)、カナダ(820台)、フランス(600台)となっています。

出典:The Shadowserver Foundation

Citrixは、悪用活動に関連する侵害の兆候(IoC)は共有していません。

ただし、ベンダーはCVE-2025-7775が、NetScalerがGateway/AAA仮想サーバー(VPN、ICA Proxy、CVPN、RDP Proxy)、IPv6またはDBS IPv6サービスにバインドされたLB仮想サーバー(HTTP/SSL/HTTP_QUIC)、またはHDXタイプのCR仮想サーバーとして構成されている場合に影響することを明記しています。

いずれにせよ、管理者は以下のいずれかのリリースにアップグレードすることが推奨されています(本問題に対応):

- 14.1-47.48以降

- 13.1-59.22以降

- 13.1-FIPS / 13.1-NDcPP 13.1-37.241以降

- 12.1-FIPS / 12.1-NDcPP 12.1-55.330以降

Citrixはまた、セキュリティ情報で他に2件の高深刻度の脆弱性も公開しています:CVE-2025-7776(メモリオーバーフローによるサービス拒否)およびCVE-2025-8424(管理インターフェースにおける不適切なアクセス制御)。

なお、バージョン12.1および13.0(非FIPS/NDcPP)も脆弱ですが、これらはすでにサポート終了(End of Life)となっているため、引き続きこれらのバージョンを使用している顧客はサポートされているリリースにアップグレードする必要があります。

CISAはすでにこの重大なCVE-2025-7775脆弱性をKnown Exploited Vulnerabilities(KEV)カタログに追加しています。同庁は連邦機関に対し、8月28日までにベンダーのパッチを適用するか、影響を受ける製品の使用を中止するよう求めており、本問題の深刻さと悪用リスクを強調しています。