COLDRIVERとして知られるロシア関連の脅威アクターが、ClickFixのようなソーシャルエンジニアリングの誘引を使用したスパイ活動を目的としたキャンペーンの一環として、新しいマルウェアLOSTKEYSを配布していることが観察されています。

“LOSTKEYSは、ハードコードされた拡張子とディレクトリのリストからファイルを盗むことができ、システム情報と実行中のプロセスを攻撃者に送信することができます”とGoogleの脅威インテリジェンスグループ(GTIG)は述べています。

このマルウェアは、2025年1月、3月、4月に、西側政府や軍の現職および元顧問、ジャーナリスト、シンクタンク、NGOに対する攻撃で観察されました。さらに、ウクライナに関連する個人も標的にされています。

LOSTKEYSは、脅威アクターが知られている資格情報フィッシングキャンペーンからの継続的な逸脱を示す、COLDRIVERに帰属する2番目のカスタムマルウェアです。ハッキンググループは、Callisto、Star Blizzard、UNC4057という名前でも追跡されています。

“彼らは資格情報を盗むことで知られており、ターゲットのアカウントにアクセスした後、メールを流出させ、侵害されたアカウントから連絡先リストを盗みます”とセキュリティ研究者のWesley Shieldsは述べています。”選択されたケースでは、COLDRIVERはターゲットデバイスにマルウェアを配信し、システム上のファイルにアクセスしようとする可能性もあります”。

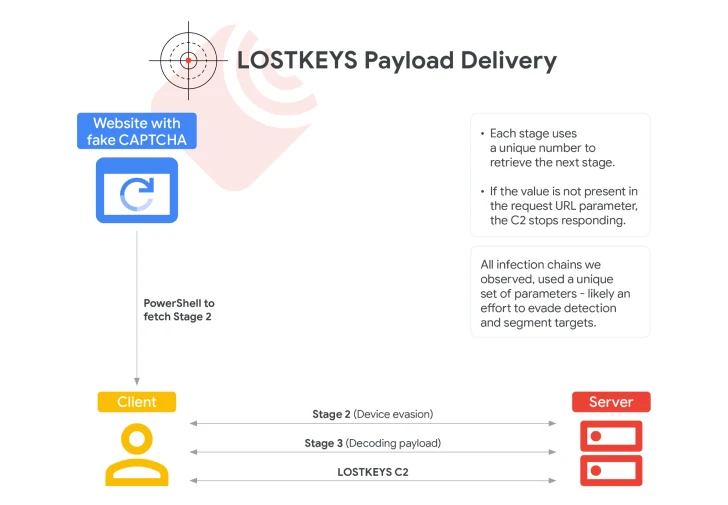

最新の攻撃セットは、偽のCAPTCHA確認プロンプトを含むデコイウェブサイトから始まり、被害者はWindowsの実行ダイアログを開き、クリップボードにコピーされたPowerShellコマンドを貼り付けるよう指示されます。これはClickFixと呼ばれる広く知られたソーシャルエンジニアリング技術です。

このPowerShellコマンドは、リモートサーバー(”165.227.148[.]68″)から次のペイロードをダウンロードして実行するように設計されており、これは3段階目のダウンローダーとして機能しますが、仮想マシンでの実行を回避するためのチェックを行う前に実行されます。

Base64でエンコードされた塊である3段階目のペイロードは、LOSTKEYSを侵害されたホストで実行するPowerShellスクリプトにデコードされ、脅威アクターがシステム情報、実行中のプロセス、およびハードコードされた拡張子とディレクトリのリストからファイルを収集できるようにします。

SPICAの場合と同様に、このマルウェアは選択的にのみ展開されていると評価されており、これらの攻撃の非常にターゲットを絞った性質を示しています。

Googleはまた、2023年12月に遡る追加のLOSTKEYSアーティファクトを発見し、Maltegoオープンソース調査プラットフォームに関連するバイナリとして偽装されていました。これらのサンプルがCOLDRIVERと関連しているかどうか、または2025年1月から脅威アクターによってマルウェアが再利用されたかどうかは不明です。

ClickFixの採用が増加し続ける#

この開発は、ClickFixが複数の脅威アクターによって、Lampionという銀行トロイの木馬やAtomic Stealerを含む幅広いマルウェアファミリーを配布するために着実に採用されている中でのことです。

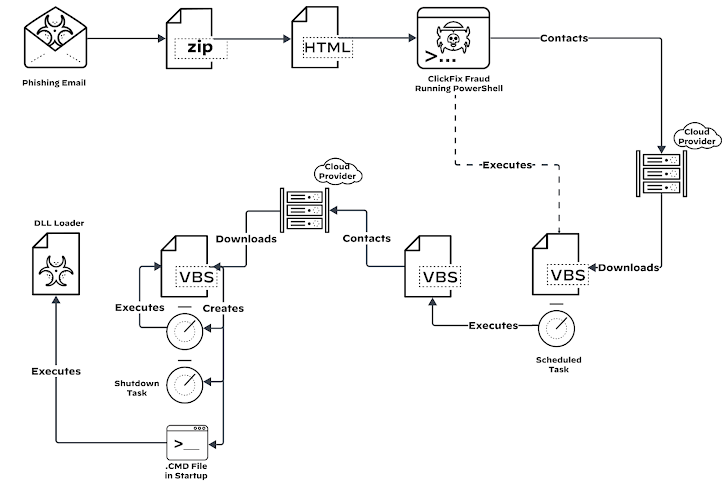

Palo Alto Networks Unit 42によると、Lampionを広める攻撃は、ZIPファイルの添付ファイルを誘引として持つフィッシングメールを使用します。ZIPアーカイブ内には、メッセージの受信者をClickFixの指示がある偽のランディングページにリダイレクトするHTMLファイルが含まれています。

“Lampionの感染チェーンのもう一つの興味深い側面は、それがいくつかの非連続的な段階に分かれており、別々のプロセスとして実行されることです”とUnit 42は述べています。”この分散実行は検出を複雑にし、攻撃フローが容易に識別可能なプロセスツリーを形成しません。代わりに、個々のイベントの複雑なチェーンを構成し、その一部は単独では無害に見えるかもしれません”。

この悪意のあるキャンペーンは、政府、金融、交通などのさまざまなセクターのポルトガル語を話す個人や組織を標的にしましたと、同社は付け加えました。

最近数ヶ月で、ClickFix戦略は、Binanceのスマートチェーン(BSC)契約を使用して次の段階のペイロードを隠すEtherHidingと呼ばれる別の巧妙な戦術と組み合わされ、最終的にAtomic StealerというmacOS情報スティーラーの配信に至っています。

“『私はロボットではありません』をクリックすると、EtherHiding技術を使用して、Binanceスマート契約がBase64でエンコードされたコマンドをクリップボードに配信し、ユーザーはmacOS特有のショートカット(⌘ + Space、⌘ + V)を通じてターミナルで実行するよう促されます”と、Badbyteという別名で活動する独立研究者は述べています。”このコマンドは、Atomic Stealerとして確認された署名済みMach-Oバイナリを取得して実行するスクリプトをダウンロードします”。

さらなる調査により、このキャンペーンは約2,800の正当なウェブサイトを侵害し、偽のCAPTCHAプロンプトを提供している可能性が高いことが判明しました。この大規模なウォータリングホール攻撃は、研究者によってMacReaperと命名されました。

“この攻撃は、難読化されたJavaScript、3つのフルスクリーンiframe、およびブロックチェーンベースのコマンドインフラストラクチャを活用して感染を最大化しています”と研究者は付け加えました。

翻訳元: https://thehackernews.com/2025/05/russian-hackers-using-clickfix-fake.html