サイバーセキュリティ研究者は、数年間にわたり暗号通貨ウォレットからデジタル資産を盗むために設計された「産業規模のグローバルな暗号通貨フィッシング作戦」を暴露しました。

このキャンペーンは、脅威インテリジェンス企業のSentinelOneとValidinによってFreeDrainとコードネームが付けられました。

「FreeDrainは、SEO操作、無料のウェブサービス(gitbook.io、webflow.io、github.ioなど)、および多層リダイレクション技術を使用して暗号通貨ウォレットをターゲットにしています」と、セキュリティ研究者のKenneth Kinion、Sreekar Madabushi、Tom HegelはThe Hacker Newsに共有した技術報告書で述べています。

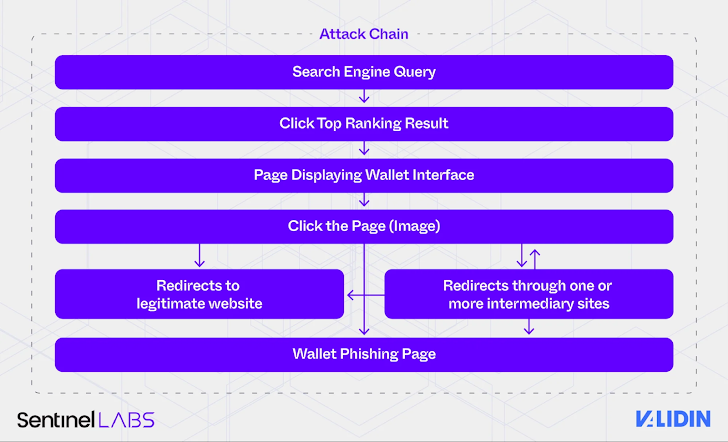

「被害者はウォレット関連のクエリを検索し、高ランクの悪意のある結果をクリックして誘導ページに着地し、シードフレーズを盗むフィッシングページにリダイレクトされます。」

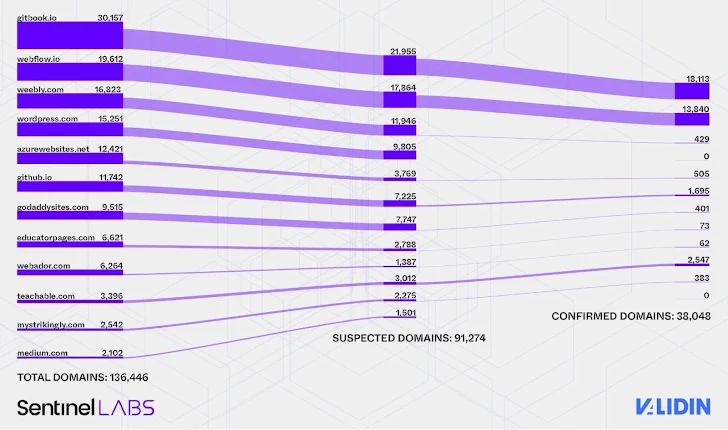

このキャンペーンの規模は、38,000以上の異なるFreeDrainサブドメインが誘導ページをホストしていることからも明らかです。これらのページはAmazon S3やAzure Web Appsのようなクラウドインフラストラクチャ上にホストされ、正当な暗号通貨ウォレットのインターフェースを模倣しています。

この活動は、インド標準時(IST)タイムゾーンに拠点を置き、平日の通常の勤務時間に働いている個人に高い確信を持って帰属されています。これは、誘導ページに関連するGitHubコミットのパターンを引用しています。

攻撃は、Google、Bing、DuckDuckGoなどの検索エンジンで「Trezorウォレット残高」のようなウォレット関連のクエリを検索するユーザーをターゲットにし、gitbook.io、webflow.io、github.ioにホストされた偽のランディングページにリダイレクトします。

これらのページに着地した無防備なユーザーには、正当なウォレットインターフェースの静的なスクリーンショットが表示され、クリックすると以下の3つの動作のいずれかが発生します –

- ユーザーを正当なウェブサイトにリダイレクトする

- ユーザーを他の中間サイトにリダイレクトする

- ユーザーをシードフレーズの入力を促すフィッシングページに直接誘導し、ウォレットを実質的に空にする

「この全体の流れは、SEO操作、馴染みのある視覚要素、プラットフォームの信頼を組み合わせて、被害者を正当性の誤った感覚に陥れるように設計されています」と研究者たちは述べています。「そして一度シードフレーズが提出されると、攻撃者の自動化されたインフラストラクチャが数分以内に資金を空にします。」

これらのデコイページで使用されるテキストコンテンツは、OpenAI GPT-4oのような大規模言語モデルを使用して生成されていると考えられており、脅威アクターが生成AI(GenAI)ツールを悪用してコンテンツを大量に生産していることを示しています。

FreeDrainはまた、スパムデックスと呼ばれる手法を使用して、検索エンジンのインデックス化を通じて誘導ページの可視性を高めるために、管理が不十分なウェブサイトに数千のスパムコメントを氾濫させることも観察されています。

キャンペーンの一部の側面は、2022年8月以降、Netskope Threat Labsによって文書化されており、最近では2024年10月に、脅威アクターがWebflowを利用してCoinbase、MetaMask、Phantom、Trezor、Bitbuyを装ったフィッシングサイトを立ち上げていることが発見されました。

「FreeDrainの無料プラットフォームへの依存は特異なものではなく、より良いセーフガードがない限り、これらのサービスは引き続き大規模に武器化されるでしょう」と研究者たちは指摘しています。

「FreeDrainネットワークは、無料プラットフォームに依存し、従来の悪用検出方法を回避し、インフラストラクチャの撤去に迅速に適応する、スケーラブルなフィッシング作戦の現代的な設計図を表しています。正当なサービスを数十利用してコンテンツをホストし、誘導ページを配布し、被害者を誘導することで、FreeDrainは中断が難しく再構築が容易な強靭なエコシステムを構築しました。」

この開示は、Check Point ResearchがDiscordを悪用し、暗号通貨ユーザーを標的にして資金を盗むためにDrainer-as-a-Service(DaaS)ツールInferno Drainerを使用する洗練されたフィッシングキャンペーンを発見したと述べた際に行われました。

攻撃は、期限切れのバニティ招待リンクを乗っ取ることで被害者を悪意のあるDiscordサーバーに誘い込み、またDiscord OAuth2認証フローを利用して悪意のあるウェブサイトの自動検出を回避します。

|

| 合計ドメインを疑わしいURLと確認済みURLに数量で分解したもの。 |

2024年9月から2025年3月の間に、Inferno Drainerによって30,000以上のユニークなウォレットが被害を受け、少なくとも900万ドルの損失が発生したと推定されています。

Inferno Drainerは2023年11月にその活動を終了したと主張しました。しかし、最新の調査結果は、暗号ドレイナーが依然として活動しており、単一使用のスマートコントラクトやオンチェーン暗号化設定を使用して検出をより困難にしていることを明らかにしています。

「攻撃者は正当なWeb3ウェブサイトからユーザーを偽のCollab.Landボットにリダイレクトし、その後フィッシングサイトに誘導して悪意のあるトランザクションに署名させます」と同社は述べました。「そのサイトに展開されたドレイナースクリプトは、Inferno Drainerに直接リンクされていました。」

「Inferno Drainerは、高度な検出回避戦術を採用しており、単一使用および短命のスマートコントラクト、オンチェーン暗号化設定、プロキシベースの通信を含み、ウォレットのセキュリティメカニズムやフィッシングブラックリストを成功裏に回避しています。」

この発見は、Facebook広告を利用してBinance、Bybit、TradingViewのような信頼された暗号通貨取引所や取引プラットフォームを装ったマルバタイジングキャンペーンの発見に続くものです。このキャンペーンは、ユーザーをスケッチーなウェブサイトに誘導し、デスクトップクライアントのダウンロードを指示します。

「Facebook広告に関連するクエリパラメータは、正当な被害者を検出するために使用され、疑わしいまたは自動化された分析環境には無害なコンテンツが提供されます」とBitdefenderは報告書で述べました。

「サイトが疑わしい条件(例:広告追跡パラメータの欠如や自動化されたセキュリティ分析に典型的な環境)を検出すると、無害で無関係なコンテンツを表示します。」

インストーラーが起動されると、偽装されたエンティティのログインページがmsedge_proxy.exeを通じて表示され、追加のペイロードがバックグラウンドで静かに実行されてシステム情報を収集するか、サンドボックス環境を示すデータが流出した場合は「何百時間にもわたって」スリープコマンドを実行します。

ルーマニアのサイバーセキュリティ企業は、これらのマルウェア配信ページを宣伝するFacebookアカウントが主にブルガリアとスロバキアの18歳以上の男性をターゲットにしていると述べました。

「このキャンペーンは、フロントエンドの欺瞞とローカルホストベースのマルウェアサービスを融合させたハイブリッドアプローチを示しています」と付け加えました。「被害者の環境に動的に適応し、ペイロードを継続的に更新することで、脅威アクターは強靭で非常に回避的な作戦を維持しています。」

翻訳元: https://thehackernews.com/2025/05/38000-freedrain-subdomains-found.html