中国に関連する未確認の脅威アクターChaya_004が、最近公開されたSAP NetWeaverのセキュリティ欠陥を悪用していることが観察されています。

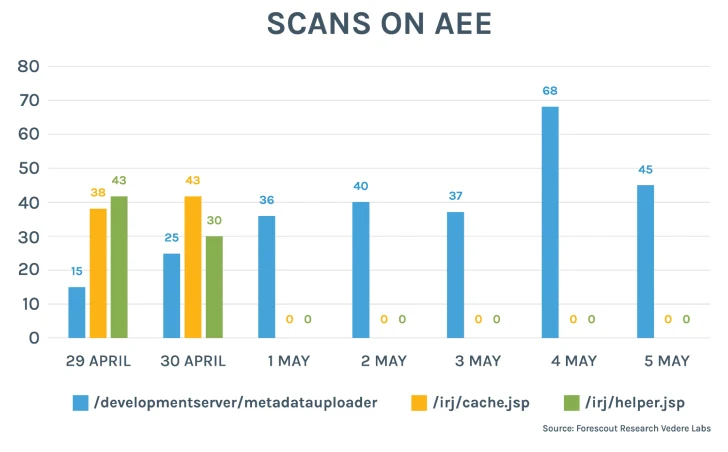

Forescout Vedere Labsは、今日発表したレポートで、2025年4月29日以来、CVE-2025-31324(CVSSスコア:10.0)を武器化しているハッキンググループに関連する可能性のある悪意のあるインフラストラクチャを発見したと述べています。

CVE-2025-31324は、攻撃者が脆弱な”/developmentserver/metadatauploader”エンドポイントを通じてWebシェルをアップロードすることでリモートコード実行(RCE)を達成できる重大なSAP NetWeaverの欠陥を指します。

この脆弱性は、先月末にReliaQuestによって最初に指摘され、未知の脅威アクターがWebシェルやBrute Ratel C4ポストエクスプロイトフレームワークをドロップするために現実世界の攻撃で悪用していることが発見されました。

Onapsisによると、エネルギーや公益事業、製造業、メディアとエンターテインメント、石油とガス、製薬、小売、政府機関を含む業界と地域にわたって、世界中の数百のSAPシステムが攻撃の犠牲になっています。

SAPのセキュリティ企業は、2025年1月20日までに、この脆弱性に対して「特定のペイロードを使用したテスト」を含む偵察活動を自社のハニーポットに対して観察したと述べ、3月14日から3月31日までの間にWebシェルの展開に成功した侵害が観察されました。

これらの攻撃に関連するインシデント対応活動にも関与しているGoogle傘下のMandiantは、2025年3月12日に発生した悪用の証拠を持っています。

最近、複数の脅威アクターが悪用の波に乗り、脆弱なシステムを機会的にターゲットにしてWebシェルを展開し、さらには暗号通貨をマイニングしていると言われています。

Forescoutによれば、これにはChaya_004も含まれており、Golangで書かれたWebベースのリバースシェルSuperShellをIPアドレス47.97.42[.]177にホストしています。OTセキュリティ企業は、この攻撃で使用されたconfigという名前のELFバイナリからIPアドレスを抽出したと述べています。

“Supershellをホストしている同じIPアドレス(47.97.42[.]177)で、Cloudflareを偽装した異常な自己署名証明書を使用する3232/HTTPを含む他のいくつかのオープンポートも特定しました。Subject DN: C=US, O=Cloudflare, Inc, CN=:3232,”とForescoutの研究者Sai MoligeとLuca Barbaは述べました。

さらなる分析により、脅威アクターがインフラ全体でさまざまなツールをホストしていることが明らかになりました:NPS、SoftEther VPN、Cobalt Strike、Asset Reconnaissance Lighthouse(ARL)、Pocassit、GOSINT、およびGO Simple Tunnel。

“中国のクラウドプロバイダーといくつかの中国語のツールの使用は、中国に拠点を置く可能性のある脅威アクターを示しています,”と研究者たちは付け加えました。

攻撃から防御するためには、ユーザーが可能な限り早くパッチを適用し、まだ適用していない場合はメタデータアップローダーエンドポイントへのアクセスを制限し、使用していない場合はVisual Composerサービスを無効にし、疑わしい活動を監視することが重要です。

OnapsisのCTOであるJuan Pablo JP Perez-Etchegoyenは、Forescoutが指摘した活動はパッチ適用後のものであり、それが「機会主義的(そして潜在的にあまり洗練されていない)脅威アクターだけでなく、より高度な脅威アクターがこの問題に迅速に反応し、既存の侵害を利用してさらに拡大する脅威を拡大するだろう」とThe Hacker Newsに語りました。

翻訳元: https://thehackernews.com/2025/05/chinese-hackers-exploit-sap-rce-flaw.html