2025年9月16日Ravie Lakshmananハードウェアセキュリティ / 脆弱性

ETHチューリッヒとGoogleの学術チームは、韓国の半導体ベンダーSK Hynix製のDouble Data Rate 5(DDR5)メモリチップを標的としたRowHammer攻撃の新たな亜種を発見しました。

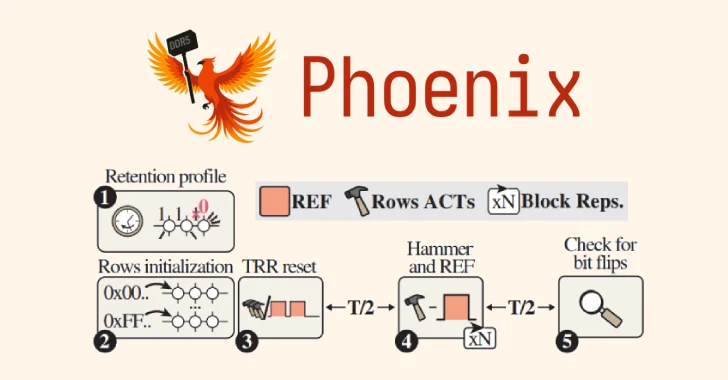

このRowHammer攻撃の亜種はPhoenix(CVE-2025-6202、CVSSスコア: 7.1)とコードネームが付けられており、攻撃に対抗するために設けられた高度な保護メカニズムを回避することが可能です。

「SK Hynix製DDR5デバイスでRowHammerのビット反転を大規模に確実に引き起こすことが可能であることを証明しました」とETHチューリッヒは述べています。「また、オンダイECCがRowHammerを防げないこと、そしてDDR5でもRowHammerのエンドツーエンド攻撃が依然として可能であることも証明しました。」

RowHammerとは、DRAMチップ内のメモリのある行を繰り返しアクセスすることで、隣接する行のビット反転を引き起こし、データ破損を招くハードウェア脆弱性を指します。これは悪意のある攻撃者によって、データへの不正アクセス、権限昇格、サービス拒否(DoS)などに悪用される可能性があります。

2014年に初めて実証されて以来、DRAMメーカーがDRAM容量を増やすために高密度化を進めていることから、将来のDRAMチップはRowHammer攻撃に対してより脆弱になる可能性が高いとされています。

ETHチューリッヒの研究者が2020年に発表した研究では、「新しいDRAMチップほどRowHammerに対して脆弱であり、デバイスの微細化が進むほど、RowHammerによるビット反転を引き起こすために必要なアクティベーション回数も減少する」ことが判明しました。

この分野に関するさらなる研究では、この脆弱性には複数の側面があり、環境条件(温度や電圧)、プロセスばらつき、保存データパターン、メモリアクセスパターン、メモリ制御ポリシーなど、さまざまな変数に影響を受けることが示されています。

RowHammer攻撃への主な対策には、エラー訂正コード(ECC)やターゲット行リフレッシュ(TRR)などがあります。しかし、これらの対策も、TRRespass、SMASH、Half-Double、Blacksmithといったより高度な攻撃には効果がないことが証明されています。

ETHチューリッヒとGoogleによる最新の発見では、DDR5メモリの高度なTRR防御を回避できることが示されており、研究者らはこれを「DDR5メモリを搭載した標準的な製品グレードのデスクトップシステム上で初めて実現されたRowHammerによる権限昇格エクスプロイト」と呼んでいます。

つまり、最終的な結果として、デフォルト設定のDDR5システムでわずか109秒でroot権限を取得する権限昇格エクスプロイトが実現されます。具体的には、この攻撃は、対策が特定のリフレッシュ間隔をサンプリングしないという事実を悪用し、2021年から2024年に製造されたテスト対象の15個すべてのDDR5メモリチップでビット反転を引き起こします。

これらのビット反転を利用した潜在的な攻撃シナリオとしては、同一ホスト上の仮想マシンのRSA-2048鍵を標的にしてSSH認証を突破したり、sudoバイナリを利用してローカル権限をrootユーザーに昇格させたりすることが挙げられます。

「現実世界で使用されているDRAMデバイスはアップデートできないため、今後何年も脆弱なまま残るでしょう」と研究者らは述べています。「私たちはリフレッシュレートを3倍にすることを推奨します。これにより、テストシステムではPhoenixによるビット反転を防ぐことができました。」

この発表は、ジョージ・メイソン大学とジョージア工科大学の研究チームが、それぞれOneFlipおよびECC.failと呼ばれる2種類のRowHammer攻撃を詳述した数週間後に行われました。

OneFlipは、単一のビット反転を引き起こしてディープニューラルネットワーク(DNN)モデルの重みを変更し、意図しない挙動を発生させることを中心にしています。一方、ECC.failはECCメモリを搭載したDDR4サーバーマシンに対して有効な、初のエンドツーエンドRowHammer攻撃と説明されています。

「PCとは異なり、サーバーにはメモリデータ破損(例:RowHammerや宇宙線によるビット反転)に対する追加の保護(エラー訂正コードなど)が備わっています」と研究者らは述べています。「これらはメモリ内のビット反転を検出し、場合によっては修正することも可能です。ECC.failは、特定のメモリ位置でRowHammerによるビット反転を慎重に誘発することで、これらの保護を回避します。」

翻訳元: https://thehackernews.com/2025/09/phoenix-rowhammer-attack-bypasses.html