2025年9月16日Ravie Lakshmanan広告詐欺 / モバイルセキュリティ

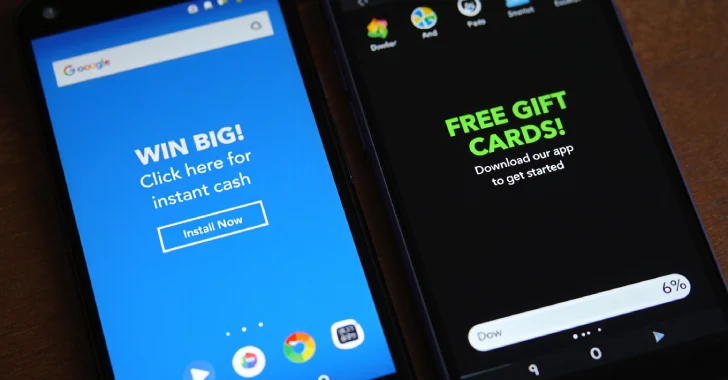

SlopAdsと呼ばれる大規模な広告詐欺およびクリック詐欺のオペレーションは、224個のアプリを運用し、合計で228の国と地域で3,800万回のダウンロードを集めていました。

「これらのアプリはステガノグラフィを使って詐欺ペイロードを配信し、脅威アクターが所有するキャッシュアウトサイトへ隠れたWebViewでアクセスすることで、不正な広告インプレッションやクリックを生成します」と、HUMANのSatori Threat Intelligence and Research Teamは報告書でThe Hacker Newsに伝えました。

「SlopAds」という名前は、これらのアプリが大量生産されている可能性が高いことや、脅威アクターがコマンド&コントロール(C2)サーバー上でStableDiffusion、AIGuide、ChatGLMなどのAI関連サービスを利用していることに由来しています。

同社によると、このキャンペーンはピーク時に1日あたり23億件の入札リクエストを占めており、SlopAdsアプリからのトラフィックは主に米国(30%)、インド(10%)、ブラジル(7%)から発生していました。Googleはすでに問題のアプリをすべてPlayストアから削除し、脅威を実質的に阻止しました。

この活動が際立っているのは、SlopAds関連アプリがダウンロードされると、モバイルマーケティングアトリビューションSDKに問い合わせて、そのアプリがPlayストアから直接(オーガニックに)ダウンロードされたのか、広告をクリックしてPlayストアにリダイレクトされた結果(非オーガニック)なのかを確認する点です。

不正行為は、アプリが広告クリック後にダウンロードされた場合のみ開始され、その際にC2サーバーから広告詐欺モジュール「FatModule」をダウンロードします。一方、オーガニックにインストールされた場合は、アプリはストアページで宣伝されている通りに動作します。

「特定の条件下でのみ詐欺を行うアプリの開発・公開から、何重にも難読化を重ねる手法まで、SlopAdsはデジタル広告エコシステムへの脅威がますます巧妙化していることを裏付けています」とHUMANの研究者は述べています。

「この手法は、脅威アクターにとってより完全なフィードバックループを生み出し、デバイスがセキュリティ研究者によって調査されていないと判断した場合のみ詐欺を発動します。悪意のあるトラフィックを正規のキャンペーンデータに混ぜ込むことで、検出を困難にしています。」

FatModuleは、APKを隠した4つのPNG画像ファイルによって配信され、これが復号・再構築されてデバイスやブラウザ情報を収集し、隠れたWebViewを使って広告詐欺を行います。

「SlopAdsのキャッシュアウト手法の一つは、脅威アクターが所有するHTML5(H5)ゲームやニュースサイトを通じて行われます」とHUMANの研究者は述べています。「これらのゲームサイトは頻繁に広告を表示し、サイトが読み込まれるWebViewが隠されているため、WebViewが閉じられるまでに多数の広告インプレッションやクリックで収益化できます。」

SlopAdsアプリを宣伝するドメインは、Tier-2 C2サーバーとして機能するad2[.]ccという別のドメインにリンクしていることが判明しています。全体で、このようなアプリを宣伝する約300のドメインが特定されています。

この動きは、HUMANが広告詐欺スキーム「IconAds」の一環として、別の352個のAndroidアプリを指摘してからわずか2か月余り後のことです。

「SlopAdsは、ステルス性や条件付きの詐欺実行、急速なスケーリング能力など、モバイル広告詐欺の進化する巧妙さを浮き彫りにしています」と、HUMANのCISOであるGavin Reid氏は述べています。

翻訳元: https://thehackernews.com/2025/09/slopads-fraud-ring-exploits-224-android.html