脆弱性のトレッドミル#

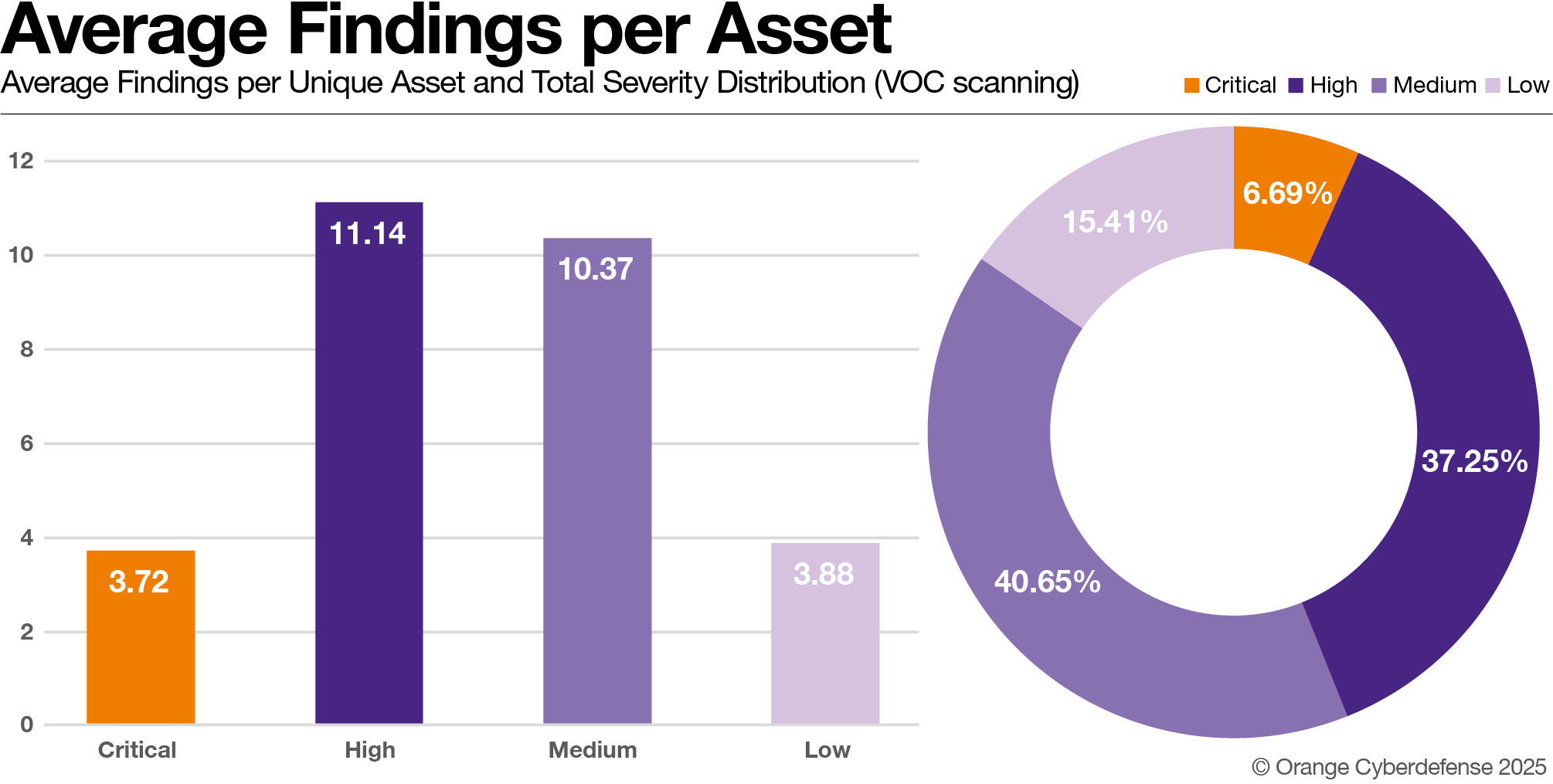

脆弱性管理の反応的な性質と、ポリシーやプロセスによる遅延が組み合わさり、セキュリティチームに負担をかけています。キャパシティは限られており、すべてを即座に修正するのは困難です。私たちの脆弱性オペレーションセンター(VOC)のデータセット分析では、68,500のユニークな顧客資産にわたって1,337,797のユニークな発見(セキュリティ問題)が特定されました。そのうち32,585が異なるCVEであり、10,014がCVSSスコア8以上でした。これらの中で、外部資産には11,605の異なるCVEがあり、内部資産には31,966があります。このCVEの量では、一部が未修正のままになり、妥協を招くのも不思議ではありません。

なぜ私たちはこの状況に陥っているのか、何ができるのか、そしてより良いアプローチがあるのか?

脆弱性報告の現状、脅威と悪用による脆弱性の優先順位付け、統計的確率の検討、リスクについて簡単に議論します。最後に、管理チームに危機対応の柔軟性を与えながら、脆弱性の影響を最小限に抑えるための解決策を考えます。これにより良い印象を与えることができますが、完全なストーリーが欲しい場合は、年次報告書であるセキュリティナビゲーターで見つけることができます。

私がCVEするものをあなたはCVEできますか?#

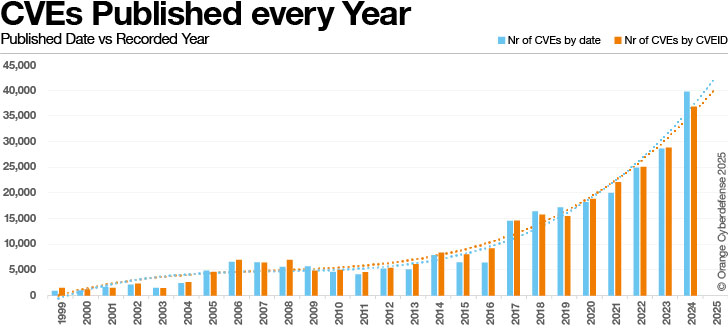

西側諸国と組織は、共通脆弱性識別子(CVE)と共通脆弱性評価システム(CVSS)を使用して脆弱性を追跡し評価しています。これらはMITREやNISTのような米国政府資金提供プログラムによって監督されています。2024年9月までに、25年間活動してきたCVEプログラムは264,000以上のCVEを公開し、2025年4月15日までに「拒否」または「延期」を含む合計CVE数は約290,000に増加しました。

NISTの国家脆弱性データベース(NVD)は、CVE番号付与機関(CNA)に依存してCVEを記録し、初期のCVSS評価を行います。これによりプロセスが拡大されますが、偏りも生じます。重大な脆弱性の開示は、影響、関連性、正確性について研究者とベンダー間の意見の相違により複雑化し、広範なコミュニティに影響を与えます[1, 2]。

2025年4月までに、2024年3月に発生した官僚的な遅延により、NVDには24,000以上の未強化CVEのバックログが蓄積されました[3, 4]。この一時的な停止により、システムの脆弱性が報告され続けているにもかかわらず、CVE強化が一時的に停止され、このシステムの脆弱性が劇的に示されました。この一時的な停止により、まだ解消されていないこのバックログが生じました。

2025年4月15日、MITREは、米国国土安全保障省がMITREとの契約を更新しないことを発表し、CVEプログラムに直接影響を与えました[15]。これにより、CVEの将来とサイバーセキュリティ実務者への影響について多くの不確実性が生じました。幸いなことに、強力なコミュニティと業界の反応により、CVEプログラムの資金は延長されました[16]。

CVEとNVDは脆弱性情報の唯一のソースではありません。私たちを含む多くの組織が、MITREのCVEプログラムやNIST NVDよりも多くの脆弱性を追跡する独立した製品を開発しています。

2009年以来、中国は独自の脆弱性データベースCNNVDを運営しており[5]、技術的に価値のあるリソースとなる可能性があります[6, 7]が、政治的な障壁により協力は難しいです。さらに、すべての脆弱性が即座に開示されるわけではなく、盲点を生み出し、一部は検出されずに悪用されることがあります—いわゆる0デイです。

2023年、Googleの脅威分析グループ(TAG)とMandiantは、主にモバイルデバイス、オペレーティングシステム、ブラウザ、その他のアプリケーションに影響を与える97のゼロデイエクスプロイトを特定しました。一方、CVE辞書の脆弱性の約6%しか悪用されたことがなく[8]、2022年の調査では、組織の半数が毎月15.5%以下の脆弱性しか修正していないことが示されています[9]。

CVEはセキュリティマネージャーにとって重要ですが、完璧ではなく、任意のシステムであり、世界的に規制されているわけでも普遍的に採用されているわけでもありません。

このブログでは、日常業務での依存をどのように減らすかについても探ります。

脅威に基づく情報#

その欠点にもかかわらず、CVEシステムはセキュリティに影響を与える可能性のある脆弱性に関する貴重な情報を提供します。しかし、多くのCVEに対処する必要があるため、脅威アクターによって悪用される可能性が高いものを優先する必要があります。

インシデントレスポンスとセキュリティチーム(FIRST)SIGによって開発されたエクスプロイト予測スコアリングシステム(EPSS)は、脆弱性が実際に悪用される可能性を予測するのに役立ちます。EPSSの情報を使用して、セキュリティマネージャーは、広範なカバレッジのためにできるだけ多くのCVEを修正するか、効率を最大化し悪用を防ぐために重要な脆弱性に焦点を当てることができます。両方のアプローチには利点と欠点があります。

カバレッジと効率のトレードオフを示すために、潜在的なパッチを表すデータセット(VOCデータセット)と、CISA KEV[10]、倫理的ハッキングの発見、CERT脆弱性インテリジェンスウォッチサービスからのデータを含む実際に悪用された脆弱性を表すもう一つのデータセットが必要です。

Security Navigator 2025が登場 – 今すぐダウンロード#

新しくリリースされたSecurity Navigator 2025は、現在のデジタル脅威に関する重要な洞察を提供し、135,225件のインシデントと20,706件の確認された侵害を記録しています。単なる報告書ではなく、安全なデジタル環境をナビゲートするためのガイドとして機能します。

内容は?##

- 📈 詳細分析: CyberSOC、脆弱性スキャン、ペンテスト、CERT、Cy-X、ダークネット監視からのランサムウェア観察の統計。

- 🔮 未来に備える: セキュリティ予測と現場からのストーリーで自分を装備。

- 👁️ セキュリティ深掘り: ハクティビスト活動やLLM/生成AIに関連する新たなトレンドについてのブリーフィング。

サイバーセキュリティで一歩先を行く。あなたの必須ガイドが待っています!

EPSSのしきい値は、野生で悪用される可能性に基づいてパッチを適用するCVEのセットを選択するために使用されます。修正セットと悪用された脆弱性セットの重複を使用して、選択した戦略の効率、カバレッジ、および努力を計算できます。

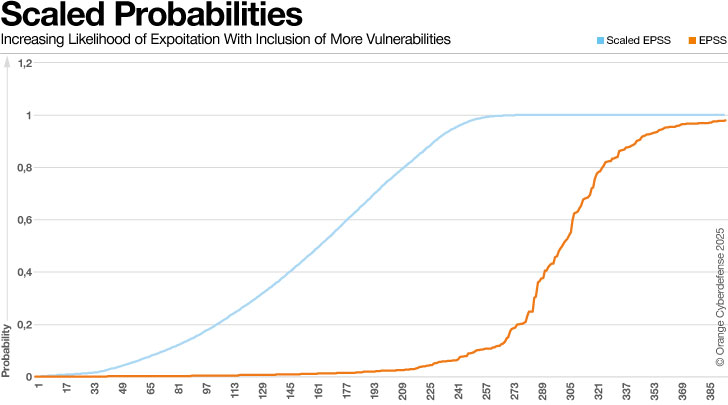

EPSSは、特定のシステムではなく、野生で脆弱性が悪用される可能性を予測します。しかし、確率は「スケール」できます。例えば、コインを1回投げると表が出る確率は50%ですが、10回投げると少なくとも1回表が出る確率は99.9%に上がります。このスケーリングは補完ルールを使用して計算されます[13]。これは、失敗の確率を1から引くことで望ましい結果の確率を見つけます。

FIRSTが説明するように、「EPSSは特定の脆弱性が悪用される確率を予測し、サーバー、サブネット、または全企業にわたって少なくとも1つのイベントが発生する確率を計算することで脅威を推定するためにスケールできます。」[14, 15]

EPSSを使用すると、同様に補完ルールを使用してリストから少なくとも1つの脆弱性が悪用される可能性を計算できます。

例を示すために、公共行政セクターのクライアントのVOCスキャンデータから397の脆弱性を分析しました。以下のチャートが示すように、ほとんどの脆弱性は位置276で急上昇するまで低いEPSSスコアを持っていました。チャートには、補完ルールを使用したスケールされた悪用の確率も示されており、最初の264の脆弱性のみを考慮した場合に効果的に100%に達します。

チャートのスケールされたEPSS曲線(左)が示すように、より多くのCVEが考慮されるにつれて、野生での悪用の確率が非常に急速に増加します。265の異なるCVEが考慮されると、野生での悪用の確率は99%を超えます。このレベルは、高いEPSSを持つ個々の脆弱性が考慮される前に達成されます。スケールされたEPSS値が99%を超えるとき(位置260)、最大EPSSはまだ11%(0.11)未満です。

この例は、インターネットにさらされた脆弱性に関する実際のクライアントデータに基づいており、システム数が増えるにつれて脆弱性の優先順位付けがどれほど困難になるかを示しています。

EPSSは、脆弱性が野生で悪用される確率を提供し、防御者にとって役立ちますが、複数の脆弱性が関与する場合、この確率がどれほど迅速にスケールするかを示しました。十分な脆弱性があると、個々のEPSSスコアが低くても、1つが悪用される現実的な確率があります。

天気予報が「雨の可能性」を予測するのと同様に、エリアが大きいほど、どこかで雨が降る可能性が高くなります。同様に、悪用の確率をゼロに近づけることはおそらく不可能です。

攻撃者の確率#

脆弱性管理プロセスの検討に統合すべき3つの重要な真実を特定しました:

- 攻撃者は特定の脆弱性に焦点を当てているわけではなく、システムの侵害を目指しています。

- 脆弱性の悪用は妥協への唯一の道ではありません。

- 攻撃者のスキルと粘り強さのレベルは異なります。

これらの要因により、EPSSと確率の分析を拡張し、攻撃者が任意のシステムを妥協する可能性を考慮し、それをスケールしてネットワーク内のシステムを妥協し、残りにアクセスを与える可能性を決定できます。

各ハッカーがシステムを妥協する「確率」を持っていると仮定でき、この確率はスキル、経験、ツール、時間に基づいて増加します。その後、確率スケーリングを続けて、より広範なコンピュータ環境に対する攻撃者の成功を評価できます。

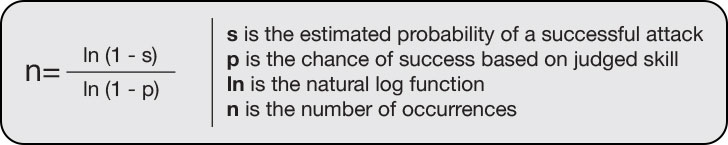

忍耐強く、検出されないハッカーがいる場合、グラフへのアクセスを与えるシステムを侵害するために統計的に必要な試行回数はどれくらいですか?これに答えるには、この方程式の形で再構築された二項分布を適用する必要があります[16, 17]:

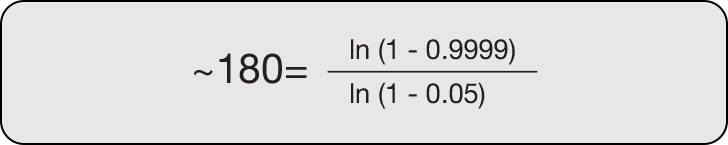

この方程式を使用して、特定のスキルレベルの攻撃者が必要とする試行回数を推定できます。例えば、攻撃者A1がシステムごとに5%の成功率(20回に1回)を持っている場合、成功を99.99%確実にするために最大180システムをターゲットにする必要があります。

別の攻撃者A2が10%の成功率(10回に1回)を持っている場合、少なくとも1回の成功を確保するために約88ターゲットが必要であり、より熟練した攻撃者A3が20%の成功率(5回に1回)を持っている場合、同じ確率のために約42ターゲットが必要です。

これらは確率であり、攻撃者は最初の試行で成功するか、期待される成功率に達するために複数の試行が必要です。実際の影響を評価するために、私たちのビジネスのシニアペネトレーションテスターに調査を行い、インターネットに接続された任意のターゲットに対する成功率は約30%であると推定しました。

熟練した攻撃者が単一のマシンを妥協する確率が5%から40%であると仮定すると、1つの成功した妥協をほぼ保証するために必要なターゲットの数を推定できます。

その影響は驚くべきものです:わずか100の潜在的なターゲットで、適度に熟練した攻撃者でも少なくとも1回は成功することがほぼ確実です。典型的な企業では、この単一の妥協がしばしばより広範なネットワークへのアクセスを提供し、企業は通常数千のコンピュータを考慮する必要があります。

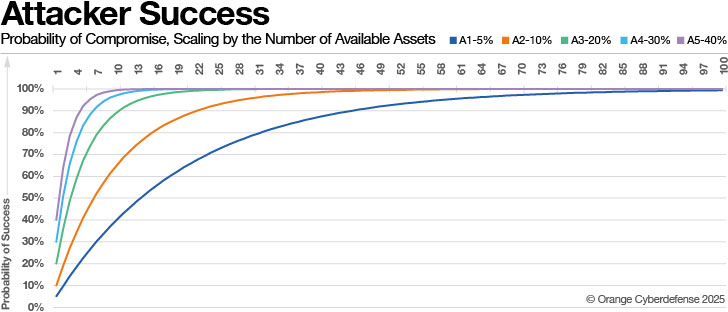

脆弱性管理の再考#

将来に向けて、個々のシステムからの妥協に対して免疫がある環境とアーキテクチャを考案する必要があります。短期的には、脆弱性管理へのアプローチを変更する必要があると主張します。

現在の脆弱性管理アプローチはその名前に根ざしており、「脆弱性」(CVE、CVSS、EPSS、誤設定、エラーなどで定義される)とその「管理」に焦点を当てています。しかし、CVEの量、速度、重要性を制御することはできず、新しいインテリジェンスに対して常に反応する必要があります。

EPSSは、野生で悪用される可能性のある脆弱性を優先するのに役立ち、実際の脅威を表し、私たちを反応モードに追い込みます。緩和は脆弱性に対処しますが、私たちの対応は実際には脅威に対抗することに関するものであり、このプロセスは脅威緩和と呼ばれるべきです。

前述のように、単に脆弱性インテリジェンスに反応することで大企業の脅威に効果的に対抗することは統計的に不可能です。リスク削減は私たちができる最善のことです。サイバーリスクは、システムの資産をターゲットにし、脆弱性を活用し、そのような攻撃の潜在的な影響を持つ脅威から生じます。リスクに対処することで、管理および緩和するために制御できる領域が増えます。

脅威緩和#

脅威緩和は、脅威を特定し、その関連性を評価し、それを緩和するための行動を取る動的で継続的なプロセスです。この対応には、パッチ適用、再構成、フィルタリング、補償制御の追加、または脆弱なシステムの削除が含まれます。EPSSは、他の脅威および脆弱性インテリジェンスのソースを補完する貴重なツールです。

しかし、確率のスケーリング性により、EPSSは大規模な内部環境ではあまり役に立ちません。EPSSは「野生で」悪用される可能性のある脆弱性に焦点を当てているため、インターネットに直接さらされているシステムに最も適用されます。したがって、脅威緩和の努力は主に外部にさらされているシステムを対象とすべきです。

リスク削減#

サイバーリスクは、脅威、脆弱性、影響の産物です。「脅威」はほとんど制御できませんが、大規模な環境で特定の脆弱性にパッチを当てても、妥協のリスクを大幅に低下させることはありません。したがって、リスク削減は3つの重要な努力に焦点を当てるべきです:

- 攻撃面の削減:妥協の確率はスケールとともに増加するため、攻撃面を縮小することで削減できます。優先事項は、管理されていないまたは不要なインターネットに面したシステムを特定し削除することです。

- 影響の制限:ランバートの法則は、攻撃者が「グラフ」にアクセスして移動する能力を制限することを推奨します。これは、ネットワーク、権限、アプリケーション、データのすべてのレベルでのセグメンテーションによって達成されます。ゼロトラストアーキテクチャは、この目標のための実用的な参照モデルを提供します。

- ベースラインの改善:報告または発見された特定の脆弱性に焦点を当てる代わりに、全体的な脆弱性の数と重大度を体系的に削減することで、妥協のリスクが低下します。このアプローチは、効率と投資収益率を優先し、長期的なリスク削減のために現在の急性の脅威を無視します。

脅威緩和とリスク削減を分離することで、特定の脅威に反応する絶え間ないサイクルから解放され、より効率的で戦略的なアプローチに焦点を当て、他の優先事項のためのリソースを解放できます。

効率的なアプローチ#

このアプローチは、リソースを最適化するために体系的に追求できます。焦点は「脆弱性の管理」から、回復力のあるアーキテクチャとベースライン構成の設計、実装、検証にシフトします。これらのベースラインがセキュリティによって設定されると、ITはその実装とメンテナンスを引き継ぐことができます。

ここでの鍵は、内部システムにパッチを当てる「トリガー」が、システム所有者と合意した新しい承認済みベースラインへのアップグレードのための事前定義された計画であることです。このアプローチは、最新の脆弱性を追いかけるよりもはるかに混乱が少なく、効率的であることが確実です。

脆弱性スキャンは、正確な資産インベントリを作成し、非準拠システムを特定するために重要です。それは既存の標準化されたプロセスをサポートし、それらをトリガーするのではなく、サポートすることができます。

未来を形作る#

CVE、CVSS、EPSSによって表されるランダムに発見され報告された脆弱性の圧倒的な猛攻撃は、私たちの人々、プロセス、技術にストレスを与えています。私たちは効果的に20年以上にわたって脆弱性管理に同じ方法で取り組んできましたが、成功は中程度です。

システムの設計、構築、維持の方法を再考する時が来ました。

新しい戦略のためのテンプレート#

2030年以降のセキュリティ戦略を考慮するための重要な要素:

- ソースから始める

- 人間の要素

- 人間の強みを活用し、その弱点を予測します。

- 上級管理職や経営陣からのサポートを得ます。

- ブロッカーではなく、イネーブラーであること。

脅威に基づく意思決定

- インシデントから学び、何が悪用されているかに焦点を当てます。

- 自分の能力に基づいて修正を強化するための戦略を使用します。

脅威モデリングとシミュレーション

- 脅威モデルを使用して潜在的な攻撃経路を理解します。

- 倫理的ハッキングを実施して、実際の脅威に対して環境をテストします。

システムアーキテクチャと設計

- 脅威モデルとシミュレーションを適用して、新しいシステムの仮定を検証します。

- 攻撃面を体系的に削減します。

- 既存のシステムを見直して深層防御を強化します。

- SASEとゼロトラストを単なる技術ではなく戦略として扱います。

需要/デフォルトによるセキュリティ

- 正式なポリシーを実施して、セキュリティを企業文化に組み込みます。

- ベンダーやサプライヤーが積極的なセキュリティ改善プログラムを持っていることを確認します。

これにはもっと多くのことがあります。これは、Security Navigator 2025での脆弱性に関するカバレッジの抜粋に過ぎません。制御を取り戻す方法、異なる業界が脆弱性スクリーニング操作でどのように比較されるか、生成AIなどの要因がサイバーセキュリティにどのように影響するかについてもっと知りたい場合は、ダウンロードページにアクセスして完全なレポートを入手することをお勧めします!

注: この記事は、Orange CyberdefenseのシニアセキュリティリサーチャーであるWicus Rossによって専門的に執筆され、寄稿されました。

翻訳元: https://thehackernews.com/2025/05/beyond-vulnerability-management-cves.html