大企業はますますスリム化しており、そのことをCEOたちは積極的にアピールしています。ウェルズ・ファーゴは5年間で従業員数を23%削減し、バンク・オブ・アメリカは2010年以降88,000人を削減、ベライゾンのCEOも最近「人員は常に減少している」と誇らしげに語っています。かつては企業の苦境のサインだったものが、今や効率的な運営やAI活用の象徴として経営陣に称賛されるようになりました。

しかし、経営層が「少ないリソースでより多くを成し遂げる」と謳う一方で、CISOたちはリソース不足に直面し、予防可能なセキュリティインシデントのコストは指数関数的に増大しています。すでに限界まで引き伸ばされているセキュリティチームと、開発者とセキュリティ担当者の比率が持続不可能なレベルに達する中、これらの人員削減は、すでに疲弊したチームをさらに追い詰めています。このような人員最適化の流れの中で、ハードコーディングされたシークレットは、もはや手作業や後手の対応では管理しきれない、特に危険な死角となっています。

数字は嘘をつかない#

認証情報クライシスはすでに現実です。IBMの最新調査によると、侵害の86%は盗まれた、または漏洩した認証情報が関与しており、これらのインシデントの特定と封じ込めにかかる平均期間は驚異の292日にも及びます。

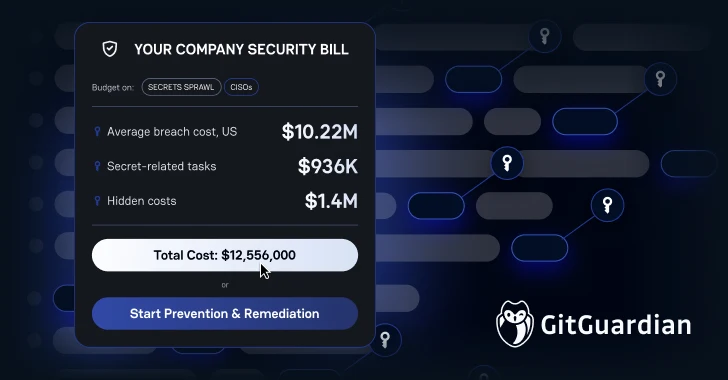

経済的リスクはかつてないほど高まっています。米国では侵害コストが過去最高の1,022万ドルに達し、規制違反による罰金や検出コストの増加が要因となっています。特に認証情報に起因するインシデントでは、HashiCorpの調査によれば、これらの侵害は75万ドルの追加コストをもたらし、ハードコーディングされたシークレットが関与した場合、米国企業は1,100万ドルを超える潜在的コストに直面します。

しかし、隠れたコストはさらに壊滅的かもしれません。組織はシークレットを手作業で管理するために、年間約140万ドルを浪費しています。これには、認証情報のローテーションや漏洩調査に費やされる開発者の時間(93万6,000ドル)、およびセキュリティアナリストが誤検知の対応や漏洩認証情報の追跡に費やすコスト(50万ドル超)が含まれます。

現実の影響もすでに顕在化しています。Canvaでは、たった1つのシークレット漏洩が複数チームにわたり数日間のダウンタイムを引き起こし、本来プロダクト開発に充てるべきエンジニアリングリソースが消費されました。

なぜスリムなチームがリスクを増幅させるのか#

人員削減は、インシデントの平均修復時間をさらに長引かせ、292日という平均封じ込め期間はより危険なものとなります。各セキュリティインシデントは、すでに限界のチームを本来の業務から引き離し、スリムな組織には許容できない高コストなコンテキストスイッチングを生み出します。

チームが縮小する一方で、問題の範囲は拡大し続けています。大規模組織には、管理されていないシークレットがコードリポジトリ、CI/CDパイプライン、Slackチャンネル、Jiraチケット、コラボレーションプラットフォームなどに数千単位で散在しています。

HashiCorpの調査によれば、これらのシークレットの最大40%が高リスクカテゴリに該当し、多くの場合、直接プロダクション環境へのアクセスを提供しています。

これにより乗数効果が生まれます。1つのハードコーディングされたAPIキーが、ラテラルムーブメント、サプライチェーンの侵害、大規模なランサムウェア展開を可能にします。最近のs1ngularity攻撃はその典型例です。GitHub Actionのトークン窃取プルリクエストから始まり、Nxパッケージが侵害され、2,349件の認証情報が盗まれ、攻撃者は10,000以上のプライベートリポジトリを公開して82,901件の追加シークレットを流出させました。

戦略的対応:量より精度#

GitGuardianのシークレットセキュリティへのアプローチは、根本的な真実を認識しています。検出だけでは不十分です。効果的な修復がなければ、アラートはすでに限界のチームを圧倒する高コストなノイズとなります。スリムなセキュリティ運用を担うCISOにとって、この違いは極めて重要です。

シークレットは従来の脆弱性とは根本的に異なる課題をもたらします。開発者が通常コードの脆弱性を独力で修正できるのに対し、漏洩したシークレットの修復には、より広範なインフラのコンテキスト――そのシークレットがどのサービスで使われているか、どのシステムが依存しているか、誰がローテーション権限を持つか――の理解が必要です。これはしばしば、開発、プラットフォーム、DevOps各チーム間の調整を求められ、それぞれが独自の優先順位やワークフローを持っています。セキュリティチームがすでに手一杯の状況では、このコンテキストを手作業で集めるのは極めて高コストとなり、迅速な修正で済むはずの問題が、複雑で多チームにまたがる数週間規模の調査へと発展します。

先進的なプラットフォームは今や、「何が漏洩しているか?」から「漏洩の規模はどれほどか?」へと焦点を移し、役割、権限、所有者、脅威範囲などのコンテキスト情報を提供しています。この包括的アプローチは、年間50万ドル超のアナリスト工数を浪費させる誤検知問題に直接対処します。

効果的な修復フレームワークは、スリムなチームの制約に完全に合致します:

プロアクティブな検出: コミット時の予防的スキャンと既存漏洩へのリアクティブスキャンを両立するプラットフォームは、問題が292日間も放置される前に発見・対応できます。

明確なオーナーシップ: 曖昧なアラートを一斉送信するのではなく、最新ツールはすべてのシークレットに責任者を割り当て、該当開発者に完全なコンテキスト付きで通知します。これにより、シークレットの所有者を探し回る無駄な時間が排除されます。

情報に基づく意思決定: チームはシークレットの正確な場所、何をアンロックするか、まだ有効かどうかを把握できます。上述のHashicorp調査によれば、このターゲット型アプローチにより、手作業調査による年間93万6,000ドルの生産性損失を防げます。

ワークフロー統合: 開発者は既存ツール内で直接修復ガイダンスを受け取れるため、スリムなチームを悩ませるコンテキストスイッチングコストが削減されます。先進的なプラットフォームは、シークレットの自動失効や、バージョン管理システム内で直接コード修正プルリクエストを生成する機能も提供しており、開発者が普段使う場所で対応できるようになっています。

GitGuardianのアプローチは、シークレットがハードコーディングされているファイルやコード行を特定することで、インシデント対応の経済性を一変させます。開発者がコードベース全体を何時間も探し回るのではなく、必要な箇所に集中できます。リアルタイムの修復トラッキングにより、セキュリティチームは手作業の監督なしで可視性を確保できます。

この精度重視のアプローチは、縮小されたセキュリティチームが直面する本質的課題――「少ないリソースでより多くを、しかもセキュリティを維持しながら」――に直接応えます。

翻訳元: https://thehackernews.com/2025/09/lean-teams-higher-stakes-why-cisos-must.html