ソースコードエディタ、スマートビルボード、ウェブサーバーに共通するものは何でしょうか?それらはすべて攻撃の発射台となっています。サイバー犯罪者が「インフラストラクチャ」と見なすものを再考しているためです。高価値のターゲットを直接狙うのではなく、脅威アクターは今、見過ごされがちなものを静かに乗っ取っています。古いソフトウェア、未修正のIoTデバイス、オープンソースパッケージなどです。これは単に巧妙なだけでなく、侵入、持続、回避が大規模に行われる方法を再形成しています。

⚡ 今週の脅威#

5SocksプロキシがIoTとEoLシステムを使用して法執行作戦で解体される — オランダと米国の当局による共同法執行作戦により、anyproxy[.]netおよび5socks[.]netとして知られる犯罪プロキシネットワークが解体されました。このネットワークは、数千の感染したIoT(Internet of Things)およびEoL(End-of-Life)デバイスによって動かされ、悪意のあるアクターに匿名性を提供するためのボットネットに登録されていました。2004年から活動していたこの違法プラットフォームは、主に米国、カナダ、エクアドルに位置する感染デバイスを使用して、毎日7,000以上のオンラインプロキシを広告していました。攻撃は、既知のセキュリティ欠陥に対して脆弱なIoTデバイスを標的にし、TheMoonというマルウェアを展開しました。この展開は、他の2つの法執行作戦が、マネーロンダリングを促進するためのeXch暗号通貨取引所と、世界中で数千のサイバー攻撃を開始するために使用された6つのDDoS-for-hireサービスを倒したことに続くものです。

🔔 トップニュース#

- COLDRIVERがClickFixを使用してLOSTKEYSマルウェアを配布 — ロシアに関連する脅威アクターであるCOLDRIVERが、ClickFixのようなソーシャルエンジニアリングの誘引を使用したスパイ活動キャンペーンの一環として、新しいマルウェアLOSTKEYSを配布していることが観察されました。2025年1月、3月、4月に検出された攻撃は、西側政府や軍の現職および元顧問、ジャーナリスト、シンクタンク、NGO、ウクライナに関連する個人を標的にしました。LOSTKEYSは、ハードコーディングされた拡張子とディレクトリのリストからファイルを盗み、システム情報と実行中のプロセスを攻撃者に送信するように設計されています。

- Playランサムウェア攻撃がCVE-2025-29824をゼロデイとして悪用 — Playランサムウェアファミリーに関連する脅威アクターが、米国の未公開の組織を標的にした攻撃の一環として、Microsoft Windowsの最近パッチが適用されたセキュリティ欠陥をゼロデイとして悪用しました。攻撃は、Microsoftが先月パッチを適用したCommon Log File System(CLFS)ドライバーの特権昇格の欠陥であるCVE-2025-29824を利用しました。とはいえ、攻撃では実際にランサムウェアは展開されませんでした。しかし、Playランサムウェアの運用で知られるカスタム情報スティーラーであるGrixbaが使用されました。

- NSOグループがWhatsAppに1億6800万ドルの損害賠償を命じられる — イスラエルの会社NSOグループは、Metaが所有するWhatsAppに対して約1億6800万ドルの金銭的損害賠償を支払うよう米国の連邦陪審に命じられました。これは、イスラエルの会社がWhatsAppサーバーを悪用して、世界中の1,400人以上を標的とするPegasusスパイウェアを展開したことで米国の法律に違反したと連邦裁判官が判断してから4か月以上経った後のことです。さらに、陪審は、WhatsAppのエンジニアが攻撃ベクトルをブロックするために行った重要な努力に対して、NSOグループがWhatsAppに444,719ドルの補償的損害賠償を支払う必要があると判断しました。WhatsAppは2019年にNSOグループを訴え、ジャーナリスト、人権活動家、政治的反体制派を標的とするために、メッセージングアプリの当時のゼロデイ脆弱性を悪用したと非難しました。NSOグループは判決に対して上訴すると述べています。

- 3つの悪意のあるnpmパッケージがCursorユーザーを標的に — sw-cur、sw-cur1、aiide-curという名前の3つの悪意のあるnpmパッケージが、人気のあるAI(人工知能)を搭載したソースコードエディタであるCursorのApple macOSバージョンを標的にするように設計されたものとしてnpmレジストリでフラグされました。これらのパッケージは「最も安価なCursor API」を提供していると主張していますが、ソフトウェアに関連する正当なファイルを変更して、侵害されたシステムで任意のコードを実行する機能を含んでいます。パッケージはnpmからのダウンロードが可能であり、これまでに3,200回以上ダウンロードされています。この発見は、脅威アクターが他の正当なライブラリや開発者システムに既にインストールされているソフトウェアに悪意のある変更を加える手段として、悪意のあるnpmパッケージを使用する新たなトレンドを示しています。

- SysAidがプレ認証RCEを可能にする4つの欠陥を修正 — SysAid ITサポートソフトウェアのオンプレミスバージョンにおける複数のセキュリティ欠陥が、特権を持つプレ認証のリモートコード実行を達成するために連鎖される可能性があります。これらの欠陥は、CVE-2025-2775、CVE-2025-2776、CVE-2025-2777(CVSSスコア: 9.3)、およびCVE-2025-2778として追跡されており、ソフトウェアのバージョン24.4.60 b16で修正されています。

- ハッカーがMirai攻撃でSamsung MagicINFO、GeoVision IoTの欠陥を悪用 — 脅威アクターは、GeoVisionのエンドオブライフ(EoL)IoTデバイスのセキュリティ欠陥と、Samsung MagicINFO 9サーバーに影響を与える未修正の脆弱性を悪用して、DDoS攻撃を実行するためのMiraiボットネットのバリアントにそれらを組み込んでいます。ユーザーは、GeoVisionデバイスをサポートされているモデルにアップグレードし、Samsung MagicINFO 9サーバーインスタンスをパブリックインターネットから切断することを推奨されます。

- DoJがBlack Kingdomランサムウェアを展開したイエメン国民を起訴 — 米国司法省(DoJ)は、2021年3月から2023年6月にかけて、米国の企業、学校、病院を含む世界的なターゲットに対してBlack Kingdomランサムウェアを展開したとして、36歳のイエメン国民Rami Khaled Ahmedを起訴しました。Ahmedは、Microsoft Exchange Serverの脆弱性であるProxyLogonを悪用してランサムウェアを開発および展開したとされています。2021年6月にKasperskyが発表したレポートでは、このランサムウェアは「アマチュア的」であり、主要なランサムウェアスキームに関連する複雑さや洗練さに欠けていると説明されています。

- Golden ChickensがTerraStealerV2とTerraLoggerマルウェアで復活 — サイバー犯罪グループGolden Chickensが再び注目を集めています。今回は、資格情報、暗号通貨ウォレットデータ、ブラウザ拡張情報、キーストロークを盗むための新しいツールセットを持っています。この発見は、脅威アクターがマルウェア・アズ・ア・サービス(MaaS)オファリングを進化させ続けていることの最新の証拠を示しています。Golden Chickensは、Venom Spiderとも呼ばれ、長らくMore_eggsマルウェアに関連付けられています。データを吸い取る対抗物であるTerraStealerV2とは異なり、TerraLoggerは被害者がマシンに入力したキーストロークをキャプチャすることで、よりシンプルですが危険性の低くないアプローチを取ります。データ流出メカニズムがないことは、彼らのより広範なツールセットの一部としてモジュールとして使用されている可能性が高いことを示唆しています。

️🔥 トレンドのCVE#

攻撃者はソフトウェアの脆弱性を好みます。それはシステムへの簡単な入り口です。毎週、新たな欠陥が現れ、パッチを適用するまでの時間が長すぎると、小さな見落としが大きな侵害に変わる可能性があります。以下は、今週知っておくべき重要な脆弱性です。ソフトウェアを迅速に更新し、攻撃者を締め出してください。

今週のリストには、— CVE-2025-32819, CVE-2025-32820, CVE-2025-32821 (SonicWall), CVE-2025-20188 (Cisco IOS XE Wireless Controller), CVE-2025-27007 (OttoKit), CVE-2025-24977 (OpenCTI), CVE-2025-4372 (Google Chrome), CVE-2025-25014 (Elastic Kibana), CVE-2025-4318 (AWS Amplify Studio), CVE-2024-56523, CVE-2024-56524 (Radware Cloud Web Application Firewall), CVE-2025-27533 (Apache ActiveMQ), CVE-2025-26168, CVE-2025-26169 (IXON VPN), CVE-2025-23123 (Ubiquiti UniFi Protect Cameras), CVE-2024-8176 (libexpat), and CVE-2025-47188 (Mitel 6800 Series, 6900 Series, and 6900w Series SIP Phones).

📰 サイバー世界の周辺#

- Bluetooth SIGがBluetooth 6.1をリリース — Bluetooth Special Interest Groupは、Resolvable Private Addresses(RPA)によるデバイスプライバシーの向上を伴うBluetooth 6.1のリリースを発表しました。この機能は、「アドレス変更のタイミングをランダム化することで、第三者がデバイスの活動を追跡したり、時間をかけて関連付けたりすることを非常に困難にする」とSIGは述べています。

- AIの不手際が偽のバグ報告の増加を招く — ソフトウェアサプライチェーンセキュリティ企業Socketは、人工知能(AI)によって生成された偽の脆弱性報告がバグバウンティプログラムに影響を与えていると警告しています。これには、存在しない関数を引用したり、未確認のパッチ提案を含めたり、再現できない欠陥を強調したりすることが含まれます。この意図的な誤用の結果として、バグバウンティの取り組みが効果的に運営される可能性があります。「彼らは本物の脆弱性から限られた注意をそらし、メンテナと研究者の間に摩擦を生じさせ、これらのプログラムが依存する信頼を削り取ります」と同社は述べています。Curlプロジェクトの創設者であるDaniel Stenbergは、LinkedInの投稿で、「私はこの狂気に対して断固として立ち向かいます」と述べ、AIの不手際と見なされる報告を提出するすべての報告者は即座に禁止されると述べました。「しきい値が達成されました」とStenbergは述べました。「私たちは事実上DDoS攻撃を受けています。もし可能であれば、この時間の無駄に対して彼らに請求したいです。AIの助けを借りた有効なセキュリティ報告をまだ一つも見ていません。」

- AgeoStealerスティーラーがビデオゲームに偽装 — AgeoStealerという新しい情報スティーラーが、Bloggerプラットフォーム上にホストされているウェブサイトを使用して、Lominaという名前のビデオゲームに偽装してユーザーを騙してインストールさせることが観察されています。「ブラウザ、認証トークン、システムファイルを標的にすることで、サイバー犯罪者がアイデンティティ盗難、企業スパイ活動、無許可の金融取引を行うことを可能にします」とFlashpointは述べています。「さらに、PowerShellプロセスの終了とサンドボックス回避戦術の組み合わせにより、従来のアンチウイルスソリューションでは特に検出が難しくなっています。」

- 韓国、DeepSeekがユーザーデータを中国と米国に無断で転送したと発表 — 韓国のデータ保護当局である個人情報保護委員会(PIPC)は、中国のAIサービスDeepSeekが、ユーザーの個人データを中国と米国に所在する企業に無断で転送したと非難しました。これにはデバイス、ネットワーク、アプリ情報、および中国のクラウドサービスプラットフォームであるVolcano Engineへのプロンプトが含まれます。PIPCはVolcano EngineをByteDanceの関連会社として特定しましたが、監視機関は「別の法的実体」であると述べています。この調査結果は、PIPCが2025年2月に開始した調査の結果です。

- イランのサイバーアクターがドイツのモデルエージェンシーを装う — イランの脅威アクターが、ドイツのモデルエージェンシーを装った隠れたインフラストラクチャ(”megamodelstudio[.]com”)に関連付けられています。このサイトは、訪問者が知らないうちに、ブラウザの言語、画面解像度、IPアドレス、ブラウザのフィンガープリントを収集する悪意のあるJavaScriptを実行するように設計されています。この活動は、洗練されたソーシャルエンジニアリングキャンペーンで知られる脅威アクターであるAgent Serpens(別名Charming Kitten)に低い信頼度で帰属されています。この発見は、イランの国家支援の脅威グループであるLemon Sandstormが、ライバルの中東諸国の重要な国家インフラストラクチャ(CNI)プロバイダーを標的にし、過去2年間にわたってそのネットワークに悪意のあるソフトウェアを拡散したことが明らかになったことに続くものです。Fortinetによると、このハッキンググループは、長期間にわたってステルスな持続性を確立し、捕捉され排除された後もネットワークに再度侵入しようとするさまざまな方法を試みることで、運用セキュリティを示しました。

- Mozilla、Firefoxアドオンのデータ同意体験を簡素化 — ブラウザメーカーのMozillaは、Firefox Nightlyバージョン139で、新しいデータ同意体験を導入する新機能を発表しました。これにより、ユーザーはFirefoxアドオンのインストールフロー自体で直接データ共有に同意できるようになり、別のポストインストール体験中に行われるのではなく、開発者が独自のカスタム同意体験を構築する必要がなくなります。この変更の一環として、Mozillaは、拡張機能で使用されるデータタイプに基づいて、個人データ、技術データ、ユーザーインタラクションデータなどの広範なカテゴリを作成しました。拡張機能の開発者は、拡張機能のmanifest.jsonファイルで収集または送信したいデータを指定できます。インストール中に、マニフェスト情報はブラウザによって解析され、ユーザーに表示されます。ユーザーはデータ収集を受け入れるか拒否することができます。

- ChoiceJacking攻撃が既存のJuice Jacking防御を回避してデータを盗む — Juice jacking攻撃は、ハッカーが隠されたマルウェアで充電器を感染させ、接続された電話から機密データを盗むときに発生します。モバイルオペレーティングシステムはその後、USBホストからモバイルデバイスへのデータ接続の新しい確認プロンプトを導入しましたが、Graz大学の技術者によって新たに考案されたプラットフォームに依存しない攻撃技術が、既存の緩和策を迂回し、悪意のある充電器が自律的にユーザー入力を偽装して自分自身のデータ接続を有効にすることを可能にすることが判明しました。「USBスタックのベンダーカスタマイズにもかかわらず、ChoiceJacking攻撃は、マーケットシェアのトップ6を含む8つのベンダーのすべてのテスト済みデバイスで、機密ユーザーファイル(写真、ドキュメント、アプリデータ)にアクセスします」と研究者のFlorian Draschbacher、Lukas Maar、Mathias Oberhuber、Stefan Mangardは述べています。「2つのベンダーに対しては、攻撃によりロックされたデバイスからのファイル抽出が可能です。」Apple、Google、Samsung、およびXiaomiはすべて攻撃を認識しており、iOS 18.4(CVE-2025-24193)およびAndroid 15(CVE-2024-43085)で修正をリリースしました。問題は、SamsungおよびXiaomiに対してCVE識別子CVE-2024-20900およびCVE-2024-54096で追跡されています。

- 脅威アクターがIISサーバーをGh0st RATで標的に — 中国語を話すと疑われる脅威アクターが、韓国のセキュリティが不十分なIISウェブサーバーを悪意のあるIISモジュールで標的にしています。「悪意のあるIISネイティブモジュールがw3wp.exeプロセスにロードされると、ウェブサーバーに送信されるすべてのHTTPリクエストをインターセプトします」とAhnLabは述べています。「その後、応答値を操作して特定のページにリダイレクトしたり、ウェブシェル機能を実行したりします。悪意のあるネイティブモジュールを通じて、脅威アクターはウェブサーバーに入ってくるすべてのトラフィックをインターセプトし、必要に応じて変更することができます。」この攻撃は、.NETベースのウェブシェルと、中国のハッキンググループによく使用されるリモートアクセス型トロイの木馬であるGh0st RATの使用で注目されています。「ウェブサーバーに悪意のあるモジュールをインストールすることで、脅威アクターはHTTPトラフィックから要求された応答値にアフィリエイトリンクを挿入することができました」と同社は述べています。「これにより、彼らはパートナーウェブサイトに広告やバナーを表示することで収益を上げることができました。さらに、脅威アクターはマルウェアを使用してフィッシングページをインストールし、ユーザーをそれらにリダイレクトすることで、機密情報を漏洩させました。」

- Microsoftが大量メールの新しいOutlookルールを施行開始 — Microsoftは、1日あたり5,000通以上のメールを送信するドメインが従う必要があるより厳しいルールを施行し始めました。これには、SPF、DKIM、DMARC設定の必須化、機能的な解除リンク、透明なメール送信慣行、メールバウンス管理が含まれます。「これらの措置は、なりすまし、フィッシング、スパム活動を減少させ、正当な送信者により強力なブランド保護とより良い配信可能性を提供します」と同社は述べています。

- 日本、ハイジャックされた金融アカウントを使用して取引を行う脅威アクターに警告 — 日本の金融庁(FSA)が、フィッシングウェブサイトから収集された盗まれた資格情報を使用してインターネット株式取引サービスで不正取引が行われていると警告してから数週間後、同庁は、ハッカーが今年の初め以来、約902億ドルの売買を行い、10億ドル以上の取引を行ったことを明らかにしました。合計18社が影響を受け、これまでに3,505件の取引が報告されています。

- 新しい詐欺がX広告の抜け穴を悪用 — 脅威アクターは、Xの広告ポリシーの抜け穴を利用して、クリックするとAppleのブランドを装った暗号詐欺ウェブサイト(”ipresale[.]world”)にリダイレクトされる広告を使用して金融詐欺を実行しています。「この詐欺は、Appleからのものとして位置付けられたトークンを購入するためにアカウントを作成し、購入するよう訪問者を促します。ウェブサイトには、Apple CEOのTim Cookによる偽の推薦も含まれています」とSilent Pushは述べています。この発見は、柔軟な機会を提供する求人詐欺の発見と一致しており、被害者を自分の資金を預けさせ、一連のタスクを完了して暗号通貨の支払いを受け取るように誘導します。「多額の報酬を約束してフィッシングウェブサイトに誘導した後、脅威アクターは、報酬を解放するためにタスクに参加するための前払いを強要します」とNetcraftは述べています。同様のキャンペーンが2024年10月にProofpointによって文書化されました。

- 暗号通貨強盗が新しいマルウェアを発見 — 100万ドルを超える損失を伴う大規模な暗号通貨盗難の調査により、PRELUDEとDELPHYSという2つの新しいマルウェアファミリーが発見されました。PRELUDEは、リバースシェルを起動し、スクリーンショットを撮ることができる.NETバックドアです。一方、DELPHYSはEXE形式で配布される64ビットDelphiローダーであり、Havocコマンドアンドコントロール(C2)フレームワークを実行するために使用されます。Krollによると、このキャンペーンは、Xでのダイレクトメッセージを介したソーシャルエンジニアリングによって開始され、その後、被害者はDiscordサーバーに誘導されてマルウェアをダウンロードしました。この活動は、暗号通貨分野で高い純資産を持つ個人を標的とした高度にターゲット化されたキャンペーンであると評価されています。

- インドとパキスタンの軍事紛争がサイバー攻撃を引き起こす — 最近のインドとパキスタンの軍事紛争は、両国を標的とする攻撃の急増を引き起こしました。サイバーセキュリティ企業NSFOCUSは、2025年4月末にインドを標的とするサイバー攻撃が500%増加し、パキスタンを標的とする攻撃が700%増加したと観察しました。また、RipperSec、AnonSec、Keymous+、Sylhet Gang、Mr Hamzaによって主導されるDDoS攻撃の形で、インドを標的とするハクティビスト活動の増加が見られました。しかし、CloudSEKによれば、インドのデジタルインフラストラクチャを標的とするハクティビストキャンペーンの主張の大部分は「大幅に誇張されている」とされています。それだけではありません。軍事的緊張の高まりは、パキスタンに関連するTransparent Tribe(別名APT36)脅威アクターによって利用され、スピアフィッシングとClickFixスタイルの誘引を使用して、Crimson RATと.NETベースのローダーをそれぞれ配信しました。

- CISAが未熟なサイバーアクターからのOT脅威を軽減するためのガイダンスをリリース — サイバーセキュリティとインフラストラクチャセキュリティ庁(CISA)、連邦捜査局(FBI)、環境保護庁(EPA)、エネルギー省(DOE)は、米国の重要なインフラストラクチャエンティティに対して、「米国の重要なインフラストラクチャエンティティの運用技術(OT)および産業制御システム(ICS)に影響を与えるサイバーインシデント」に備えてセキュリティ態勢を強化するためのステップを確認し、実行するよう促しています。これには、OT接続をパブリックインターネットから削除すること、デフォルトパスワードを変更すること、OTネットワークへのリモートアクセスを保護すること、ITネットワークとOTネットワークを分割することが含まれます。「これらの活動はしばしば基本的で初歩的な侵入技術を含んでいますが、サイバー衛生の悪さと露出した資産の存在は、これらの脅威をエスカレートさせ、改ざん、設定変更、運用の中断、場合によっては物理的損害などの重大な結果をもたらす可能性があります」と各機関は述べています。

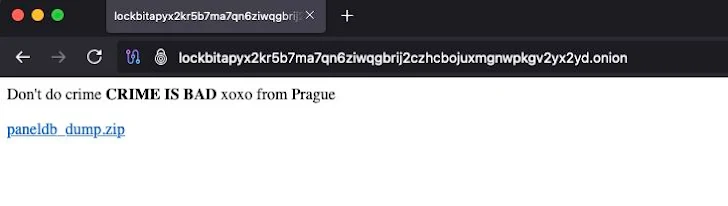

- LockBitランサムウェアの管理パネルがハッキングされる — LockBitの運用にさらなる打撃を与える形で、ランサムウェアスキームのダークウェブアフィリエイトパネルが「犯罪をしないでください。犯罪は悪いです。プラハからのxoxo」というメッセージでハッキングされ、改ざんされました。パネルはSQLデータベース形式でダウンロード可能であり、カスタムランサムウェアビルド、アフィリエイトパネルにアクセスしていた75人の管理者とアフィリエイトのリスト、59,975のユニークなビットコインアドレス、2024年12月から2025年4月末までの4,400以上の被害者交渉メッセージを明らかにしています。「漏洩したチャットは興味深いひねりを明らかにします。攻撃者は、ビットコインではなくモネロで支払うことを選択した被害者に最大20%の割引を提供します」とQualysは述べています。「これは単なるランダムな特典ではなく、プライバシー重視の設計のためにモネロを好むことを示しています。」LockBitのメイン管理者であるLockBitSuppは、その後ハッキングを確認しました。LockBitは法執行措置にもかかわらず運用を続けていますが、最新の漏洩はかつて最も多産なランサムウェアグループであったものの終焉を告げるかもしれません。

- 非公式のSignalアプリがトランプ政府高官によって使用され、ハックを調査 — 一部の米国政府高官が使用する非公式のSignalメッセージアーカイブツールを販売するイスラエルの会社TeleMessageが、ハックされたと報じられた後、すべてのサービスを一時停止しました。ハックの詳細は、匿名のハッカーがTeleMessageを侵害し、TM SGNL、TeleMessageの非公式のSignalクローン、WhatsApp、Telegram、WeChatを使用してアーカイブされたダイレクトメッセージとグループチャットにアクセスしたことを明らかにした404 Mediaの報告の後に浮上しました。

🎥 サイバーセキュリティウェビナー#

- コード、クラウド、SOCセキュリティを統合して隠れたギャップを排除する方法を学ぶ → 現代のアプリケーションセキュリティは、サイロに閉じこもっている余裕はありません。80%のセキュリティギャップがクラウドで発生し、攻撃者が数時間以内にそれを悪用する中、組織はより迅速かつ賢明に行動する必要があります。このウェビナーでは、コード、クラウド、SOCセキュリティを統合することで、重要なギャップを閉じるだけでなく、アプリケーションライフサイクル全体でより迅速で強靭な防御を可能にする方法を明らかにします。障壁を打ち破り、応答時間を短縮し、セキュリティ態勢を強化する統一アプローチを発見するために参加してください。

- 法的に防御可能なサイバー防御プログラムを構築するための専門家ガイド → 法的基準と規制の期待に応えるサイバー防御プログラムを構築する方法を学びます。このステップバイステップガイドでは、CISコントロール、SecureSuiteツール、およびCSAT Proを使用して、組織のニーズに合わせた実用的で防御可能かつ費用対効果の高いセキュリティ戦略を作成する方法を説明します。

- Chainsaw → これは、Windowsシステムでの迅速な脅威ハンティングとインシデント対応のために設計された高速で軽量なフォレンジックトリアージツールです。スピードとシンプルさを重視して構築されており、調査者がキーワードマッチング、正規表現、Sigma検出ルールを使用して、Windowsイベントログ、MFTファイル、Shimcache、SRUM、およびレジストリハイブを迅速に検索できるようにします。SigmaとカスタムChainsawルールの両方をサポートしており、既存のEDRカバレッジがない環境でも効率的な悪意のある活動の検出を可能にします。

- HAWK Eye → これは、インフラ全体でPIIと秘密を検出するために設計された強力なコマンドラインセキュリティスキャナーです。クラウドサービス(S3、GCS、Firebase)、データベース(MySQL、PostgreSQL、MongoDB、Redis)、メッセージングアプリ(Slack)、ローカルファイルシステムをサポートしており、高度なOCRとパターンマッチングを使用して、ドキュメント、画像、アーカイブ、さらにはビデオに隠された機密データを発見します。CI/CDパイプラインやカスタムPythonワークフローに簡単に統合でき、セキュリティチームがリスクを積極的に検出し、データ漏洩を未然に防ぐのに役立ちます。

- Aranya → これは、SpiderOakによる開発者ツールであり、ゼロトラスト、分散型アプリを組み込みのアクセス制御とエンドツーエンドの暗号化で構築するためのものです。セキュリティを簡素化し、マイクロセグメンテーション、認証、ポリシーエンフォースメントをソフトウェアに直接組み込むことで、外部ツールを必要としません。軽量でポータブルなAranyaは、RustとCの統合をサポートしており、どのネットワークでも安全に動作するセキュアバイデザインのシステムを簡単に作成できます。

🔒 今週のヒント#

今週のサイバーセキュリティのヒント: AIボットがあなたのウェブサイトをスクレイピングするのをブロックする → AI企業は、モデルのトレーニングのためにコンテンツを収集するためにウェブサイトを静かにクロールしています。会社のブログ、研究ポータル、またはオリジナルコンテンツを持つサイトを運営している場合、それがインデックスされている可能性があります—多くの場合、あなたの同意なしに。

このリスクを軽減するために、既知のAIクローラーに立ち入らないように指示する単純なrobots.txtルールを追加できます。これは不正なスクレーパーをブロックしませんが、GPTBot(OpenAI)、AnthropicBot、CCBot(Common Crawl)などの多くの商用AIシステムを支える主要なボットのほとんどを停止させます。

次の内容をサイトのrobots.txtファイルに追加してください:

User-agent: GPTBot

Disallow: /

User-agent: AnthropicBot

Disallow: /

User-agent: CCBot

Disallow: /

このファイルはyourdomain[.]com/robots.txtに配置する必要があります。追加の可視性を得るために、予期しないクローラーを監視するためにサーバーログを監視してください。データが通貨である時代に、コンテンツの無許可の使用を制限することは、シンプルで積極的なセキュリティの一手です。

結論#

今週は、サイバーリスクがもはや単なる技術的な問題ではなく、ビジネス、法的、評判の問題であるという基本的な現実を強調しました。ランサムウェア操作に関連する刑事起訴から、公式広告プラットフォームを通じたフィッシングを可能にする欠陥のあるソフトウェアポリシーまで、その影響は上流に移動しています。

セキュリティの決定は今やリーダーシップの決定であり、次の侵害が近づいたときに耐える組織は、それに応じて行動する組織です。

翻訳元: https://thehackernews.com/2025/05/weekly-recap-zero-day-exploits.html