ASUSは、ASUS DriverHubに影響を与える2つのセキュリティの脆弱性に対処するためのアップデートをリリースしました。これらの脆弱性が悪用されると、攻撃者がソフトウェアを利用してリモートコード実行を達成する可能性があります。

DriverHubは、コンピュータのマザーボードモデルを自動的に検出し、その後のインストールのために必要なドライバの更新を表示するために、「driverhub.asus[.]com」でホストされている専用サイトと通信するように設計されたツールです。

ソフトウェアで特定された脆弱性は以下の通りです –

- CVE-2025-3462 (CVSSスコア: 8.4) – 細工されたHTTPリクエストを介してソフトウェアの機能とやり取りすることを許可する可能性のあるオリジン検証エラーの脆弱性

- CVE-2025-3463 (CVSSスコア: 9.4) – 細工されたHTTPリクエストを介して信頼されていないソースがシステムの動作に影響を与える可能性のある不適切な証明書検証の脆弱性

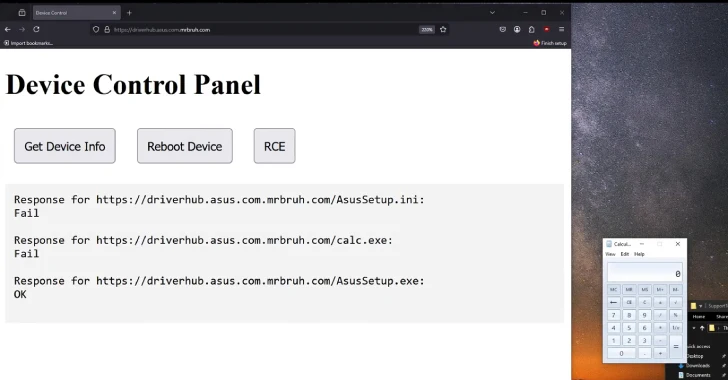

これら2つの脆弱性を発見し報告したセキュリティ研究者のMrBruhは、これらがワンクリック攻撃の一部としてリモートコード実行を達成するために悪用される可能性があると述べました。

攻撃チェーンは基本的に、driverhub.asus[.]comのサブドメイン(例: driverhub.asus.com.<ランダムな文字列>.com)にユーザーを誘導し、その後DriverHubのUpdateAppエンドポイントを利用して、偽のドメインにホストされた任意のファイルを実行するオプションを設定した正規の「AsusSetup.exe」バイナリを実行することを含みます。

「AsusSetup.exeを実行すると、最初にAsusSetup.iniを読み込み、そこにはドライバに関するメタデータが含まれています」と研究者は技術報告書で説明しました。

「AsusSetup.exeを-sフラグ(DriverHubはこれを使用してサイレントインストールを行います)で実行すると、SilentInstallRunに指定されたものを実行します。この場合、iniファイルはドライバの自動ヘッドレスインストールを行うcmdスクリプトを指定していますが、何でも実行可能です。」

攻撃者がこのエクスプロイトを成功させるために必要なのは、ドメインを作成し、実行される悪意のあるペイロード、”SilentInstallRun”プロパティが悪意のあるバイナリに設定された変更されたAsusSetup.ini、およびペイロードを実行するためにプロパティを利用するAsusSetup.exeの3つのファイルをホストすることです。

2025年4月8日に責任ある開示が行われた後、ASUSは5月9日に問題を修正しました。脆弱性が実際に悪用された証拠はありません。

「このアップデートには重要なセキュリティアップデートが含まれており、ASUSはユーザーに対し、ASUS DriverHubのインストールを最新バージョンに更新することを強く推奨します」と同社は発表で述べています。「最新のソフトウェアアップデートは、ASUS DriverHubを開き、『今すぐ更新』ボタンをクリックすることでアクセスできます。」

翻訳元: https://thehackernews.com/2025/05/asus-patches-driverhub-rce-flaws.html