最近公開されたSAP NetWeaverに影響を与える重大なセキュリティ欠陥が、中国関連の国家主体によって重要なインフラストラクチャネットワークを標的にするために悪用されています。

“攻撃者は、リモートコード実行(RCE)を可能にする認証されていないファイルアップロードの脆弱性であるCVE-2025-31324を利用しました”と、EclecticIQの研究者Arda Büyükkayaは今日発表された分析で述べました。

このキャンペーンの標的には、イギリスの天然ガス配給ネットワーク、水道および統合廃棄物管理ユーティリティ、アメリカの医療機器製造工場、石油およびガスの探査・生産会社、サウジアラビアの投資戦略および金融規制を担当する政府省庁が含まれています。

この発見は、攻撃者が制御するインフラストラクチャ(”15.204.56[.]106″)で公開されているディレクトリに基づいており、複数の侵害されたシステムにおける活動を記録したイベントログが含まれていました。

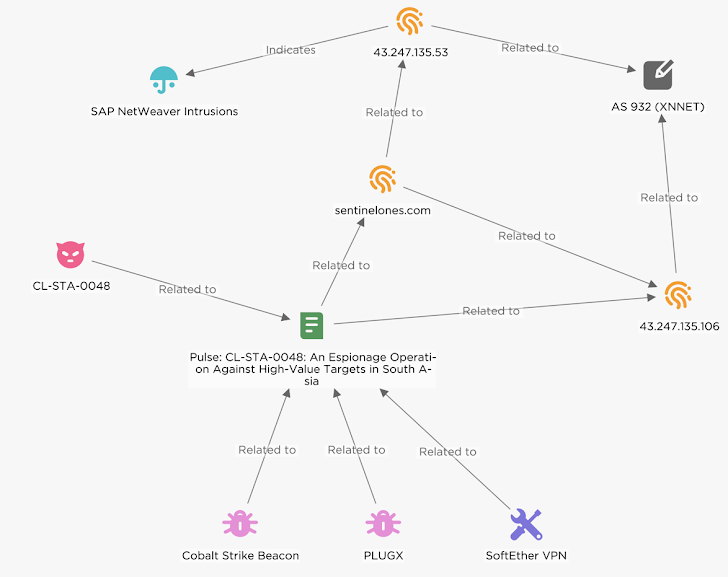

オランダのサイバーセキュリティ企業は、この侵入を中国の脅威活動クラスターであるUNC5221、UNC5174、およびCL-STA-0048に帰属させています。最後のものは、公開されているIIS、Apache Tomcat、MS-SQLサーバーの既知の脆弱性を悪用して、ウェブシェル、リバースシェル、PlugXバックドアをドロップすることで高価値のターゲットを狙った攻撃に関連しています。

また、未分類の中国関連の脅威アクターがSAP NetWeaverシステムに対する広範なインターネットスキャンと悪用キャンペーンを実施していることも指摘されています。”15.204.56[.]106″のIPアドレスにホストされているサーバーには、以下を含む複数のファイルが含まれていることが判明しました –

- “CVE-2025-31324-results.txt”、これは581のSAP NetWeaverインスタンスが侵害され、ウェブシェルでバックドアが設置されたことを記録しています

- “服务数据_20250427_212229.txt”、これは将来のターゲットとして考えられるSAP NetWeaverを実行している800のドメインをリストしています

“公開されたオープンディレクトリインフラストラクチャは、確認された侵害を明らかにし、グループの計画されたターゲットを強調し、過去と未来の両方のオペレーションに関する明確な洞察を提供します”とBüyükkayaは述べました。

CVE-2025-31324の悪用に続いて、脅威アクターは感染したシステムへの持続的なリモートアクセスを維持し、任意のコマンドを実行するために設計された2つのウェブシェルを展開しています。

さらに、3つの異なる中国のハッカーグループが、リモートアクセスを維持し、偵察を行い、悪意のあるプログラムをドロップするためにSAP NetWeaverの脆弱性を悪用していることが観察されています –

- CL-STA-0048、これは以前に脅威アクターによって使用されたIPアドレス”43.247.135[.]53″に対してインタラクティブなリバースシェルを確立しようとしました

- UNC5221、これはウェブシェルを利用して、Sliverのようなセカンドステージペイロードを提供し、持続性を設定し、シェルコマンドを実行するRustベースのマルウェアであるKrustyLoaderを展開しました

- UNC5174、これはウェブシェルを利用して、ハードコードされたサーバーとの接続を開始し、VShellと呼ばれるGoベースのリモートアクセス型トロイの木馬とGOREVERSEとして知られるバックドアを取得するローダーであるSNOWLIGHTをダウンロードしました

“中国関連のAPTは、インターネットに公開された企業アプリケーションやエッジデバイスを標的にし、世界中の重要なインフラストラクチャネットワークに長期的な戦略的および持続的なアクセスを確立することを非常に続ける可能性が高いです”とBüyükkayaは述べました。

“彼らのSAP NetWeaverのような広く使用されているプラットフォームへの焦点は戦略的な動きであり、これらのシステムは企業環境に深く統合されており、しばしば未修正の脆弱性をホストしています。”

SAP、2025年5月のパッチで新しいNetWeaverの欠陥を修正#

この公開は、Chaya_004と名付けられた別の中国関連の未確認の脅威アクターが、GoベースのリバースシェルであるSuperShellを展開するためにCVE-2025-31324を悪用したことが帰属された数日後に行われました。

SAPセキュリティ企業Onapsisは、”現在、暗躍しているオリジナルの攻撃者によって設置されたウェブシェルを悪用するために公開情報を使用して攻撃を引き起こす攻撃者からの顕著な活動が見られます”と述べました。

これらの攻撃のさらなる分析により、NetWeaverのVisual Composer Metadata Uploaderコンポーネントにおける別の重大な欠陥が発見されました。CVE-2025-42999(CVSSスコア:9.1)として追跡されており、特権ユーザーが信頼されていないまたは悪意のあるコンテンツをアップロードするために悪用される可能性があるデシリアライゼーションの脆弱性として説明されています。

継続的なアクティブな悪用を考慮して、SAP NetWeaverの顧客は、できるだけ早くインスタンスを最新バージョンに更新することが推奨されます。

翻訳元: https://thehackernews.com/2025/05/china-linked-apts-exploit-sap-cve-2025.html