サイバー脅威はもはや一度に一つずつ現れるものではありません。それらは層状に計画され、しばしば手遅れになるまで隠れています。

サイバーセキュリティチームにとって、重要なのはアラートに反応するだけでなく、実際の脅威になる前に問題の初期兆候を見つけることです。この更新は、実際のパターンと確認できる変化に基づいた明確で正確な洞察を提供することを目的としています。今日の複雑なシステムでは、ノイズではなく、焦点を絞った分析が必要です。

ここで見るのは単なる事件のリストではなく、どこで制御が得られ、失われ、または静かにテストされているかを明確に示すものです。

⚡ 今週の脅威#

Lumma Stealer、DanaBotオペレーションが中断される — 民間企業と法執行機関の連合が、Lumma StealerとDanaBotに関連するインフラを停止しました。DanaBotの開発と展開に関与したとされる16人に対する告発も開封されました。このマルウェアは、被害者のコンピュータからデータを吸い上げ、銀行セッションをハイジャックし、デバイス情報を盗む能力を備えています。さらに特異なことに、DanaBotはロシアの国家支援の関心に関連していると思われるハッキングキャンペーンにも使用されています。これにより、DanaBotはロシアの国家ハッカーが自分たちの目的のためにコモディティマルウェアを再利用した明確な例となっています。同時に、Lumma情報スティーラーのコマンドアンドコントロール(C2)のバックボーンとして機能していた約2,300のドメインが押収され、300のサーバーを停止し、ランサムウェア攻撃に使用された650のドメインを無効化しました。過去数日間の国際サイバー犯罪に対する行動は、オペレーションエンドゲームの最新のフェーズを構成しました。

🔔 トップニュース#

- 脅威アクターがTikTok動画を使用してスティーラーを配布 — ClickFixがマルウェアを配信するための人気のあるソーシャルエンジニアリング戦術となる一方で、脅威アクターは観察されたAI生成動画をTikTokにアップロードし、ユーザーを欺いてシステム上で悪意のあるコマンドを実行させ、VidarやStealCのようなマルウェアを展開しています。これらは、Windows、Microsoft Office、CapCut、Spotifyの海賊版をアクティベートするふりをしています。「このキャンペーンは、攻撃者が現在人気のあるソーシャルメディアプラットフォームをマルウェア配布に利用する準備ができていることを示しています」とTrend Microは述べています。

- APT28ハッカーが西側の物流および技術企業を標的に — オーストラリア、ヨーロッパ、アメリカの複数のサイバーセキュリティおよび情報機関が、2022年から西側の物流企業および技術企業を標的にしたロシア国家支援の脅威アクターAPT28による国家支援キャンペーンの警告を共同で発表しました。「このサイバー諜報志向のキャンペーンは、物流企業および技術企業を標的にしており、以前に公開されたTTPの組み合わせを使用しており、ウクライナおよびNATO加盟国のIPカメラを広範囲に標的にしているこれらのアクターの広範なターゲティングに関連している可能性があります」と機関は述べています。攻撃は機密情報を盗み、侵害されたホスト上での長期的な持続を維持することを目的としています。

- 中国の脅威アクターがIvanti EPMMの脆弱性を悪用 — 中国に関連するサイバー諜報グループUNC5221が、Ivanti Endpoint Manager Mobile (EPMM) ソフトウェアに影響を与える2つのセキュリティ脆弱性(CVE-2025-4427およびCVE-2025-4428)を悪用して、ヨーロッパ、北米、アジア太平洋地域の幅広いセクターを標的にしているとされています。侵入は、逆シェルを取得し、Sliverコマンドアンドコントロール(C2)フレームワークを配信するKrustyLoaderのような悪意のあるペイロードをドロップするために、これらの脆弱性を利用しています。「UNC5221は、EPMMの内部アーキテクチャを深く理解し、合法的なシステムコンポーネントを再利用して秘密裏にデータを流出させています」とEclecticIQは述べています。「EPMMが企業のモバイルデバイスに構成を管理およびプッシュする役割を果たしているため、脅威アクターが組織全体で管理されている何千ものデバイスにリモートでアクセス、操作、または侵害することができる可能性があります。」

- 100以上のGoogle Chrome拡張機能が人気ツールを模倣 — 不明な脅威アクターが、2024年2月以降、DeepSeek、Manus、DeBank、FortiVPN、Site Statsなどの無害に見えるユーティリティとして偽装した複数の悪意のあるChromeブラウザ拡張機能を作成したとされています。これらの拡張機能は、データを流出させ、コマンドを受け取り、任意のコードを実行する隠れた機能を組み込んでいます。これらのブラウザアドオンへのリンクは、フィッシングやソーシャルメディアの投稿を通じてユーザーがリダイレクトされる可能性がある特別に作成されたサイトにホストされています。拡張機能は宣伝された機能を提供しているように見えますが、同時に資格情報やクッキーの盗難、セッションハイジャック、広告の挿入、悪意のあるリダイレクト、トラフィック操作、DOM操作を通じたフィッシングを密かに行います。これらの拡張機能のいくつかは、Googleによって削除されました。

- CISAがクラウド環境を標的とする攻撃についてSaaSプロバイダーに警告 — 米国サイバーセキュリティおよびインフラストラクチャセキュリティ庁(CISA)は、デフォルトの設定と昇格された権限を持つクラウドアプリケーションを狙う悪意のあるアクターからSaaS企業が脅威にさらされていると警告しました。この活動を特定のグループに帰属させることはありませんでしたが、アドバイザリーは、企業バックアッププラットフォームCommvaultが、Microsoft Azureクラウド環境にホストされているアプリケーションを標的とするサイバー脅威活動を監視していると述べました。「脅威アクターは、AzureにホストされているCommvaultの(Metallic)Microsoft 365(M365)バックアップソフトウェアアズアサービス(SaaS)ソリューションのクライアントシークレットにアクセスした可能性があります」とCISAは述べました。「これにより、脅威アクターは、Commvaultがアプリケーションシークレットを保存しているM365環境に無許可でアクセスできるようになりました。」

- GitLab AIコーディングアシスタントの脆弱性が悪意のあるコードを注入するために使用される可能性 — サイバーセキュリティ研究者は、GitLabの人工知能(AI)アシスタントDuoにおける間接的なプロンプトインジェクションの脆弱性を発見しました。これにより、攻撃者はソースコードを盗み、信頼できないHTMLをその応答に注入し、被害者を悪意のあるウェブサイトに誘導することができました。この攻撃は、ゼロデイ脆弱性の詳細などの機密問題データを漏洩させる可能性もあります。攻撃者がチャットボットにマージリクエスト(またはコミット、問題、ソースコード)と対話するよう指示するだけで十分です。GitLab Duoがプラットフォームに広範なアクセスを持っていることを利用しています。「プロジェクトコンテンツに隠された指示を埋め込むことで、Duoの動作を操作し、プライベートなソースコードを流出させ、AIの応答が意図しない有害な結果をもたらす方法を示しました」とLegit Securityは述べました。攻撃の一つのバリエーションは、合法的なソースコードの一部に悪意のある指示を隠すことを含んでいましたが、もう一つはDuoがリアルタイムでマークダウン応答を解析することを利用しました。攻撃者はこの動作を利用して、Duoが応答全体が生成されるのを待たずに出力を行ごとにレンダリングし始めるのではなく、リアルタイムでセッションクッキーを収集するために悪意のあるHTMLコードを注入し、情報をリモートサーバーに流出させることができます。GitLabは責任ある開示に従って問題を修正しました。

️🔥 トレンドのCVE#

ソフトウェアの脆弱性は、攻撃者にとって最も簡単で効果的な侵入ポイントの一つです。毎週新たな欠陥が明らかになり、パッチの遅れが深刻なセキュリティインシデントに発展することがあります。先を行くためには迅速に行動することが重要です。以下は今週の注目すべき高リスクの脆弱性のリストです。注意深く確認し、遅滞なく更新を適用し、強制的に開かれる前にドアを閉じてください。

今週のリストには — CVE-2025-34025, CVE-2025-34026, CVE-2025-34027 (Versa Concerto)、CVE-2025-30911 (RomethemeKit For Elementor WordPressプラグイン)、CVE-2024-57273、CVE-2024-54780、およびCVE-2024-54779 (pfSense)、CVE-2025-41229 (VMware Cloud Foundation)、CVE-2025-4322 (Motors WordPressテーマ)、CVE-2025-47934 (OpenPGP.js)、CVE-2025-30193 (PowerDNS)、CVE-2025-0993 (GitLab)、CVE-2025-36535 (AutomationDirect MB-Gateway)、CVE-2025-47949 (Samlify)、CVE-2025-40775 (BIND DNS)、CVE-2025-20152 (Cisco Identity Services Engine)、CVE-2025-4123 (Grafana)、CVE-2025-5063 (Google Chrome)、CVE-2025-37899 (Linux Kernel)、CVE-2025-26817 (Netwrix Password Secure)、CVE-2025-47947 (ModSecurity)、CVE-2025-3078、CVE-2025-3079 (Canon Printers)、およびCVE-2025-4978 (NETGEAR)。

📰 サイバー世界の動向#

- Sandwormがウクライナで新しいワイパーを展開 — ロシアに関連するSandwormグループがウクライナのエネルギー企業に対する破壊的な作戦を強化し、新しいワイパーZEROLOTを展開しました。「悪名高いSandwormグループは、ウクライナのエネルギーインフラを集中的に侵害しました。最近のケースでは、ウクライナでZEROLOTワイパーを展開しました。これには、影響を受けた組織のActive Directoryグループポリシーを悪用しました」とESETの脅威研究ディレクター、Jean-Ian Boutinは述べました。別のロシアのハッキンググループ、Gamaredonは、東欧諸国を標的にした最も多産なアクターであり、マルウェアの難読化を強化し、Dropboxを利用したファイルスティーラーPteroBoxを導入しました。

- Signalがリコールを拒否 — Signalは、Windows用のメッセージングアプリの新バージョンをリリースし、デフォルトでWindowsがSignalアプリのスクリーンショットを定期的に撮ることを防ぐリコール機能をブロックしました。「Microsoftは過去12か月間に批判的なフィードバックに応じていくつかの調整を行いましたが、リコールの改訂版は依然としてSignalのようなプライバシー保護アプリ内に表示されるコンテンツを危険にさらします」とSignalは述べました。「その結果、Windows 11上のSignal Desktopのセキュリティを維持するために、デフォルトで追加の保護層を有効にしていますが、これは使いやすさのトレードオフをもたらします。Microsoftは単に他の選択肢を与えてくれませんでした。」Microsoftは先月、リコールの公式な展開を開始しました。

- ロシアが外国人をスマートフォンで追跡する新法を導入 — ロシア政府は、モスクワ地域のすべての外国人に追跡アプリのインストールを義務付ける新法を導入しました。これには、リアルタイムの位置情報、指紋、顔写真、居住情報の収集が含まれます。「採用されたメカニズムは、現代の技術を使用して移民分野での管理を強化し、この分野での違反や犯罪の数を減らすのに役立ちます」と国家ドゥーマの議長、Vyacheslav Volodinは述べました。「移民が実際の居住地を変更した場合、3営業日以内に内務省(MVD)に通知する必要があります。」提案された4年間の試験期間は2025年9月1日に開始され、2029年9月1日まで続きます。

- オランダ政府がサイバー諜報活動を犯罪化する法律を可決 — オランダ政府は、国家安全保障、重要インフラ、先端技術を保護するために、デジタル諜報活動を含む幅広い諜報活動を犯罪化する法律を承認しました。改正された法律の下では、国家機密として分類されていない機密情報を漏洩したり、オランダの利益を損なう外国政府のために活動することも刑事告発の対象となります。「外国政府は、特定の経済セクターや政治的意思決定に関する国家機密ではない機密情報にも関心を持っています」と政府は述べました。「そのような情報は、政治的プロセスを影響し、オランダ経済を弱体化させたり、同盟国を互いに対立させるために使用される可能性があります。諜報活動は、情報の共有以外の行動を含むこともあります。」

- MicrosoftがSymCryptに量子耐性アルゴリズムの提供を発表 — Microsoftは、Windows Insiders、Canary Channel Build 27852以降、およびLinux、SymCrypt-OpenSSLバージョン1.9.0に、ML-KEMおよびML-DSAを含むポスト量子暗号(PQC)機能を提供することを発表しました。「この進展により、顧客は運用環境内でPQCの探索と実験を開始することができます」とMicrosoftは述べました。「PQC機能への早期アクセスを得ることで、組織はこれらの新しいアルゴリズムと既存のセキュリティインフラストラクチャとの互換性、パフォーマンス、統合を積極的に評価することができます。」

- 新しいマルウェアDOUBLELOADERがALCATRAZを使用して難読化 — オープンソースの難読化ツールALCATRAZが、2024年12月からRhadamanthys Stealer感染と共に展開された新しいジェネリックローダーDOUBLELOADER内で見られました。このマルウェアはホスト情報を収集し、自身の更新版を要求し、バイナリ内に保存されたハードコードされたIPアドレス(185.147.125[.]81)にビーコンを開始します。「ALCATRAZのような難読化ツールは、マルウェアのトリアージ時に複雑さを増します」とElastic Security Labsは述べました。「その主な目的は、バイナリアナリシスツールを妨害し、逆アセンブリプロセスの時間を増やすことです。異なる技術を通じて、制御フローを隠したり、逆コンパイルを追跡しにくくしたりします。」

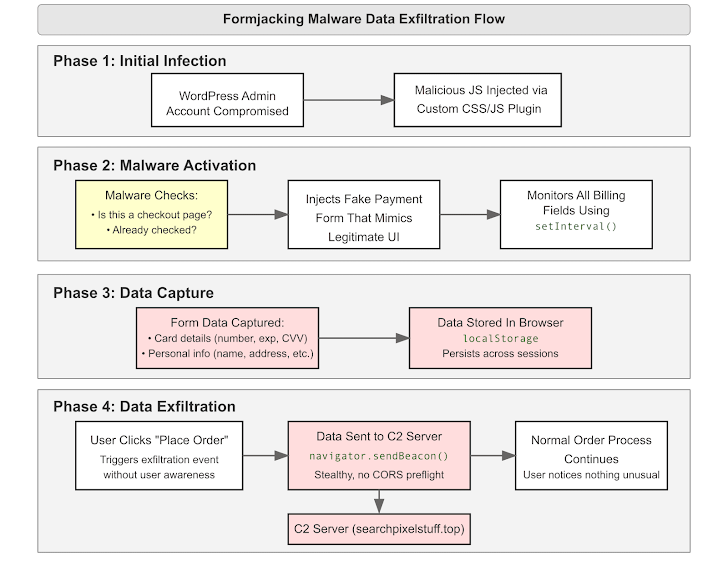

- 新しいフォームジャッキングキャンペーンがWooCommerceサイトを標的に — サイバーセキュリティ研究者は、WooCommerceサイトを標的にした洗練されたフォームジャッキングキャンペーンを検出しました。Wordfenceによると、このマルウェアは、正当なチェックアウトプロセスに偽のプロフェッショナルな支払いフォームを注入し、顧客の機密データを外部サーバーに流出させます。さらなる分析により、感染はおそらく、Simple Custom CSS and JSプラグイン(または類似のもの)を介して管理者がカスタムコードを追加できるようにするWordPress管理アカウントの侵害から始まったことが明らかになりました。「従来のカードスキマーが既存のフォームを単にオーバーレイするのに対し、このバリアントはWooCommerceサイトのデザインと支払いワークフローに慎重に統合されており、サイト所有者やユーザーが検出するのが特に難しい」とWordPressセキュリティ会社は述べました。「マルウェアの作者は、通常はユーザーの設定を記憶するためにウェブサイトが使用するブラウザのlocalStorageメカニズムを再利用し、盗まれたデータを静かに保存し、ページのリロード後やチェックアウトページから移動した後でもアクセスを維持します。」

- EUがStark Industriesに制裁を課す — 欧州連合(EU)は、地域における「不安定化行動」に対して、ロシアの21人の個人と6つの団体に制裁を発表しました。制裁対象の一つは、Stark Industriesであり、情報操作の干渉やEUおよび第三国に対するサイバー攻撃を含む不安定化活動を行うさまざまなロシア国家支援および関連アクターの「支援者」として非難されています。制裁はまた、そのCEO Iurie Neculitiと所有者Ivan Neculitiを対象としています。Stark Industriesは以前、独立したサイバーセキュリティジャーナリストBrian Krebsによって注目され、ウクライナやヨーロッパ全体でのDDoS攻撃での使用が詳細に説明されました。2024年8月、Team Cymruは、FIN7活動に関連するドメインをホストするために使用された25のStark割り当てIPアドレスを発見したと述べ、Stark Industriesと数か月にわたり協力して、システムの悪用を特定し、削減するために取り組んでいました。制裁はまた、ロシア軍によって使用されるドローンと無線通信機器のクレムリン支援メーカー、およびバルト諸国でのGPS信号ジャミングや民間航空の妨害に関与する者を対象としています。

- The Mask APTがスペイン政府に関連していることが判明 — The Mask(別名Careto)として知られる謎の脅威アクターがスペイン政府によって運営されていることが、Kasperskyに勤務していた人々と調査に関する知識を持つ人々を引用したTechCrunchによる報告で明らかになりました。ロシアのサイバーセキュリティ企業は2014年にこのハッキンググループを初めて公開し、少なくとも2007年以来、政府、外交機関、研究機関などの高プロファイル組織を標的にした高度な攻撃に関連付けました。このグループの攻撃の大部分はキューバを標的にしており、次にブラジル、モロッコ、スペイン、ジブラルタルの数百の被害者が続きます。Kasperskyはこれを特定の国に公に帰属させていませんが、最新の情報公開により、The Maskはこれまでに公に議論された数少ない西側政府のハッキンググループの一つとなっています。これには、Equation Group、Lamberts(米国)、およびAnimal Farm(フランス)が含まれます。

- ソーシャルエンジニアリング詐欺がCoinbaseユーザーを標的に — 今月初め、暗号通貨取引所Coinbaseは、インドのカスタマーサポートエージェントを賄賂で買収し、システムに侵入し、約70,000人の顧客から資金を盗むために行われた不明な脅威アクターによる悪意のある攻撃の被害を受けたことを明らかにしました。Blockchainセキュリティ企業SlowMistによると、Coinbaseユーザーは今年初めからソーシャルエンジニアリング詐欺の標的となっており、偽の引き出し要求を主張するSMSメッセージで爆撃され、「持続的で組織化された詐欺キャンペーン」の一環として確認を求められています。目的は、偽の緊急感を与え、彼らに電話をかけさせ、最終的には攻撃者によって事前に生成されたシードフレーズを持つ安全なウォレットに資金を移すように説得し、資産を最終的に排出することです。これらの活動は主に、Comコミュニティの低レベルのスキッド攻撃者とインドに拠点を置く組織化されたサイバー犯罪グループによって行われていると評価されています。「偽装されたPBX電話システムを使用して、詐欺師はCoinbaseサポートを装い、ユーザーのアカウントに「不正アクセス」または「疑わしい引き出し」があったと主張します」とSlowMistは述べました。「彼らは緊急感を作り出し、その後、偽のチケット番号や「回復リンク」を含むフィッシングメールやテキストを送信します。」

- デルタ航空が2024年7月の大規模障害を巡ってCrowdStrikeを訴えることが可能に — デルタ航空は、2024年7月中旬にCrowdStrikeによって発行された欠陥のある更新によって引き起こされた大規模な障害によりシステムが麻痺し、約7,000便がキャンセルされた後、サイバーセキュリティ企業に対する訴訟を追求するための許可を得ました。ジョージア州の裁判官は、CrowdStrikeが顧客に欠陥のある更新をプッシュしたことにより、重大な過失を証明することができると述べました。更新により、世界中で850万台のWindowsデバイスがクラッシュしました。Crowdstrikeは以前、航空会社が自身とMicrosoftからの技術サポートの申し出を拒否したと主張していました。Reutersに共有された声明で、CrowdStrikeを代表する弁護士は、「裁判官がデルタの訴訟に根拠がないと判断するか、ジョージア州法に基づいて「数百万ドル単位の」損害賠償を制限することを確信している」と述べました。この進展は、MGMリゾーツインターナショナルが2019年のデータ侵害と2023年に経験したランサムウェア攻撃に関連する複数の集団訴訟を解決するために4500万ドルを支払うことに同意した数か月後に起こりました。

- Storm-1516がAI生成メディアを使用して偽情報を拡散 — Storm-1516(別名CopyCop)として知られるロシアの影響作戦は、ヨーロッパのウクライナ支援を弱体化させる物語を広めることを目的としており、ヨーロッパの指導者がキエフへの列車での平和交渉中に薬物を使用しているという偽の話をXで増幅しました。投稿の一つは、ロシアの国営メディアとロシア外務省の高官であるMaria Zakharovaによって共有され、EclecticIQによって調整された偽情報キャンペーンの一環として説明されました。この活動はまた、フランスのエマニュエル・マクロン大統領、イギリス労働党のKeir Starmer党首、ドイツのフリードリヒ・メルツ首相がウクライナからの帰国中に薬物所持しているという合成コンテンツを使用していることでも注目されています。「これらの指導者の評判を攻撃することで、キャンペーンはおそらく彼ら自身の有権者を彼らに反対させ、影響作戦(IO)を使用してウクライナへの公的支援を削減し、それを支持する政治家を信用失墜させることを目的としていました」とオランダの脅威インテリジェンス企業は述べました。

- トルコのユーザーがDBatLoaderによって標的にされる — AhnLabは、銀行をテーマにしたメールを介してDBatLoader(別名ModiLoader)と呼ばれるマルウェアローダーを配布するマルウェアキャンペーンの詳細を公開しました。これは、.NETで開発された情報スティーラーであるSnakeKeyloggerを配信するための導管として機能します。「フィッシングメールを介して配布されるDBatLoaderマルウェアは、DLLサイドローディングやインジェクションなどの技術を通じて通常のプロセス(easinvoker.exe、loader.exe)を悪用する巧妙な動作を持ち、ファイルのコピーやポリシーの変更などの動作には通常のプロセス(cmd.exe、powershell.exe、esentutl.exe、extrac32.exe)を利用します」と同社は述べました。

- SEC SIMスワッパーがSEC Xアカウントハックで14か月の刑を受ける — アラバマ州の26歳の男性、Eric Council Jr.が、2024年1月に米国証券取引委員会(SEC)の公式XアカウントにSIMスワッピング攻撃を使用して侵入し、ビットコイン(BTC)上場投資信託(ETF)がSECによって承認されたと虚偽の発表を行ったことで、14か月の刑と3年間の監視付き釈放を宣告されました。Council Jr.(別名Ronin、Agiantschnauzer、@EasyMunny)は、2024年10月に逮捕され、今年2月に罪を認めました。彼はまた、50,000ドルの没収を命じられました。裁判所の文書によれば、Councilは個人のコンピュータを使用して、「SECGOVハック」、「テレグラムSIMスワップ」、「FBIによって調査されているかどうかを確実に知る方法」、「法執行機関やFBIによって調査されている兆候」、「FBIがあなたを追っている兆候」、「Verizonストアリスト」、「連邦身分盗難法」、「テレグラムアカウントを削除するのにどれくらいの時間がかかるか」などの有罪を示すフレーズを検索しました。

- FBIが政府高官を装った悪意のあるキャンペーンを警告 — 米国連邦捜査局(FBI)は、2025年4月以降、米国連邦または州政府の高官やその連絡先を装った悪意のあるアクターが個人を標的にしている新しいキャンペーンを警告しています。「悪意のあるアクターは、スミッシングとビッシングとして知られる技術を使用して、個人のアカウントにアクセスする前に関係を築くために、米国高官からのものであると主張するテキストメッセージやAI生成の音声メッセージを送信しました」とFBIは述べました。「アクターがそのようなアクセスを得る方法の一つは、別のメッセージングプラットフォームに移行するふりをして、ターゲットにされた個人に悪意のあるリンクを送信することです。」そこから、アクターはマルウェアを提示したり、ログイン情報を盗むアクター制御のサイトにターゲットを誘導するハイパーリンクを導入する可能性があります。

- DICOMの脆弱性が攻撃者に医療画像ファイル内に悪意のあるコードを埋め込むことを可能にする — Praetorianは、Digital Imaging and Communications in Medicine(DICOM)、医療画像の主要なファイル形式における高深刻度のセキュリティ脆弱性の概念実証(PoC)を公開しました。これにより、攻撃者は正当な医療画像ファイル内に悪意のあるコードを埋め込むことができます。CVE-2019-11687(CVSSスコア:7.8)は、2019年にMarkel Picado Ortizによって最初に公開され、ファイルの先頭に任意のコンテンツを許可する設計上の決定に起因し、悪意のあるポリグロットの作成を可能にします。ELFDICOMと名付けられたこのPoCは、Linux環境に攻撃範囲を拡大し、より強力な脅威となっています。緩和策として、DICOMプレアンブルホワイトリストの実装が推奨されています。「DICOMのファイル構造は、ファイルの先頭に任意のバイトを許可しており、Linuxやほとんどのオペレーティングシステムがマジックバイトを探す場所です」とPraetorianの研究者Ryan Hennesseeは述べました。「[ホワイトリスト]は、システムにインポートされる前にDICOMファイルのプレアンブルをチェックします。これにより、「TIFF」マジックバイトや「\x00」ヌルバイトなどの既知の良好なパターンを許可し、ELFマジックバイトを持つファイルをブロックすることができます。」

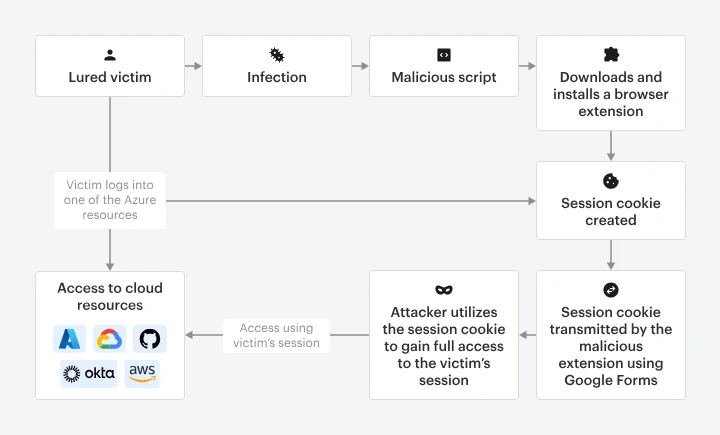

- Cookie-Bite攻撃がChrome拡張機能を使用してセッショントークンを盗む — サイバーセキュリティ研究者は、Cookie-Biteと呼ばれる新しい攻撃技術を実証しました。これは、カスタムメイドの悪意のあるブラウザ拡張機能を使用して、Microsoft Azure Entra IDの「ESTAUTH」および「ESTSAUTHPERSISTNT」クッキーを盗み、多要素認証(MFA)を回避します。この攻撃には複数の要素があります:認証イベントを監視し、クッキーをキャプチャするカスタムChrome拡張機能;拡張機能の展開を自動化し、持続性を確保するPowerShellスクリプト;クッキーをリモート収集ポイントに送信する流出メカニズム;攻撃者のブラウザにキャプチャされたクッキーを注入する補完的な拡張機能。「脅威アクターは、情報スティーラーを使用して被害者のマシンから認証トークンを直接抽出したり、闇市場を通じてそれらを直接購入したりすることが多く、攻撃者がMFAをトリガーせずにアクティブなクラウドセッションをハイジャックすることを可能にします」とVaronisは述べました。「これらのクッキーを注入し、被害者のOS、ブラウザ、ネットワークを模倣することで、攻撃者は条件付きアクセスポリシー(CAP)を回避し、持続的なアクセスを維持することができます。」認証クッキーは、リアルタイムでの中間者(AitM)フィッシングキットを使用して、または過剰な権限を要求する悪意のあるブラウザ拡張機能を使用して、ウェブセッションと対話し、ページコンテンツを変更し、保存された認証データを抽出することによっても盗まれる可能性があります。インストールされると、拡張機能はブラウザのストレージAPIにアクセスし、ネットワーク要求を傍受したり、アクティブなセッションに悪意のあるJavaScriptを注入してリアルタイムのセッションクッキーを収集することができます。「盗まれたセッションクッキーを利用することで、攻撃者は認証メカニズムをバイパスし、ユーザーの資格情報を必要とせずにクラウド環境にシームレスにアクセスすることができます」とVaronisは述べました。「初期アクセスを超えて、セッションハイジャックはテナント全体での横方向の移動を容易にし、攻撃者が追加のリソースを探索し、機密データにアクセスし、既存の権限や誤設定された役割を悪用して権限をエスカレートすることを可能にします。」

🎥 サイバーセキュリティウェビナー#

- 非人間のアイデンティティ: あなたが見逃しているAIバックドア → AIエージェントは、サービスアカウントやAPIキーのような非人間のアイデンティティに依存していますが、これらはしばしば追跡されず、保護されていません。攻撃者がこの隠れた層に焦点を移すにつれて、リスクは急速に高まっています。このセッションでは、これらのアイデンティティを見つけ、保護し、監視する方法を学びます。ウェビナーに参加して、AI導入の背後にある本当のリスクを理解し、先を行く方法を学びましょう。

- LOTSプレイブックの内部: ハッカーが見つからない方法 → 攻撃者は信頼されたサイトを使用して隠れています。このウェビナーでは、Zscalerの専門家が、世界最大のセキュリティクラウドからの洞察を使用して、これらのステルスLOTS攻撃をどのように検出するかを共有します。隠れた脅威を見つけ、防御を改善する方法を学びましょう。

🔧 サイバーセキュリティツール

- ScriptSentry → 環境内の危険なログオンスクリプトの誤設定をスキャンする無料ツールです。プレーンテキストの資格情報、不安全なファイル/共有の権限、存在しないサーバーへの参照などを検出します。これらの見過ごされがちな問題は、横方向の移動、権限の昇格、または資格情報の盗難を可能にする可能性があります。ScriptSentryは、大規模なActive Directory環境全体でこれらを迅速に特定し、修正するのに役立ちます。

- Aftermath → macOSインシデント対応のためのSwiftベースのオープンソースツールです。侵害されたシステムからログ、ブラウザのアクティビティ、プロセス情報などのフォレンジックデータを収集し、それを分析してタイムラインを作成し、感染経路を追跡します。MDMを介して展開するか、手動で実行します。高速で軽量で、インシデント後の調査に理想的です。

- AI Red Teaming Playground Labs → セキュリティ専門家がAIシステムをレッドチームする方法を学ぶためのハンズオンチャレンジを備えたオープンソースのトレーニングスイートです。Black Hat USA 2024のために開発されたラボで、プロンプトインジェクション、安全性のバイパス、間接攻撃、責任あるAIの失敗をカバーしています。Chat Copilotに基づいて構築され、Dockerを介して展開可能で、実際のAIの脆弱性をテストし、理解するための実践的なリソースです。

🔒 今週のヒント#

古いOAuthアプリの権限を確認して取り消す — それらは静かなバックドアです → 「Googleで続行」、「Microsoftでサインイン」、またはGitHub/Twitter/Facebookログインを使用してアプリにログインしたことがあるでしょう。それがOAuthです。しかし、これらのアプリの多くは、使用を停止した後もデータへのアクセスを保持していることをご存知ですか?

なぜ重要なのか:

アプリを削除したり、存在を忘れたりしても、カレンダー、メール、クラウドファイル、連絡先リストへのアクセスが続く可能性があります。パスワードは必要ありません。第三者が侵害されると、データが危険にさらされます。

何をすべきか:

- ここで接続されたアプリを確認してください:

- Google: myaccount.google.com/permissions

- Microsoft: account.live.com/consent/Manage

- GitHub: github.com/settings/applications

- Facebook: facebook.com/settings?tab=applications

積極的に使用していないものは取り消してください。それは迅速で静かなクリーンアップであり、開いていることを知らなかったドアを閉じます。

結論#

今後を見据えると、脅威を追跡するだけでなく、それが何を明らかにするかを理解することが重要です。使用された戦術、テストされたシステムのすべてが、信頼、アクセス、可視性の管理におけるより深い問題を指摘しています。攻撃者が迅速に適応する中で、防御者はより鋭い意識と迅速な対応ループを必要としています。

今週の教訓は技術的なものだけでなく、チームがリスクを優先し、セーフガードを設計し、プレッシャーの下で選択を行う方法を示しています。これらの洞察を利用して、単に反応するだけでなく、今日の環境で「安全」が本当に意味するものを再考してください。

翻訳元: https://thehackernews.com/2025/05/weekly-recap-apt-campaigns-browser.html