サイバーセキュリティ研究者は、LetsVPNやQQブラウザのような人気ツールを装った偽のソフトウェアインストーラーを使用してWinos 4.0フレームワークを配信するマルウェアキャンペーンを明らかにしました。

このキャンペーンは、2025年2月にRapid7によって初めて検出され、Catenaと呼ばれる多段階のメモリ常駐ローダーを使用しています。

「Catenaは埋め込まれたシェルコードと構成切り替えロジックを使用して、Winos 4.0のようなペイロードを完全にメモリ内でステージングし、従来のウイルス対策ツールを回避します」と、セキュリティ研究者のAnna ŠirokovaとIvan Feiglは述べました。「インストールされると、主に香港にホストされている攻撃者が制御するサーバーに静かに接続し、フォローアップの指示や追加のマルウェアを受け取ります。」

過去にWinos 4.0を展開した攻撃と同様に、この攻撃は特に中国語環境に焦点を当てているようで、サイバーセキュリティ企業は非常に有能な脅威アクターによる「慎重で長期的な計画」を指摘しています。

Winos 4.0(別名ValleyRAT)は、2024年6月にTrend Microによって初めて公に文書化され、VPNアプリ用の悪意のあるWindowsインストーラー(MSI)ファイルを使用して中国語を話すユーザーを標的にした攻撃で使用されました。この活動は、Void Arachneとして追跡されている脅威クラスターに帰属しており、Silver Foxとも呼ばれています。

その後のマルウェア配布キャンペーンは、インストールツール、スピードブースター、最適化ユーティリティなどのゲーム関連アプリケーションを利用して、ユーザーをだましてインストールさせています。2025年2月に詳述された別の攻撃波は、台湾の機関を標的にし、国家税務局からのものと偽ったフィッシングメールを介して行われました。

既知のリモートアクセス型トロイの木馬であるGh0st RATの基盤の上に構築されたWinos 4.0は、データを収集し、リモートシェルアクセスを提供し、分散型サービス拒否(DDoS)攻撃を開始するためのプラグインベースのシステムを使用した高度な悪意のあるフレームワークです。

|

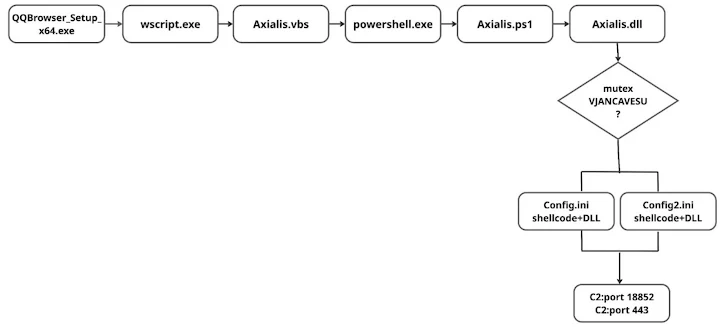

| 2025年2月に観察されたQQブラウザベースの感染フロー |

Rapid7は、2025年2月にフラグが立てられたすべてのアーティファクトが、署名されたデコイアプリをバンドルしたNSISインストーラー、”.ini”ファイルに埋め込まれたシェルコード、および反射的DLLインジェクションに依存して、感染したホスト上で密かに持続性を維持し、検出を回避していると述べました。この感染チェーン全体はCatenaという名前が付けられています。

「このキャンペーンは2025年を通じて活動しており、一貫した感染チェーンを示しつつ、いくつかの戦術的調整を行っており、有能で適応力のある脅威アクターを指しています」と研究者たちは述べました。

出発点は、Tencentが開発したChromiumベースのウェブブラウザであるQQブラウザのインストーラーを装ったトロイの木馬化されたNSISインストーラーで、Catenaを使用してWinos 4.0を配信するように設計されています。マルウェアは、TCPポート18856とHTTPSポート443を介してハードコードされたコマンド&コントロール(C2)インフラストラクチャと通信します。

|

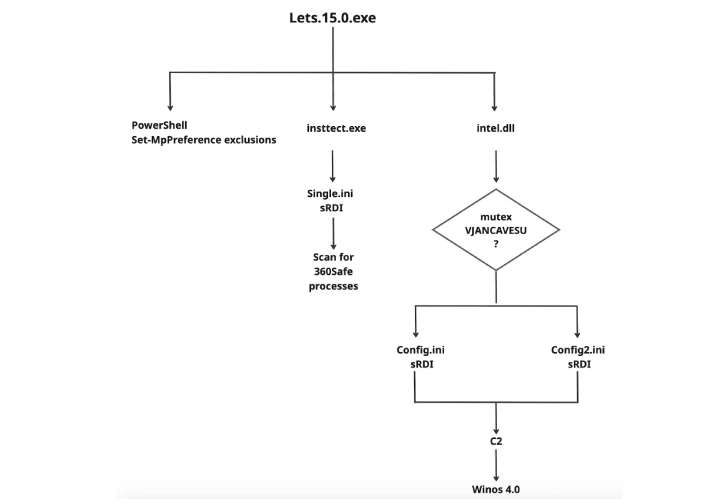

| 2025年4月におけるLetsVPNインストーラーからWinos 4.0への流れ |

ホスト上での持続性は、初期の侵害から数週間後に実行されるスケジュールされたタスクを登録することで達成されます。マルウェアはシステム上の中国語設定を確認する明示的なチェックを備えていますが、それがない場合でも実行を続行します。

これは未完成の機能であり、マルウェアの後続のバージョンで実装されることが期待されています。とはいえ、Rapid7は2025年4月に「戦術的シフト」を特定し、Catena実行チェーンのいくつかの要素を切り替えただけでなく、ウイルス対策検出を回避する機能も組み込んでいると述べました。

改良された攻撃シーケンスでは、NSISインストーラーがLetsVPNのセットアップファイルとして偽装し、すべてのドライブ(C:\からZ:\まで)に対してMicrosoft Defenderの除外を追加するPowerShellコマンドを実行します。その後、実行中のプロセスのスナップショットを撮り、360 Total Securityに関連するプロセスをチェックする実行可能ファイルを含む追加のペイロードをドロップします。

バイナリはVeriSignによって発行された期限切れの証明書で署名されており、Tencent Technology(Shenzhen)に属しているとされています。証明書は2018年10月11日から2020年2月2日まで有効でした。実行可能ファイルの主な責任は、反射的にDLLファイルをロードし、C2サーバー(「134.122.204[.]11:18852」または「103.46.185[.]44:443」)に接続してWinos 4.0をダウンロードおよび実行することです。

「このキャンペーンは、トロイの木馬化されたNSISインストーラーを使用して静かにWinos 4.0ステージャーをドロップする、よく組織された地域に焦点を当てたマルウェアオペレーションを示しています」と研究者たちは述べました。

「メモリ常駐ペイロード、反射的DLLロード、および合法な証明書で署名されたデコイソフトウェアに大きく依存して警報を避けています。インフラストラクチャの重複と言語ベースのターゲティングは、Silver Fox APTとのつながりを示唆しており、活動は中国語を話す環境を対象としている可能性があります。」

翻訳元: https://thehackernews.com/2025/05/hackers-use-fake-vpn-and-browser-nsis.html