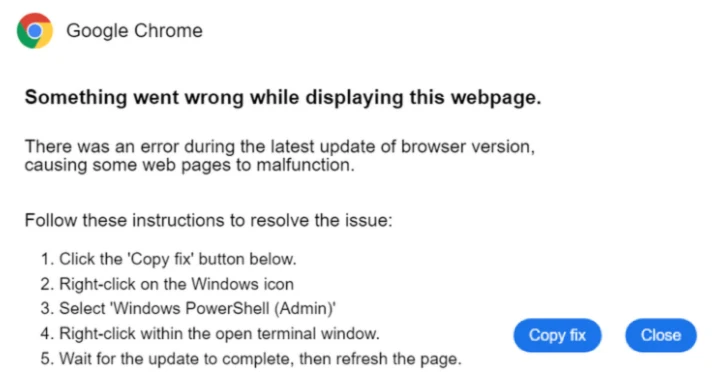

Latrodectusとして知られるマルウェアは、広く使用されているソーシャルエンジニアリング技術であるClickFixを配布ベクターとして採用した最新の例となっています。

「ClickFix技術は特にリスクが高いです。なぜなら、マルウェアがディスクに書き込まれることなくメモリ上で実行されるからです」とExpelはThe Hacker Newsに共有したレポートで述べています。「これにより、ブラウザやセキュリティツールがマルウェアを検出またはブロックする機会が大幅に減少します。」

Latrodectusは、IcedIDの後継と考えられており、ランサムウェアなどの他のペイロードをダウンロードするためのマルウェアとして知られています。2024年4月にProofpointとTeam Cymruによって初めて文書化されました。

ちなみに、このマルウェアは、Bumblebee、Lactrodectus、QakBot、HijackLoader、DanaBot、TrickBot、WARMCOOKIEに関連する650のドメインを中和し、2025年5月19日から22日にかけて世界中の300のサーバーを停止させたOperation Endgameの一環として、多くの悪意のあるソフトウェアの中で運用上の挫折を経験しました。

Expelが2025年5月に観察した最新のLatrodectus攻撃では、無防備なユーザーが感染したウェブサイトからPowerShellコマンドをコピーして実行するように騙されるという手口が、幅広いマルウェアを配布するための一般的な方法となっています。

「ユーザーがこれらのコマンドを実行すると、MSIExecを使用してリモートURLにあるファイルをインストールし、メモリ上で実行しようとします」とExpelは述べています。「これにより、攻撃者はファイルをコンピュータに書き込む必要がなくなり、ブラウザやディスク上で検出される可能性のあるウイルス対策ソフトに検出されるリスクを避けることができます。」

MSIインストーラーには、正規のNVIDIAアプリケーションが含まれており、これを利用して悪意のあるDLLをサイドロードし、その後curlを使用してメインペイロードをダウンロードします。

この種の攻撃を緩和するためには、グループポリシーオブジェクト(GPO)を使用してWindowsの実行プログラムを無効にするか、Windowsレジストリの変更を通じて「Windows + R」ホットキーをオフにすることが推奨されます。

ClickFixからTikTokへ#

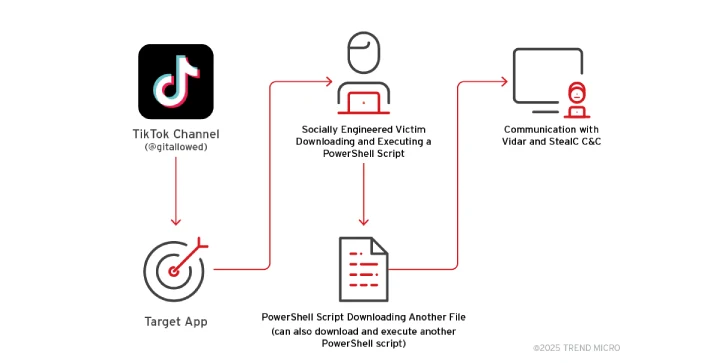

この開示は、Trend Microが新しいエンジニアリングキャンペーンの詳細を明らかにした際に発表されました。このキャンペーンでは、偽のCAPTCHAページに頼るのではなく、人工知能(AI)ツールを使用して生成された可能性のあるTikTok動画を利用して、VidarとStealC情報スティーラーを配信し、ユーザーにWindows、Microsoft Office、CapCut、Spotifyをアクティベートするための悪意のあるコマンドを実行するよう指示しています。

これらの動画は、@gitallowed、@zane.houghton、@allaivo2、@sysglow.wow、@alexfixpc、@digitaldreams771といったさまざまなTikTokアカウントから投稿されており、これらのアカウントは現在活動していません。「Spotifyの体験を瞬時に向上させる方法」を提供すると主張する動画の一つは、約50万回の視聴、2万以上の「いいね」、100以上のコメントを集めています。

このキャンペーンは、ClickFixの新たなエスカレーションを示しています。ユーザーが海賊版アプリをアクティベートする方法を探している際に、動画で強調されたコマンドを実行するように言葉と視覚で誘導され、最終的には自分のシステムを危険にさらすことになります。

「脅威アクターは現在、AIを活用したツールで生成された可能性のあるTikTok動画を使用して、ユーザーに正規のソフトウェアをアクティベートしたり、プレミアム機能を解除したりするためのガイドとして偽装してPowerShellコマンドを実行させるようにソーシャルエンジニアリングを行っています」とセキュリティ研究者のJunestherry Dela Cruzは述べています。

「このキャンペーンは、攻撃者が現在人気のあるソーシャルメディアプラットフォームを利用してマルウェアを配布する準備ができていることを示しています。」

偽のLedgerアプリを使用してMacユーザーのシードフレーズを盗む#

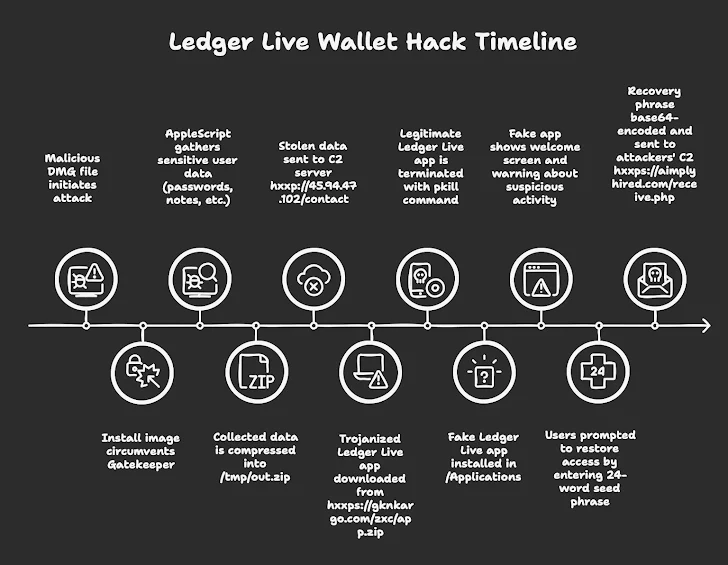

これらの発見は、Ledger Liveアプリのクローン版を利用して、シードフレーズを含む機密データを盗み、被害者の暗号通貨ウォレットを空にすることを目的とした4つの異なるマルウェアキャンペーンの発見に続くものです。この活動は2024年8月以来続いています。

攻撃は悪意のあるDMGファイルを利用しており、起動するとAppleScriptを実行してパスワードやApple Notesデータを流出させ、その後トロイの木馬化されたLedger Liveをダウンロードします。アプリを開くと、アカウントの問題があると警告され、リカバリーのためにシードフレーズが必要であると表示されます。入力されたシードフレーズは攻撃者が管理するサーバーに送信されます。

このキャンペーンを明らかにしたMoonlock Labは、これらの不正アプリがAtomic macOS Stealer(AMOS)やOdysseyのようなmacOSスティーラーマルウェアを利用していると述べています。後者は2025年3月に新しいフィッシング手法を導入しました。この活動は、PyInstallerでパックされたバイナリを通じてLedger LiveユーザーをターゲットにしたmacOS情報スティーラーキャンペーンと重なっていることが、今月Jamfによって明らかにされました。

「ダークウェブフォーラムでは、アンチLedgerスキームに関する話題が増えています。次の波がすでに形を成しています」とMacPawのサイバーセキュリティ部門は指摘しています。「ハッカーは、Ledger Liveに対する暗号所有者の信頼を引き続き悪用するでしょう。」

翻訳元: https://thehackernews.com/2025/05/hackers-use-tiktok-videos-to-distribute.html