サイバーセキュリティ研究者は、Bitdefenderのアンチウイルスソフトウェアを宣伝する偽のウェブサイトを使用して、被害者をだましてVenom RATというリモートアクセス型トロイの木馬をダウンロードさせる新しい悪意のあるキャンペーンを公開しました。

このキャンペーンは、個人の資格情報や暗号ウォレットを侵害し、システムへのアクセスを販売することで金銭的利益を得ることを目的としていることを示していますと、DomainTools Intelligence (DTI) チームは新しいレポートでThe Hacker Newsに共有しました。

問題のウェブサイト「bitdefender-download[.]com」は、訪問者にWindows版のアンチウイルスソフトウェアをダウンロードするよう広告しています。「Download for Windows」という目立つボタンをクリックすると、BitbucketリポジトリからAmazon S3バケットにリダイレクトされるファイルのダウンロードが開始されます。Bitbucketアカウントは既にアクティブではありません。

ZIPアーカイブ(「BitDefender.zip」)には、「StoreInstaller.exe」という実行可能ファイルが含まれており、Venom RATに関連するマルウェアの設定や、オープンソースのポストエクスプロイトフレームワークSilentTrinityおよびStormKittyスティーラーに関連するコードが含まれています。

Venom RATはQuasar RATの派生で、データを収集し、攻撃者に持続的なリモートアクセスを提供する機能を備えています。

DomainToolsは、Bitdefenderを装ったこのデコイウェブサイトが、銀行や一般的なITサービスを偽装する他の悪意のあるドメインと時間的およびインフラストラクチャ的に重なることを示しました。これらは、Royal Bank of CanadaやMicrosoftに関連するログイン資格情報を収集するためのフィッシング活動の一環として使用されています。

「これらのツールは協力して動作します:Venom RATが侵入し、StormKittyがパスワードやデジタルウォレット情報を取得し、SilentTrinityが攻撃者が隠れ続けて制御を維持できるようにします」と同社は述べています。

「このキャンペーンは、攻撃者がオープンソースのコンポーネントから構築された洗練されたモジュール型マルウェアを使用しているという継続的なトレンドを強調しています。この『自作マルウェア』アプローチにより、これらの攻撃はより効率的で、ステルス性が高く、適応性があります。」

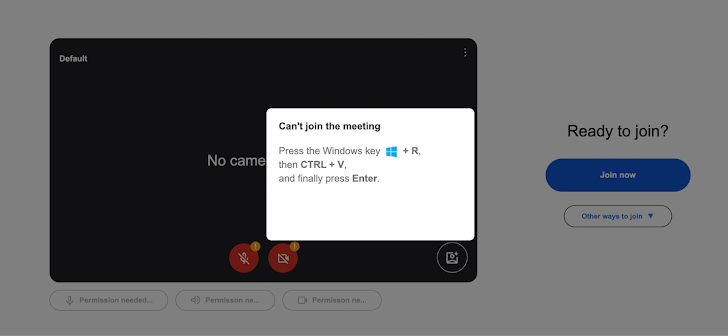

この開示は、SucuriがClickFixスタイルのキャンペーンについて警告した際に行われました。このキャンペーンでは、偽のGoogle Meetページを使用してユーザーをだまし、noanti-vm.bat RATという高度に難読化されたWindowsバッチスクリプトをインストールさせ、被害者のコンピュータをリモートで制御します。

「この偽のGoogle Meetページは、資格情報を直接盗むためのログインフォームを提示しません」とセキュリティ研究者のPuja Srivastavaは述べています。「代わりに、社会工学的手法を用いて、偽の『マイクの許可が拒否されました』というエラーを提示し、ユーザーに特定のPowerShellコマンドをコピー&ペーストするよう促します。」

また、GoogleのAppSheetノーコード開発プラットフォームを悪用して、Metaを装った高度にターゲットを絞った洗練されたキャンペーンを展開するフィッシング攻撃の急増に続きます。

「ポリモーフィック識別子、高度な中間者プロキシメカニズム、マルチファクター認証バイパス技術などの最先端の戦術を利用して、攻撃者は資格情報や二要素認証(2FA)コードを収集し、ソーシャルメディアアカウントへのリアルタイムアクセスを可能にします」とKnowBe4 Threat Labはレポートで述べています。

このキャンペーンは、AppSheetを使用して大規模にフィッシングメールを配信し、脅威アクターがSPF、DKIM、DMARCなどのメールセキュリティ防御を回避できるようにします。これは、メッセージが有効なドメイン(「noreply@appsheet[.]com」)から送信されるためです。

さらに、メールはFacebookサポートからのものであると主張し、アカウント削除の警告を使用して、ユーザーをだまして24時間以内に異議申し立てを提出するという名目で偽のリンクをクリックさせます。罠を仕掛けたリンクは、被害者を中間者(AitM)フィッシングページに誘導し、資格情報や二要素認証(2FA)コードを収集するように設計されています。

「検出をさらに回避し、修復を複雑にするために、攻撃者はAppSheetsの機能を利用してユニークなIDを生成し、メール本文にケースIDとして表示します」と同社は述べています。

「各フィッシングメールに存在するユニークなポリモーフィック識別子により、すべてのメッセージがわずかに異なり、ハッシュや既知の悪意のあるURLなどの静的な指標に依存する従来の検出システムを回避するのに役立ちます。」

翻訳元: https://thehackernews.com/2025/05/cybercriminals-clone-antivirus-site-to_4.html